BlackCat ransomware uses new ‘Munchkin’ Linux VM in stealthy attacks

El Ransomware Blackcat ha comenzado a utilizar una nueva herramienta llamada ‘Munchkin’, utiliza maquinas virtuales para implementar cifrados en dispositivos de red de forma sigilosa.

Los investigadores de Unit42 han adquirido una instancia que es única ya que está cargada en una máquina virtual (VM) Alpine personalizada. Esta nueva táctica de aprovechar una máquina virtual personalizada para implementar malware ha ido ganando terreno en los últimos meses, lo que permite a los actores de amenazas de ransomware para eludir las soluciones de seguridad al implementar sus cargas útiles de malware.

Blackcat lanzo una nueva herramienta llamada ‘Munchkin’. La familia de malware ha seguido evolucionando y los operadores de amenazas emplean más capacidades y mecanismos de ofuscación.

Los beneficios de este enfoque incluyen eludir cualquier control de seguridad o protección establecidos en el sistema operativo host, como el software antivirus.

El uso de máquinas virtuales para ejecutar malware es una tendencia creciente dentro de la comunidad de ransomware. Se ha informado que otras organizaciones de ransomware también aprovechan esta nueva táctica como por ejemplo: RagnarLocker.

¿Cómo funciona Munchkin?

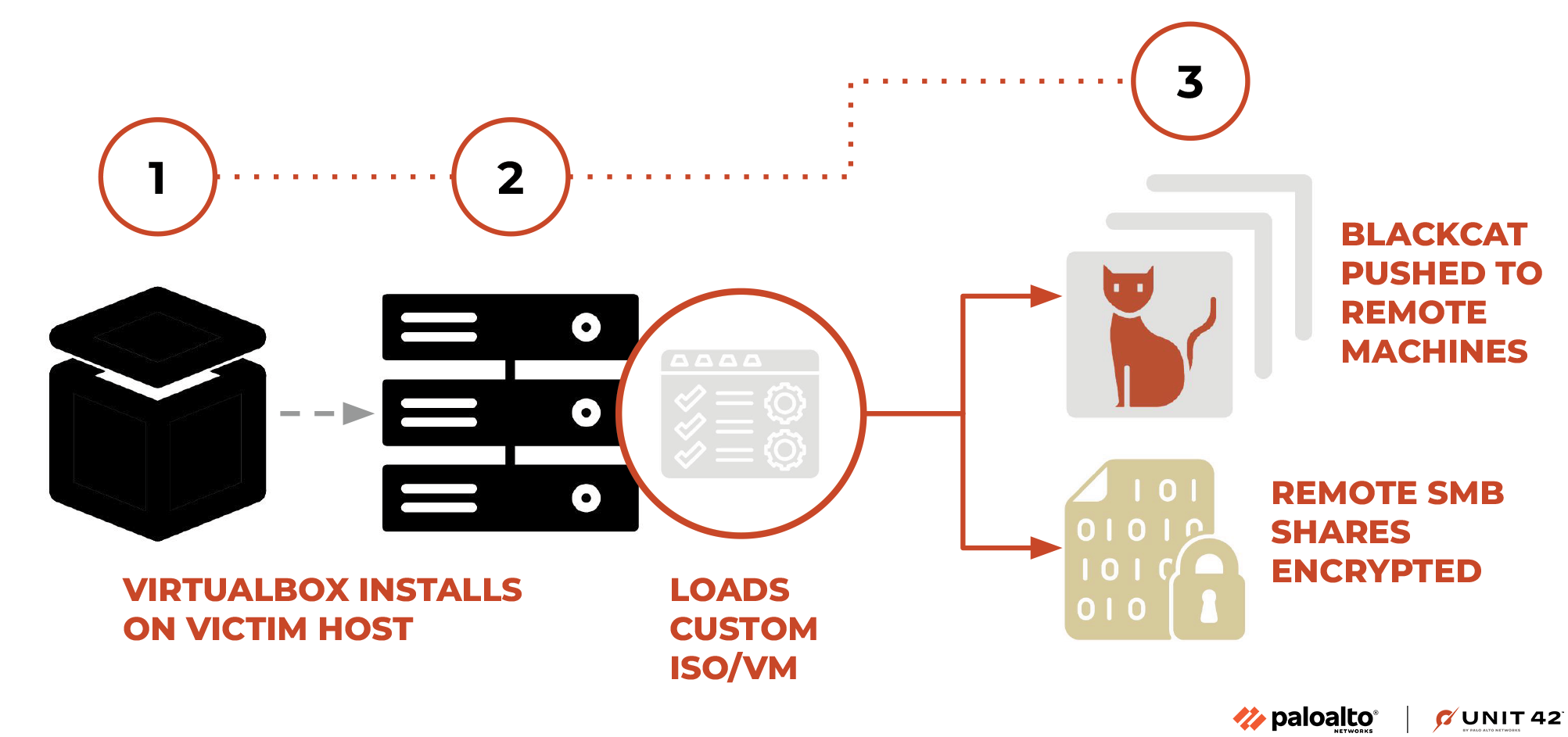

La utilidad Munchkin se entrega como un archivo ISO, que se carga en una instancia recién instalada del producto de virtualización VirtualBox. Este archivo ISO representa una implementación personalizada del sistema operativo Alpine, que los operadores de amenazas probablemente eligieron debido a su tamaño reducido. Al ejecutar el sistema operativo, los siguientes comandos se ejecutan en el arranque:

Posteriormente genera una nueva sesión de terminal a través de la utilidad tmux incorporada, que se utiliza para ejecutar el binario de malware llamado controller. Una vez que el malware completa su ejecución, apaga la VM.

El malware del controlador está alojado en el directorio /app, junto con otros archivos relacionados.

Además de los archivos mencionados, una gran cantidad de scripts de Python están presentes directamente en /usr/ bin, que los operadores de BlackCat pueden usar en actualizaciones posteriores dentro de la VM para movimientos laterales, volcado de contraseñas y posterior ejecución de malware en la red de la víctima.

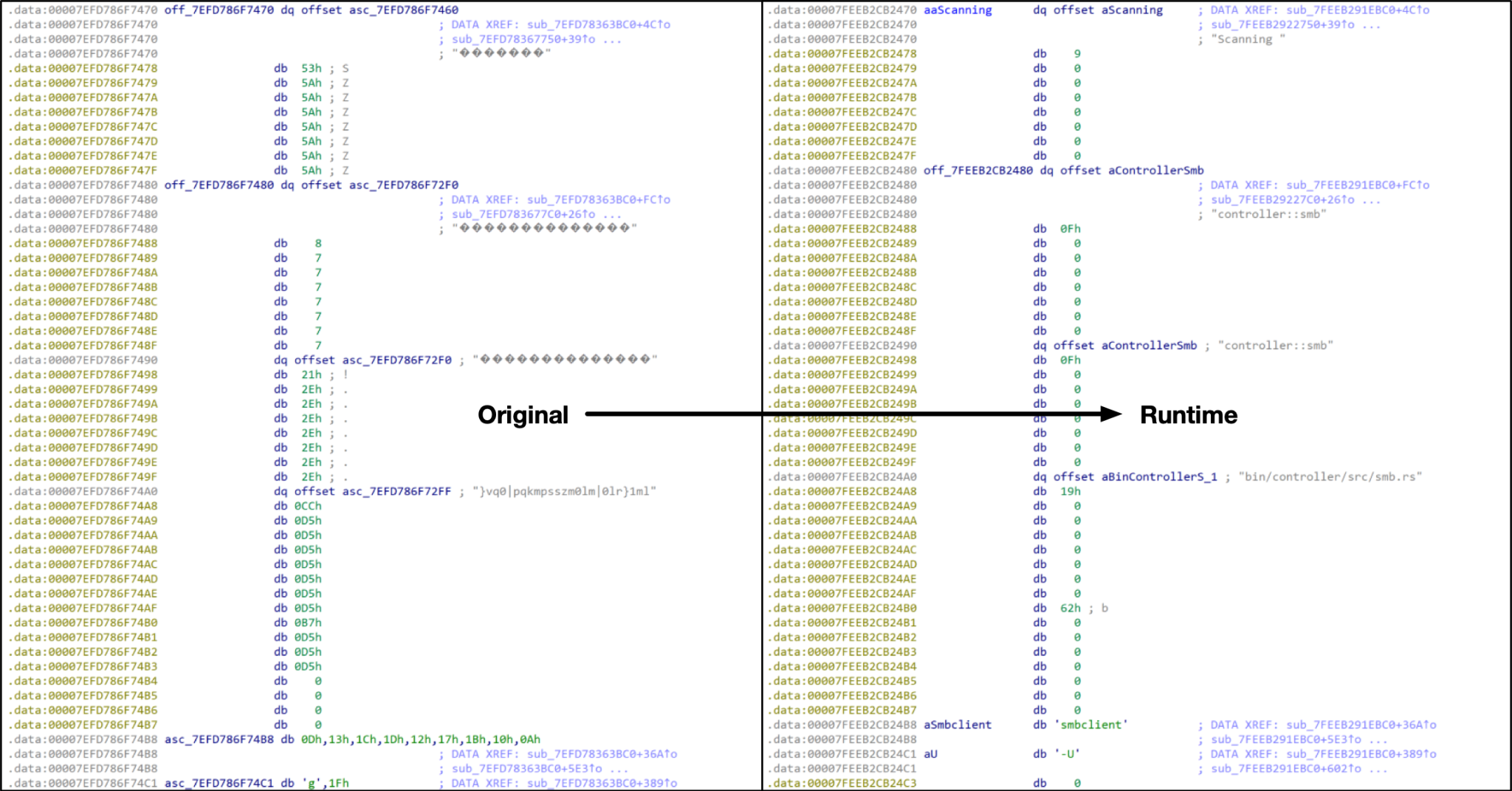

El malware controlador está escrito en el lenguaje de programación Rust, tras la ejecución, inicialmente descifrará numerosas cadenas utilizando una operación XOR única de un solo byte.

Una vez descifradas las cadenas, la amenaza realizará comprobaciones básicas para garantizar que los archivos de configuración y carga útiles esperados residan en el directorio /app . Luego, la amenaza analizará el archivo /app/config . En caso de que alguno de estos archivos no esté presente o no se puedan analizar, el malware saldrá con un mensaje de error.

El archivo /app/config contiene una gran cantidad de información, incluida la siguiente, que la muestra de malware del controlador utiliza posteriormente:

- Token de acceso

- Identificadores de tareas

- Credenciales de la víctima (incluidos nombres de usuario, contraseñas y dominios)

- URL de víctimas de BlackCat

- Tipos de archivos y rutas bloqueados

- Hosts y recursos compartidos a los que apuntar para el cifrado

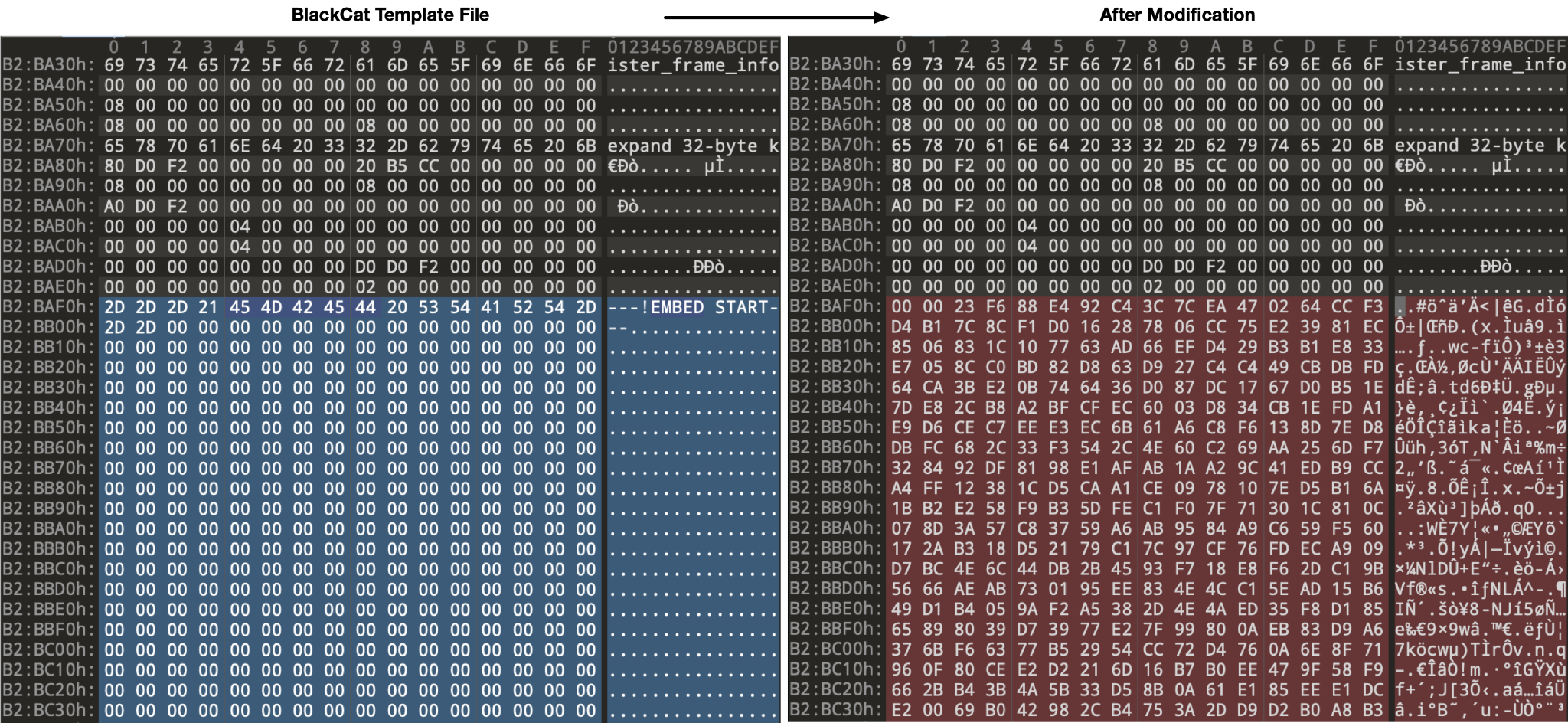

Los archivos creados se basan en la configuración proporcionada.

- /payloads/0

- /payloads/1

Recomendaciones

Indicadores de compromiso:

• /aplicación/controlador - Binario Munchkin 1a4082c161eafde7e367e0ea2c98543c06dce667b547881455d1984037a90e7d

• /app/payload - Código auxiliar de BlackCat b4dd6e689b80cfcdd74b0995250d63d76ab789f1315af7fe326122540cddfad2

• /scripts/smb_common.py - Clases SMB de Python 41c0b2258c632ee122fb52bf2f644c7fb595a5beaec71527e2ebce7183644db2

• /scripts/smb_copy_and_exec.py - Copia de Python SMB/Script ejecutivo 2e808fc1b2bd960909385575fa9227928ca25c8665d3ce5ad986b03679dace90

• /app/payload - Código auxiliar de BlackCat b4dd6e689b80cfcdd74b0995250d63d76ab789f1315af7fe326122540cddfad2

Referencias

- https://unit42.paloaltonetworks.com/blackcat-ransomware-releases-new-utility-munchkin/

- https://www.bleepingcomputer.com/news/security/blackcat-ransomware-uses-new-munchkin-linux-vm-in-stealthy-attacks/