Black Basta Ransomware

El ransomware Black Basta opera como Ransomware-as-a-Service (RaaS), el cual es un modelo de negocio que permite a ciberdelincuentes sin habilidades técnicas utilizar variantes de ransomware avanzadas. Estos servicios de Black Basta incluyen el desarrollo del ransomware, la implementación de sofisticados mecanismos de encriptación, el bloqueo de acceso a sistemas informáticos y la facilitación de métodos para cobrar rescates, comúnmente a través de la Dark Web.

Este grupo fue identificado por primera vez a principios de 2022 y rápidamente se destacó por su activismo en el mundo del cibercrimen. Black Basta utiliza tácticas de doble extorsión, pues no solo encriptan los datos de las víctimas, sino que también roban información sensible y amenazan con publicarla si no se recibe el pago del rescate, aumentando la presión sobre las víctimas para que cumplan con las demandas de rescate. Black Basta se convirtió inmediatamente en uno de los actores de amenazas RaaS más activos, afectando a 19 empresas destacadas y más de 90 víctimas confirmadas en sus primeros meses de operación. Además, se ha informado que el grupo ha obtenido al menos $100 millones en pagos de rescate por todas sus víctimas desde sus inicios.

Black Basta es un ransomware ejecutable basado en consola que solo puede ser ejecutado con privilegios de administrador. Tras su ejecución, el ransomware elimina Shadow Copies usando vssadmin.exe, impidiendo que las víctimas puedan revertir el sistema a su estado anterior después del cifrado . Inicialmente, el ransomware Black Basta solo era compatible con plataformas Windows, sin embargo, en 2022, los desarrolladores lanzaron una nueva variante que apunta a sistemas ESXi y también actualizaron Black Basta a la versión 2.0, incorporando un nuevo algoritmo de cifrado.

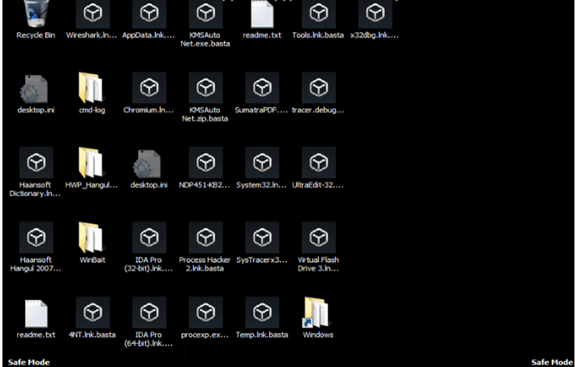

Las herramientas comunes utilizadas por Black Basta incluyen Qakbot, SystemBC, Mimikatz, CobaltStrike y Rclone. Los archivos cifrados por el ransomware utilizan el algoritmo ChaCha20, y suelen tener la extensión .basta, aunque el grupo ha variado sus métodos en diferentes ataques. Las víctimas reciben instrucciones para el pago del rescate mediante el archivo readme.txt, generalmente a través de un archivo de texto o un mensaje directo, con detalles sobre cómo contactar al grupo a través del navegador Tor.

El monto del rescate exigido por Black Basta varía según la víctima y la percepción del grupo sobre la capacidad de pago. Si el grupo considera las ofertas de la víctima como ridículas o no satisfactorias, pueden amenazar con incrementar el rescate o publicar la información robada, aumentando la presión sobre las víctimas para llegar a un acuerdo.

Black Basta se ha destacado por su agresividad y eficiencia en los ataques, lo que sugiere que el grupo está compuesto por individuos con experiencia previa en operaciones de ransomware. Este enfoque directo y despiadado hacia la extorsión cibernética ha establecido a Black Basta como uno de los grupos de ransomware más notorios en el panorama actual de la ciberseguridad.

Taxonomía de ataque (MITRE ATT&CK):

| Táctica | Técnica | ID |

| Execution | Native API | T1106 |

| Execution | User Execution: Malicious File | T1204.002 |

| Execution | Windows Management Instrumentation | T1047.001 |

| Execution | Command and Scripting Interpreter: PowerShell y Windows Command Shell | T1059.001, T1059.003 |

| Persistance/Privilege Escalation | Create or Modify System Process: Windows Service | T1543.003 |

| Defense Evasion | File and Directory Permissions Modification: Linux and Mac File and Directory Permissions Modification | T1222.002 |

| Defense Evasion | Impair Defenses: Safe Mode Boot | T1562.009 |

| Defense Evasion | Masquerading: Masquerade Task or Service y Match Legitimate Name or Location | T1036.004 y |

| Defense Evasion | Modify Registry | T1112 |

| Defense Evasion | Obfuscated Files or Information: Binary Padding | T1027.001 |

| Defense Evasion | Subvert Trust Controls: Code Signing | T1553.002 |

| DefenseEvasion/Discovery | Virtualization/Sandbox Evasion | T1497 |

| DefenseEvasion/Discovery | System Checks | T1497.001 |

| Defense Evasion/Discovery | Debugger Evasion | T1622 |

| Discovery | Remote System Discovery | T1018 |

| Discovery | System Information Discovery | T1082 |

| Discovery | System Service Discovery | T1007 |

| Discovery | File and Directory Discovery | T1083 |

| Impact | Inhibit System Recovery | T1490 |

| Impact | Data Encrypted for Impact | T1486 |

| Impact | Defacement: Internal Defacement | T1491.001 |

Recomendaciones

Las recomendaciones para evitar ser atacados por el Hunters International ransomware son similares a los de la mayoría de los ransomware conocidos.

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Mantener los sistemas operativos y software en general actualizados.

- Realizar copias de seguridad o backups constantemente, manteniéndolos en una ubicación segura.

- Revisar continuamente los privilegios de los usuarios.

- Tener políticas de control de accesos.

Indicadores de compromiso:

| Tipo | Indicador de compromiso |

| domain | stniiomyjliimcgkvdszvgen3eaaoz55hreqqx6o77yvmpwt7gklffqd.onion |

| domain | https://stniiomyjliimcgkvdszvgen3eaaoz55hreqqx6o77yvmpwt7gklffqd.onion |

| FileHash-MD5 | 3f400f30415941348af21d515a2fc6a3 |

| FileHash-SHA1 | bd0bf9c987288ca434221d7d81c54a47e913600a |

| FileHashSHA256 | f132ffc8648d38833244e612c58224285e85e863a35c872490690217c082e59c |

| FileHashSHA256 | a54fef5fe2af58f5bd75c3af44f1fba22b721f34406c5963b19c5376ab278cd1 |

| FileHashSHA256 | 7883f01096db9bcf090c2317749b6873036c27ba92451b212b8645770e1f0b8a |

| FileHashSHA256 | 5d2204f3a20e163120f52a2e3595db19890050b2faa96c6cba6b094b0a52b0aa |

| FileHashSHA256 | 5b6c3d277711d9f847be59b16fd08390fc07d3b27c7c6804e2170f456e9f1173 |

| FileHashSHA256 | 3eb22320da23748f76f2ce56f6f627e4255bc81d09ffb3a011ab067924d8013b |

| FileHashSHA256 | 19c2710e498d55f2e3a3d4126064e960058e32c99dc35944b3fc09aa0eec4754 |

| FileHashSHA256 | 0d6c3de5aebbbe85939d7588150edf7b7bdc712fceb6a83d79e65b6f79bfc2ef |

| FileHashSHA256 | ae7c868713e1d02b4db60128c651eb1e3f6a33c02544cc4cb57c3aa6c6581b6e |

| URL | http://75.99.168.46:61201 |

| URL | http://73.67.152.122:2222 |

| URL | http://72.76.94.52:443 |

| URL | http://72.252.157.37:995 |

| URL | http://72.252.157.212:990 |

| URL | http://72.12.115.15:22 |

| URL | http://47.23.89.126:995 |

| URL | http://46.176.222.241:995 |

| URL | http://45.63.1.88:443 |

| URL | http://39.44.144.182: |

Referencias

- https://portal.ccientel.cl/Threat_Intelligence/Boletines/1747/#:~:text=Black%20Basta%20surgi%C3%B3%20por%20prime ra,el%20mismo%20u%20otro%20alias

- https://www.trendmicro.com/en_us/research/22/e/examining-the-black-basta-ransomwares-infectionroutine.html

- https://widefense.com/observatorio-de-amenazas/ransomware-black-basta-y-el-uso-de-herramientasde-evasion

- https://securityscorecard.com/research/a-deep-dive-into-black-bastaransomware/#:~:text=The%20files%20are%20encrypted%20using,basta%20by%20the%20ransomware

- https://www.itsitio.com/seguridad/advierten-sobre-el-peligro-de-black-basta-el-malware-capaz-dedesactivar-los-sistemas-de-seguridad/

- https://www.abogado.digital/el-grupo-ruso-de-ransomware-black-basta-ha-generado-mas-de-100- millones-de-dolares-en-pagos-de-rescate/