Hunters International Ransomware

El grupo Hunters International ransomware ofrece servicios de ransomware as-a-service (RaaS), es decir, ofrecen servicios de este malware como un modelo de negocio, entregando el desarrollo del mismo software, el diseño de encriptación, el bloqueo de acceso a los sistemas informáticos, y la manera para poder cobrar el pago de rescate por medio de la Dark Web. Este servicio se le ofrece a los ciberdelincuentes que no tienen las habilidades técnicas para desarrollar su propio ransomware, permitiéndoles acceder fácilmente a estas herramientas avanzadas.

Este ransomware es relativamente nuevo, teniendo su primera aparición en octubre de 2023. Se presume que es una nueva versión de la operación del Hive ransomware, pues se han encontrado similitudes en alrededor del 60% del código. Expertos de ciberseguridad aseguran que Hunters International es una continuación de las actividades de Hive, bajo otro nombre, siendo esto una decisión estratégica para mantener la reputación de la organización, pues el hombre de Hive ransomware se había manchado por las supuestas interrupciones de sus servicios por el FBI.

A diferencia del ransomware tradicional que se enfoca principalmente en encriptar datos, Hunters International pone mayor énfasis en la exfiltración de datos pues extorsionan a sus víctimas amenazando con hacer pública la información recabada a menos que se pague el rescate. Esto podría ocasionar mayores probabilidades de recibir el pago, plantando miedo en las víctimas.

Al igual que Hive, Hunters International utiliza un método de encriptación que combina ChaCha20-Poly1305 para cifrar los archivos y RSA OAEP para encriptar las claves. Los desarrolladores de Hunters International han simplificado su enfoque de ransomware, reduciendo los parámetros de la línea de comandos y optimizando el almacenamiento de claves de encriptación.

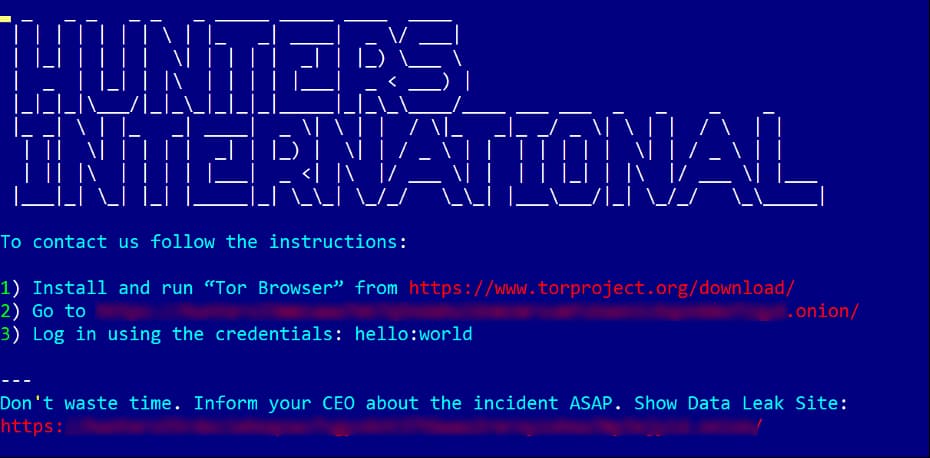

Este ransomware encripta los archivos añadiéndoles la extensión “.LOCKED”, y genera el archivo “Contact Us.txt” en cada directorio con las instrucciones para que las víctimas los contacten a través de Tor Browser para empezar las negociaciones y proceder con el pago de rescate. No tienen un precio establecido, sino que están abiertos a escuchar las ofertas de sus víctimas, lo que podría ser otro riesgo, pues si el grupo de Hunters International considera la oferta como “ridícula”, podría decidir no continuar con las negociaciones y proceder con cumplir sus amenazas.

Taxonomía de ataque:

Hunters International sigue una metodología de ataque que puede describirse parcialmente con MITRE ATT&CK.

| Táctica | Técnica | ID |

| Execution | Windows Management Instrumentation | T1047 |

| Defense Evasion/Discovery | Virtualization/Sandbox Evasion: Time Based Evasion | T1497.003 |

| Defense Evasion/Discovery | Debugger Evasion | T1622 |

| Discovery | Process Discovery | T1057 |

| Discovery | System Information Discovery | T1082 |

| Discovery | File and Directory Discovery | T1083 |

| Discovery | Network Share Discovery | T1135 |

| Impact | Data Encrypted for Impact | T1486 |

| Impact | Service Stop | T1489 |

| Impact | Inhibit System Recovery | T1490 |

Recomendaciones

Las recomendaciones para evitar ser atacados por el Hunters International ransomware son similares a los de la mayoría de los ransomware conocidos.

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Mantener los sistemas operativos y software en general actualizados.

- Realizar copias de seguridad o backups constantemente, manteniéndolos en una ubicación segura.

- Revisar continuamente los privilegios de los usuarios.

- Tener políticas de control de accesos.

| Tipo | Indicador de compromiso |

| FileHash-SHA256 | c4d39db132b92514085fe269db90511484b7abe4620286f6b0a30aa475f64c3e |

| FileHash-SHA256 | c83e982448ed1a0a52efa8c87db40f499b052e0495730d3324540bee10ffdb9a |

| FileHash-SHA256 | 94b6cf6c30f525614672a94b8b9788b46cbe061f89ccbb994507406404e027af |

| Onion page | hunters55rdxciehoqzwv7vgyv6nt37tbwax2reroyzxhou7my5ejyid.onion |

| Onion page | hunters33mmcwww7ek7q5ndahul6nmzmrsumfs6aenicbqon6mxfiqyd.onion |

| FileHash-SHA1 | 0fc1feaef2b32fa7b77af80f729c761c600ef71f |

| FileHash-MD5 | 46fc4776db5e40ee5e0341746ddd3443 |

Referencias

- Zugec, M. (202, 9 de noviembre). Hive ransomware’s offspring: Hunters International takes the stage. Bitdefender Blog. https://www.bitdefender.com/blog/businessinsights/hive-ransomwares-offspring-hunters-international-takes-the-stage/

- Admin. (2023, 30 de octubre). New Hunters International ransomware possible rebrand of Hive - RedPacket Security. RedPacket Security. https://www.redpacketsecurity.com/new-hunters-international-ransomware-possible-rebrand-of-hive/

- Writer, J. V. C. (2023, 21 de noviembre). Hunters International’ cyberattackers take over Hive ransomware. https://www.darkreading.com/cyberattacks-data-breaches/hunters-international-cyberattackers-take-over-hive-ransomware

- MacColl, J. & Mott, G. (2023, 13 de diciembre). Royal United Services Institute. https://www.rusi.org/explore-our-research/publications/commentary/organised-cybercrime-rise-ransomware-national-security-threat

- Anónimo. (2023, 1 de noviembre). Threat Intelligence Hunters International Ransomware. Quorum Cyber. https://www.quorumcyber.com/wp-content/uploads/2023/11/QC-Hunters-International-Ransomware-Report-TI.pdf