Trigona Ransomware

Trigona Ransomware fue visto públicamente por primera vez en octubre de 2022, pero se cree que ha estado activo desde junio del mismo año. Trigona ha adoptado la metodología de doble extorsión, amenazando con liberar los datos confidenciales cifrados de la víctima en caso de no pagar el rescate exigido por el grupo. El grupo suele atacar a las industrias de construcción, agricultura y tecnología, sin embargo, los datos indican una preferencia a atacar a organizaciones de marketing y finanzas. Un año después de su descubrimiento, en octubre 2023, el grupo hacktivista ucraniano “Ucrania Cyber Alliance” hackeó el sitio de filtración de Trigona en la Dark Web, declarando que lograron derribar todos los servidores del ransomware, explotando la CVE-2023-22515, la cual es una vulnerabilidad de Atlassian y puede permitir escalar privilegios remotamente. Sin embargo, el grupo Trigona ha vuelto a sus operaciones, atacando mayormente a organizaciones de telecomunicaciones latinoamericanas.

Trigona suele explotar la vulnerabilidad CVE-2021-40539 para obtener acceso inicial a los sistemas de las víctimas. Esta vulnerabilidad afecta a las versiones 6113 y menores del software Zoho ManageEngine ADSelfServicePlus, el cual permite restablecer y gestionar contraseñas de Windows Active Directory. Se considera con severidad crítica debido a su puntuación CVSS, la cual es de 9.8. La explotación de esta CVE puede permitirle a un atacante ejecutar código malicioso de manera remota. Actualmente, hay evidencia de que el grupo Trigona ataca a sus víctimas utilizando el ransomware Mimic. Indicadores de compromiso de ambos ransomwares se presentan al final de este reporte.

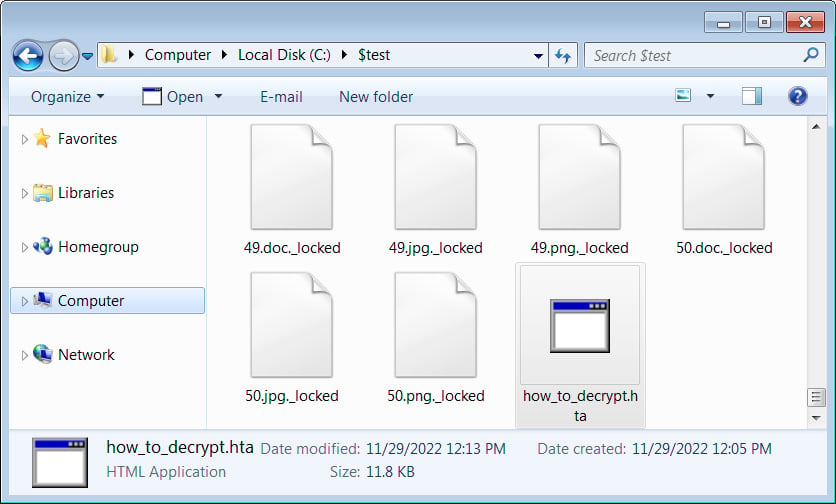

El ransomware de Trigona, el cual está escrito en Delphi, encripta los archivos de las máquinas comprometidas de sus víctimas con los algoritmos de encriptación RSA y AES, los cuales son extremadamente difíciles de descifrar sin la ayuda del grupo. A los archivos encriptados se les agrega la extensión “._locked”, y el grupo deja un archivo llamado “how_to_decrypt.hta”, el cual está en HTML y contiene instrucciones para recuperar los datos cifrados y ponerse en contacto con el grupo para empezar con las negociaciones por medio de chat, para lo cual es necesario acceder a su sitio de la Dark Web utilizando el navegador Tor. Existen diferentes variantes del ransomware de Trigona, por lo que en algunos casos será necesario enviarle un correo electrónico al grupo para poder comunicarse. El pago de rescate suele ser exigido en la criptomoneda llamada Monero (XMR).

El ransomware de Trigona suele crear archivos utilizando BCP (bcp.exe), la cual es una herramienta para importar o exportar grandes volúmenes de datos externos en servidores MS-SQL. Utilizan PowerShell para descargar malware explotando SQLPS, así como AnyDesk. Por otro lado, el uso de AnyDesk es una herramienta legítima esencial para el grupo de Trigona para poder controlar el sistema infectado, esta se utiliza para la administración remota que proporciona varias funciones, como escritorio remoto y transferencia de archivos.

Se han encontrado similitudes entre el grupo de Trigona y el de BlackCat/ALPHV y Crylock, comparando los payloads y las normas operativas típicas. Por otro lado, los grupos de ransomware anteriormente mencionados suelen utilizar herramientas legítimas que las víctimas ya suelen utilizar, para así evitar ser detectados.

Taxonomía de ataque de MITRE ATT&CK

| Táctica | Técnica | ID |

| Execution | Software Deployment Tools | T1072 |

| Persistence | Accessibility Features | T1546 |

| Persistence | Create Account | T1136 |

| Persistence | Account Manipulation | T1098 |

| Defense Evasion | Obfuscated Files or Information | T1027 |

| Defense Evasion | Modify Registry | T1112 |

| Defense Evasion | Disable or Modify System Firewall | T1562 |

| Defense Evasion | Indicator Removal: Clear Windows Event Logs | T1070.001 |

| Defense Evasion | Indicator Removal: File Deletion | T1070.004 |

| Defense Evasion | Masquerade Task or Service | T1036 |

| Credential Access | Credentials from Password Stores | T1555 |

| Credential Access | OS Credential Duping: LSASS Memory | T1003.001 |

| Discovery | Network Service Discovery | T1046 |

| Discovery | Permission Groups Discovery | T1069 |

| Discovery | Remote Desktop Protocol | T1021 |

| Lateral Movement | Lateral Tool Transfer | T1570 |

| Command and Control | Ingress Tool Transfer | T1105 |

| Command and Control | Remote Access Software | T1219 |

| Impact | Data Encrypted for Impact | T1486 |

| Impact | Service Stop | T1489 |

| Impact | Inhibit System Recovery | T1490 |

Recomendaciones

- Mantener todos los sistemas y software actualizados para evitar vulnerabilidades.

- Tener filtros de correo electrónico y spam.

- Auditar herramientas de acceso remoto.

- Revisar logs para de ejecución de software de acceso remoto.

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad.

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR bien configurada.

- Habilitar la autenticación multifactor.

| Tipo | Indicador de compromiso |

| IP | 193[.]106[.]31[.]98 |

| IP | 77[.]83[.]36[.]6 |

| IP | 2.57.149[.]233:3366 |

| FileHash-SHA256 | 0596b08f0f4c6526b568fc7c9d55abd95230a48feb07b67482392d31c40f3aea |

| FileHash-SHA256 | 12f838b54c6dac78f348828fe34f04ac355fa8cc24f8d7c7171d310767463c6c |

| FileHash-SHA256 | 18f0898d595ec054d13b02915fb7d3636f65b8e53c0c66b3c7ee3b6fc37d3566 |

| FileHash-SHA256 | 248e7d2463bbfee6e3141b7e55fa87d73eba50a7daa25cama40a03ee82e93d7db |

| FileHash-SHA256 | 277550c9d5771a13b65e90f5655150e365516215a714ffd3f075b5b426e2ddc1 |

| FileHash-SHA256 | 35ff76d763714812486a2f6ad656d124f3fcdfc4d16d49df6221325c8ae8827a |

| FileHash-SHA256 | 40fe2564e34168bf5470bbe0247bc614117334753a107b2baeb113154b4de6a7 |

| FileHash-SHA256 | 54586ffce0dcb658de916cc46539b5a1e564aaa72be2620fc4f9133ca54aba64 |

| FileHash-SHA256 | 56b08aa03bd8c0ea094cfeb03d5954ffd857bac42df929dc835eea62f32b09e0 |

| FileHash-SHA256 | 596cf4cc2bbe87d5f19cca11561a93785b6f0e8fa51989bf7db7619582f25864 |

| FileHash-SHA256 | 6afb934834b97221dee10cbf97741c5fe058730460bfdbcf1da206758a296178 |

| FileHash-SHA256 | 704f1655ce9127d7aab6d82660b48a127b5f00cadd7282acb03c440f21dae5e2 |

| FileHash-SHA256 | 7f7e61246445872aec37808a2c20f5f055fb5fba8bd3f5af5194762114700180 |

| FileHash-SHA256 | 859e62c87826a759dbff2594927ead2b5fd23031b37b53233062f68549222311 |

| FileHash-SHA256 | 8834c84cfd7e086f74a2ffa5b14ced2c039d78feda4bad610aba1c6bb4a6ce7f |

| FileHash-SHA256 | 8b5fdb358b26c09a01c56de4de69841c67051f64ac8afcdd56dfddee06fdaa7b |

| FileHash-SHA256 | 8cf27e05e639fcc273d3cceadf68e69573b58e74b4bfce8460a418366a782fbd |

| FileHash-SHA256 | 8f8d01131ef7a66fd220dc91388e3c21988d975d54b6e69befd06ad7de9f6079 |

| FileHash-SHA256 | 97c79199c2f3f2edf2fdc8c59c8770e1cb8726e7e441da2c4162470a710b35f5 |

| FileHash-SHA256 | a86ed15ca8d1da51ca14e55d12b4965fb352b80e75d064df9413954f4e1be0a7 |

| FileHash-SHA256 | accd5bcf57e8f9ef803079396f525955d2cfffbf5fe8279f744ee17a7c7b9aac |

| FileHash-SHA256 | d6d8302d8db7f17aaa45059b60eb8de33166c95d1d833ca4d5061201e4737009 |

| FileHash-SHA256 | d743daa22fdf4313a10da027b034c603eda255be037cb45b28faea23114d3b8a |

| FileHash-SHA256 | da32b322268455757a4ef22bdeb009c58eaca9717113f1597675c50e6a36960a |

| FileHash-SHA256 | e7c9ec3048d3ea5b16dce31ec01fd0f1a965f5ae1cbc1276d35e224831d307fc |

| FileHash-SHA256 | e97de28072dd10cde0e778604762aa26ebcb4cef505000d95b4fb95872ad741b |

| FileHash-SHA256 | f29b948905449f330d2e5070d767d0dac4837d0b566eee28282dc78749083684 |

| FileHash-SHA256 | fa6f869798d289ee7b70d00a649145b01a93f425257c05394663ff48c7877b0d |

| FileHash-SHA256 | fbba6f4fd457dic3e85be2a628e31378dc8d395ae8a927b2dde40880701879f2 |

| FileHash-SHA256 | fd25d5aca273485dic73260bdee67e5ff876eaa687b157250dfa792892f6a1b6 |

| FileHash-SHA1 | 1b65d347bea374bb9915c445382ae696ba4064d4 |

| FileHash-SHA1 | 21b7460aa5f7eb7a064d2a7a6837da57719f9c2e |

| FileHash-SHA1 | 2cb4b4fb1ec8305ef03e1802f56be22b12379a0c |

| FileHash-SHA1 | 2f5991e67615763865b7e4c4c9558eb447ed7c0d |

| FileHash-SHA1 | 4484887c6857a26e40f4337d64ac0df7c391ba83 |

| FileHash-SHA1 | 52332ce16ee0c393b8eea6e71863ad41e3caeafd |

| FileHash-SHA1 | 52f7e3437d83e964cb2fcc1175fad0611a12e26c |

| FileHash-SHA1 | 641b7cf77286bd86eb144147bbf073bbd2c9c261 |

| FileHash-SHA1 | 723baea0983b283eebd8331025a52eb13d5daaa7 |

| FileHash-SHA1 | 8003bcb91775386084dcedeca3e1ea68d50888c3 |

| FileHash-SHA1 | 97c05403150f9fe87a62c8ebc988ba7f2006ba6f |

| FileHash-SHA1 | a73fbffe33ea82b20c4129e552fbc5b76891080e |

| FileHash-SHA1 | ac0dce3b0f5b8d187a2e3f29efc358538fd4aa45 |

| FileHash-SHA1 | d5d686acb2ad66fa2e01bbfc4e166df80dc76d06 |

| FileHash-SHA1 | eea811d2a304101cc0b0edebe6590ea0f3da0a27 |

| FileHash-MD5 | 037d9a5307e32252a3556bbe038a0722 |

| FileHash-MD5 | 08aaa7f4e2c1278c0e9b06ce4e6c217d |

| FileHash-MD5 | 09dcedb5a6ad0ef5bbea4496486ba4e5 |

| FileHash-MD5 | 0fd71d43c1f07d6a8fa73b0fa7beffa7 |

| FileHash-MD5 | 1852be15aa8dcf664291b3849bd348e4 |

| FileHash-MD5 | 27f7186499bc8d10e51d17d3d6697bc5 |

| FileHash-MD5 | 3bce26176509adf3f9d8e2e274d92f9e |

| FileHash-MD5 | 44370f5c977e415981febf7dbb87a85c |

| FileHash-MD5 | 718f68b24d1e331e60e1a10c92a81961 |

| FileHash-MD5 | 76faaf2e85045fcd1a404b7cb921d7c1 |

| FileHash-MD5 | b2bb4d49c38f06a42f15b39744d425d0 |

| FileHash-MD5 | c5d7ce243c1d735d9ca419cc916b87ec |

| FileHash-MD5 | ca49787e7ea3b81fccca2ae45852a3d6 |

| FileHash-MD5 | cf39e14df6c95285f23cd6d16a2a8a4e |

| FileHash-MD5 | eceaa5fe9d6440701c00ee92bdca2dc8 |

| FileHash-MD5 | c28b33f7365f9dc72cc291d13458f334 |

| FileHash-MD5 | a24bac9071fb6e07e13c52f65a093fce |

| FileHash-MD5 | a6e2722cff3abb214dc1437647964c57 |

| FileHash-MD5 | 3e26e778a4d28003686596f988942646 |

| FileHash-MD5 | d6b4b1b6b0ec1799f57142798c5daf5b |

| FileHash-MD5 | 6d44f8f3c1608e5958b40f9c6d7b6718 |

| FileHash-MD5 | b3c8d81d6f8d19e5c07e1ca7932ed5bf |

| FileHash-MD5 | a02157550bc9b491fd03cad394ccdfe7 |

Referencias

- https://www.sentinelone.com/anthology/trigona/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-trigona

- https://www.bleepingcomputer.com/news/security/ukrainian-activists-hack-trigona-ransomware-gang-wipe-servers/

- https://www.incibe.es/incibe-cert/alerta-temprana/vulnerabilidades/CVE-2021-40539

- https://asec.ahnlab.com/en/61000