Medusa Ransomware Update

El grupo de ransomware Medusa ha estado activo desde febrero del 2023, y en las últimas semanas sus ataques han incrementado exponencialmente. Ofrece servicios de Ransomware-as-a-Service, ofreciendo todos los servicios que rodean la actividad de un ransomware a ciberdelincuentes, ofreciéndoles un porcentaje de las ganancias del ataque. Se enfoca principalmente en Windows, y suele atacar todo tipo de industrias, pero suele preferir las de tecnología, salud, educación y manufactura. El ransomware de Medusa exhibe métodos de propagación complejos, pues se aprovecha de vulnerabilidades del sistema e intermediarios de acceso inicial. Elude hábilmente la detección mediante el uso de técnicas “living off the land” (LOTL), que imita el comportamiento normal del sistema.

Medusa Ransomware suele aprovecharse de cuatro vulnerabilidades en especial:

- CVE-2022-2294: Vulnerabilidad de desbordamiento de búfer de pila en WebRTC.

- CVE-2022-2295: Vulnerabilidad de confusión de tipos en Google Chrome V8.

- CVE-2022-21999: Vulnerabilidad de elevación de privilegios de Windows Print Spooler.

- CVE-2018-13379: Vulnerabilidad de cruce de rutas de FortiOS.

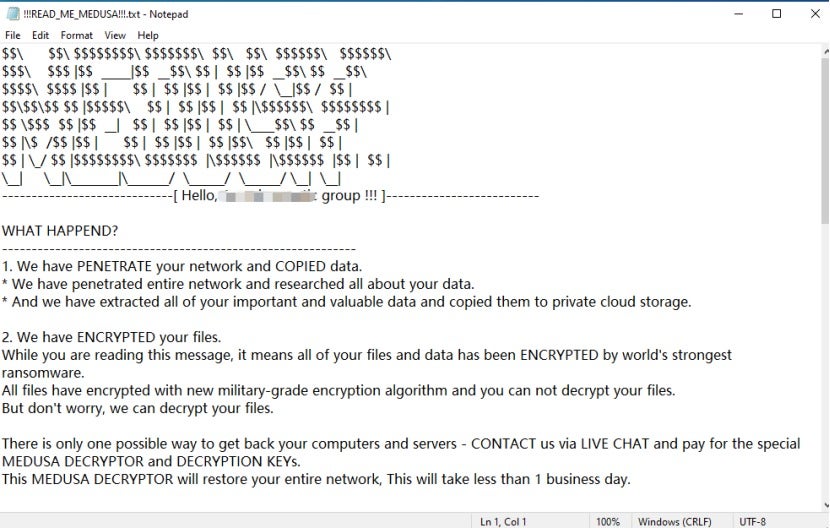

Los métodos de cifrado que utiliza el ransomware son AES-256 para los archivos, y RSA-2048 para la llave de cifrado. A los archivos encriptados se les agrega la extensión “.MEDUSA”, y se deja una nota en bloc de notas llamada “!! READ_ME_MEDUSA!!!.txt”, la cual contiene información como detalles de contacto a través de un sitio en la Dark Web utilizando el navegador Tor, el método de pago, y el precio para poder desencriptar los archivos. A continuación, se muestra un ejemplo de la nota que el grupo deja en los sistemas de las víctimas:

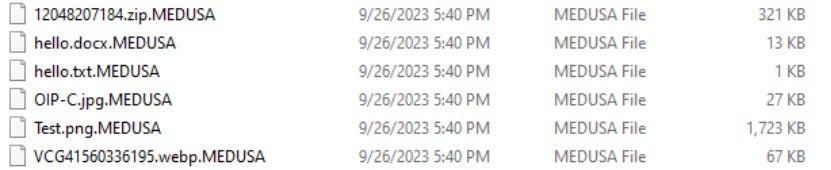

A continuación, se muestra un ejemplo de los archivos cifrados:

Después de encriptar todos los archivos de la víctima, el grupo Medusa utiliza métodos de doble extorsión, pues además de bloquear los sistemas, amenaza con publicar o vender la información confidencial en caso de no recibir el pago de rescate. Esto presiona a las víctimas a atender con los requerimientos que pide el grupo Medusa.

El sitio de la Dark Web donde normalmente el grupo de ransomware se pone en contacto con sus víctimas, enlista a las más recientes, y anuncia la información que ponen a la venta la información de las organizaciones comprometidas que se han negado a pagar se llama Medusa Blog, y es necesario utilizar el navegador Tor para acceder. Suelen pedir un pago inicial de 10,000 dólares, para tener una prórroga y así evitar que los datos se publiquen en el sitio web.

Taxonomía de ataque de MITRE ATT&CK

| Táctica | Técnica | ID |

| Initial Access | Valid Accounts: Local Accounts | T1078.003 |

| Initial Access | Phishing: Spear phishing Attachment | T1566.001 |

| Initial Access | External Remote Services | T1133 |

| Execution | Command and Scripting Interpreter: Windows Command Shell | T1059.003 |

| Execution | Windows Management Instrumentation | T1047 |

| Defense Evasion | Impair Defenses: Disable or Modify Tools | T1562.001 |

| Defense Evasion | Impair Defenses: Safe Mode Boot | T1562.009 |

| Credential Access | Brute Force: Password Cracking | T1110.002 |

| Discovery | Processes Discovery | T1057 |

| Discovery | File and Directory Discovery | T1083 |

| Discovery | Network Share Discovery | T1135 |

| Lateral Movement | Remote Services: Remote Desktop Protocol | T1021.001 |

| Lateral Movement | Remote Services: SMB/Windows Admin Shares | T1021.002 |

| Command and Control | Ingress Tool Transfer | T1105 |

| Impact | Inhibit System Recovery | T1490 |

| Impact | Service Stop | T1489 |

| Impact | Data Encrypted for Impact | T1486 |

Recomendaciones

- Asegurarse que todos los dispositivos y softwares de VPN están debidamente actualizados para protegerse de vulnerabilidades.

- Mantener todos los sistemas y software actualizados para evitar vulnerabilidades.

- Tener filtros de correo electrónico y spam.

- Auditar herramientas de acceso remoto.

- Revisar logs para de ejecución de software de acceso remoto.

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad.

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR bien configurada.

- Habilitar la autenticación multifactor.

| Tipo | Indicador de compromiso |

| domain | 2icgw.ru |

| domain | medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion |

| domain | medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfry4ebnxlcbkccyd.onion |

| domain | medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfry4ebnxlcbkccyd.onion |

| domain | qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion |

| FileHash-MD5 | 00A0A0A0A59C0F6579999B8B1523 |

| FileHash-MD5 | 08278e867322735de9e75f59b539426e |

| FileHash-MD5 | 120e36c2428a4bfe9f37b977f698fa39 |

| FileHash-MD5 | 1641e6536804d010fd0887525f8518c4 |

| FileHash-MD5 | 217b5b689dca5aa0026401bffc8d3079 |

| FileHash-MD5 | 3030943c7e5f2c7b710c416f7d979c25 |

| FileHash-MD5 | 30e71d452761fbe75d9c8648b61249c3 |

| FileHash-MD5 | 312e41aa5901f6e00811de343627d418 |

| FileHash-MD5 | 38b1cdb61aff9b5096cc971cbb3159e0 |

| FileHash-MD5 | 412568f078ec521bdba6ae14b9f36823 |

| FileHash-MD5 | 4293f5b9957dc9e61247e6e1149e4c0f |

| FileHash-MD5 | 4536297338323c00783fdceabf8d36bf |

| FileHash-MD5 | 47386ee20a6a94830ee4fa38b419a6f7 |

| FileHash-MD5 | 47d222dd2ac5741433451c8acaac75bd |

| FileHash-MD5 | 4984d9af56c39a161b627e019ed2604d |

| FileHash-MD5 | 5b9ee071922cd3a060a4979a403e0f |

| FileHash-MD5 | 6701070c21d3c6487c3e6291f2f0f1c9 |

| FileHash-MD5 | 7405efcdd3e931cde430317df1c00131 |

| FileHash-MD5 | 7b9dbd1a611dc4d378607e5f50b23654 |

| FileHash-MD5 | 7ecc2ed7db7bbb6dc794f29feb477c8c |

| FileHash-MD5 | 82143033173cbeee7f559002fb8ab8c5 |

| FileHash-MD5 | 84b88ac81e4872ff3bf15c72f431d101 |

| FileHash-MD5 | 858ffbe870a7454c4a59f889d8d49169 |

| FileHash-MD5 | 8cd11f34d817a99e4972641caf07951e |

| FileHash-MD5 | 9353a3fa46ce13ea133cfab51c8cbd7a |

| FileHash-MD5 | 99a1f6e096dc79b1bc1adbefaa0cd9c5 |

| FileHash-MD5 | a57f84e3848ab36fd59c94d32284a41e |

| FileHash-MD5 | acb0fde71fa3d57261e8eac9c3da88ab |

| FileHash-MD5 | ad182ac22ee9e8075a324fcee2038108 |

| FileHash-MD5 | d02e837ecc8d57f66d6911b7286c9e71 |

| FileHash-MD5 | d82b27fdcc3a63f2ab0c46c5a3caef0a |

| FileHash-MD5 | d8550fb34f73ccc47b02c51b138b11dd |

| FileHash-MD5 | e4b7fdabef67a0550877e6439beb093d |

| FileHash-SHA1 | 042ce9ab1afe035e0924753f076fcb20de0d1a1d |

| FileHash-SHA1 | 0823d067541de16325e5454a91b57262365a0705 |

| FileHash-SHA1 | 4d5992de4601c4306885c71b0ba197184bb69221 |

| FileHash-SHA1 | db5e29c0729486ba3833426093652451c5fca9b5 |

| FileHash-SHA1 | ee4575cf9818636781677d63236d3dc65652deab |

| FileHash-SHA256 | 4d4df87cf8d8551d836f67fbde4337863bac3ff6b5cb324675054ea023b12ab6 |

| FileHash-SHA256 | 657c0cce98d6e73e53b4001eeea51ed91fdcf3d47a18712b6ba9c66d59677980 |

| FileHash-SHA256 | 7331fdcb1541a5d41168e8141ed5ea799605edf635d3e37c5d11182ac54ff59b |

| FileHash-SHA256 | 736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270 |

| FileHash-SHA256 | 7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb95 |

| FileHash-SHA256 | 9144a60ac86d4c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669 |

| hostname | vfaz006cowflq5984wmx.2icgw.ru |

| IPv4 | 104.210.72.161 |

| IPv4 | 108.11.30.103 |

| IPv4 | 138.124.186.221 |

| IPv4 | 159.223.0.9 |

| IPv4 | 179.60.150.97 |

| IPv4 | 185.220.100.249 |

| IPv4 | 185.220.101.146 |

| IPv4 | 185.220.101.252 |

| IPv4 | 185.220.101.35 |

| IPv4 | 188.68.216.23 |

| IPv4 | 194.5.220.122 |

| IPv4 | 194.5.220.124 |

| IPv4 | 194.61.55.94 |

| IPv4 | 195.123.246.138 |

| IPv4 | 196.240.57.20 |

| IPv4 | 198.0.198.5 |

| IPv4 | 198.50.233.202 |

| IPv4 | 40.92.90.105 |

| IPv4 | 45.146.164.141 |

| IPv4 | 50.80.219.149 |

| IPv4 | 84.38.189.52 |

| IPv4 | 87.251.75.71 |

| IPv4 | 94.232.43.63 |

| URL | http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion |

| URL | http://vfaz006cowflq5984wmx.2icgw.ru |

| URL | https://vfaz006cowflq5984wmx.2icgw.ru |

| URL | https://vfaz006cowflq5984wmx.2icgw.ru/g9X2j47 |

Referencias

- https://www.sangfor.com/farsight-labs-threat-intelligence/cybersecurity/security-advisory-for-medusa-ransomware

- https://csirt.axtel.com.mx/blog/post/130

- https://www.edsitrend.com/2023/06/30/ransomware-medusa/

- https://www.revistaeconomia.com/palo-alto-networks-se-intensifican-los-ataques-del-ransomware-medusa-que-convierte-informacion-empresarial-en-piedra/

- https://www.ciberseguridadlatam.com/2024/01/14/medusa-ransomware-va-en-aumento-de-la-filtracion-de-datos-a-la-extorsion-multiple/