Rhadamanthys Info Stealer

El malware Rhadamanthys fue detectado por primera vez en el agosto de 2022, el cual se distribuye a través de publicidad maliciosa. Al ser un info stealer, estamos hablando de un malware avanzado que está diseñado para recopilar información de un sistema comprometido, buscando en especial credenciales, información del sistema operativo y carteras de criptomonedas, que se envían a otro sistema ya sea por correo electrónico o por una red (Trend Micro, 2024). Según el estudio realizado por Duncan, D. (2024) de Cofense, últimamente este malware se ha estado transmitiendo a través de campañas de phishing, páginas web comprometidas y malvertising, y tiene como principal objetivo a la industria de petróleo y gas.

El malware se distribuye a través del modelo de Malware-as-a-Service (MaaS), está dirigido a las plataformas de Windows, y está desarrollado en C++. La campaña de phishing que distribuye a Rhadamanthys Stealer está teniendo éxito en sus objetivos contra las organizaciones de la industria, por lo que su impacto en las infraestructuras críticas está generando preocupación en los investigadores de ciberseguridad. Por otro lado, la publicidad maliciosa y los sitios Web comprometidos aparecen por las búsquedas en Google sobre el famoso software Notion (Segura, J. 2024).

Enseguida un ejemplo de cómo los atacantes distribuyen el malware “Rhadamanthys Stealer” utilizando publicidad maliciosa:

- Publicidad de Google Ads sobre el software Notion (normalmente pagada por mismo atacante).

- Descarga del archivo malicioso Notion_software_x64_.exe desde el sitio Web comprometido.

- Servicios de inteligencia de amenazas mencionan que el URL ha sido accedido al menos 8.5k veces.

- Descarga del archivo @abcnp.exe, el cual ejecuta el malware Rhadamanthys e infecta los sistemas.

Rhadamanthys Stealer contiene un diseño con el objetivo de incorporar una amplia lista de características que no están estratégicamente dirigidas, sino que demuestran su capacidad de ocasionar un impacto más amplio. Por ejemplo, el malware está equipado con capacidades para robar datos de navegadores web como KMeleon y Pale Moon, y para robar criptomonedas de extensiones de navegador como Auvitas Wallet de Firefox (Any.Run, 2024).

No cabe duda de que Rhadamanthys tiene un principal interés en las criptomonedas, por lo que casi la mitad de sus funciones son dedicadas para crackear aplicaciones de esta índole, para buscar y exfiltrar información de cuentas como Auvitas, BitApp, Crocobit, Exodus, Finnie, ICONex, Metamask, etc. (Any.Run, 2024).

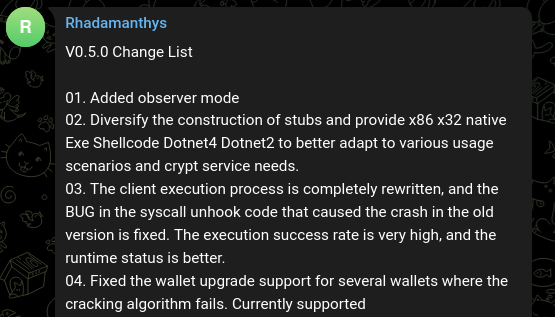

Recientemente fue anunciada la versión 0.5.0 del malware Rhadamanthys, la cual se vende a través de un sitio de la Dark Web, y tiene nuevas funciones con el propósito principal de hacer espionaje. El autor de este malware anuncia los cambios de las nuevas versiones del stealer a través de un grupo de telegram (Check Point, 2023).

Taxonomía de ataque de MITRE ATT&CK

| Táctica | Técnica | ID |

| Reconnaissance | Gather Victim Host Information | T1592 |

| Initial Access | Phishing | T1566 |

| Initial Access | Phishing: Spearphishing Attachment | T1566.001 |

| Execution | User Execution | T1204 |

| Execution | User Execution: Malicious File | T1204.002 |

| Execution | Command and Scripting Interpreter | T1059 |

| Execution | Command and Scripting Interpreter: PowerShell | T1059.001 |

| Privilege Escalation | Process Injection | T1055 |

| Defense Evasion | Virtualization/Sandbox Evasion | T1497 |

| Defense Evasion | Obfuscated Files or Information | T1027 |

| Defense Evasion | Process Injection | T1055 |

| Defense Evasion | Deobfuscate/Decode Files or Information | T1140 |

| Credential Access | Forge Web Credentials | T1606 |

| Credential Access | Input Capture: Keylogging | T1056.001 |

| Discovery | Virtualization/Sandbox Evasion | T1497 |

| Collection | Input Capture: Keylogging | T1056.001 |

| Command and Control | Encrypted Channel: Symmetric Cryptography | T1573.001 |

Recomendaciones

- Mantener todos los sistemas y software actualizados para evitar vulnerabilidades.

- Tener filtros de correo electrónico y spam.

- Auditar herramientas de acceso remoto. (NIST CSF, 2024)

- Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad. (NIST CSF, 2024)

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas.

- Habilitar la autenticación multifactor.

| Tipo | Indicador de compromiso |

| FileHash-SHA256 | 6ed3ac428961b350d4c8094a10d7685578ce02c6cd41cc7f98d8eeb361f0ee38 |

| FileHash-SHA256 | 679fad2fd86d2fd9e1ec38fa15280c1186f35343583c7e83ab382b8c255f9e18 |

| FileHash-SHA256 | 633b0fe4f3d2bfb18d4ad648ff223fe6763397daa033e9c5d79f2cae89a6c3b2 |

| FileHash-SHA256 | 5890b47df83b992e2bd8617d0ae4d492663ca870ed63ce47bb82f00fa3b82cf9 |

| FileHash-SHA256 | 50b1f29ccdf727805a793a9dac61371981334c4a99f8fae85613b3ee57b186d2 |

| FileHash-SHA256 | 4fd469d08c051d6997f0471d91ccf96c173d27c8cff5bd70c3f2c5008faa786f |

| FileHash-SHA256 | 4f4b5407d607ee32e00477a9f4294600ca86b67729ff4053b95744433117fccf |

| FileHash-SHA256 | 4a55c833abf08ecfe4fb3a7f40d34ae5aec5850bc2d79f977c8ee5e8a6f450d4 |

| FileHash-SHA256 | 49a63228b6b573e791851eda054dd17b8397ec6eef267e882dbe5b7e788c08e1 |

| FileHash-SHA256 | 487060876782c6dda3c662f1fde72ff75c177264b4b9db99f813c685a0e9524a |

| FileHash-SHA256 | 3e5717c918b21e2d105b23fa8fed2528541435a24462beb8eb6fca4bd2ad8027 |

| FileHash-SHA256 | 3e14aa8d5db8aeada1ee42fc4f9e8eda1878da1f24e14b45697517d0cc04dc0c |

| FileHash-SHA256 | 3da7899a97dcce17b1625b2193f870f8f568b39fe520adbde6f61f7e63f5c0ae |

| FileHash-SHA256 | 3d010e3fce1b2c9ab5b8cc125be812e63b661ddcbde40509a49118c2330ef9d0 |

| FileHash-SHA256 | 399bc631edb3875dab6c101d3ecc1cca2d92a188dd365714e726f6c5ce9c5582 |

| FileHash-SHA256 | 2b6faa98a7617db2bd9e70c0ce050588c8b856484d97d46b50ed3bb94bdd62f7 |

| FileHash-SHA256 | 22a67f510dfb7ca822b5720b89cd81abfa5e63fefa1cdc7e266fbcbb0698db33 |

| FileHash-SHA256 | 2071bc5af974d4dc52d26c8ab0a127aa3120e6cb6dbeeb0b48a80336ad210057 |

| FileHash-SHA256 | 114ab4c2b403e2aac309a711fe4b7292de9ae66de2868238bdd8c64fdae6a074 |

| FileHash-SHA256 | 0cbe9e9e7a6afe378693c62d565f75bb65022e373e1e1dc21c5e345c7f8a9e21 |

| FileHash-SHA256 | 093a58f36c075644d1dc8856acdefad7fd22332444b6aa07fee2ad615d50b743 |

| FileHash-SHA256 | 046981c818bd26e7c28b12b998847038e6b64c44df6645438dae689d75fb0269 |

| FileHash-SHA256 | 03037893f3d77a87e4328ecd191067604218ec54a5d150a1dbc34e0cdcfde1dd |

| FileHash-SHA256 | 01609701a3ea751dc2323bec8018e11742714dc1b1c2dcb39282f3c4a4537c7d |

Referencias

- Segura, J. (2024, febrero 24). One year later, Rhadamanthys is still dropped via malvertising. Malwarebytes Labs. Recuperado el 19 de marzo de 2024 en: https://www.malwarebytes.com/blog/threat-intelligence/2024/02/one-year-later-rhadamanthys-is-still-dropped-via-malvertising

- Duncan, D. (2024, febrero 22). New MaaS InfoStealer Malware Campaign Targeting Oil & Gas Sector. Cofense. Recuperado el 19 de marzo de 2024 en: https://cofense.com/blog/new-maas-infostealer-malware-campaign-targeting-oil-gas-sector/

- Any.Run. (2024, marzo 19). Rhadamanthys. Any.Run Malware Thrends. Recuperado el 19 de marzo de 2024 en: https://any.run/malware-trends/rhadamanthys

- Hasherezade. (2023, diciembre 14). RHADAMANTHYS V0.5.0 – A DEEP DIVE INTO THE STEALER’S COMPONENTS. Check Point Research. Recuperado el 19 de marzo de 2024 en: https://research.checkpoint.com/2023/rhadamanthys-v0-5-0-a-deep-dive-into-the-stealers-components/

- Trend Micro (2024). Info Stealer – Definition. Trend Micro. Recuperado el 19 de marzo de 2024 en: https://www.trendmicro.com/vinfo/us/security/definition/info-stealer

- NIST CFS. (2024, febrero 26). NIST Releases Version 2.0 of Landmark Cybersecurity Framework. NIST. Recuperado el 19 de marzo de 2024 en: https://www.nist.gov/news-events/news/2024/02/nist-releases-version-20-landmark-cybersecurity-framework