Ransomware Ra World

El ransomare Ra World, ha comprometido empresas en todo el mundo desde sus inicios de abril de 2023. Anteriormente llamado Ra Group, fue descubierto por el equipo de Cisco Talos. Concluyó en su investigación que este malware avanzado utiliza el código filtrado del ransomware Babuk, el cual se presume que fue filtrado por un presunto miembro del mismo grupo.

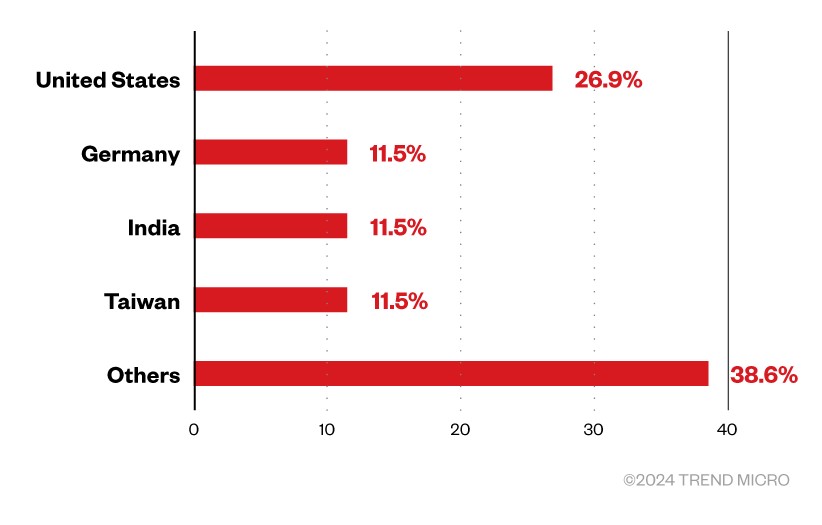

Este ransomware tiene como objetivo principal las industrias financieras y de salud, geográficamente centra su atención principalmente en países como EE. UU., Alemania, India y Taiwán.

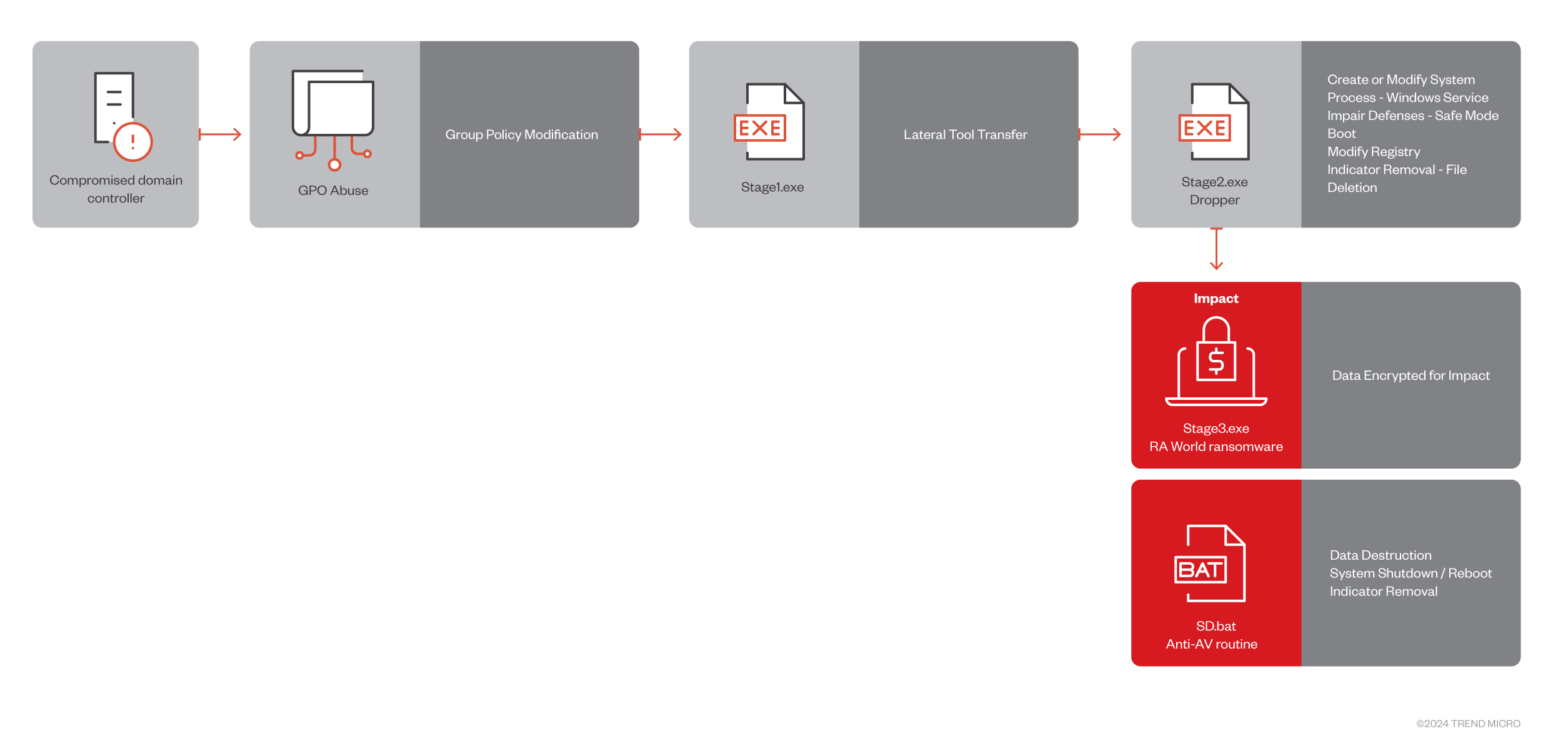

El equipo de Trend Micro descubrió un nuevo ataque dirigido a organizaciones del área médica en la región de América Latina que involucra las etapas que usa el ransomware para materializar la amenaza y tener éxito en su operación (Figura 2.).

*La cadena de ataque de Ra World (Figura 2)

Inicialmente, el ransomware gana acceso a través de controladores de dominio comprometidos y entrega sus componentes a una ruta específica para un objeto de política de grupo (GPO) de la máquina llamada SYSVOL. Se encuentra en los discos locales de los controladores de dominio. El ransomware no cifra todos los archivos y carpetas, esto para que la víctima pueda comunicarse con los operadores de RA World.

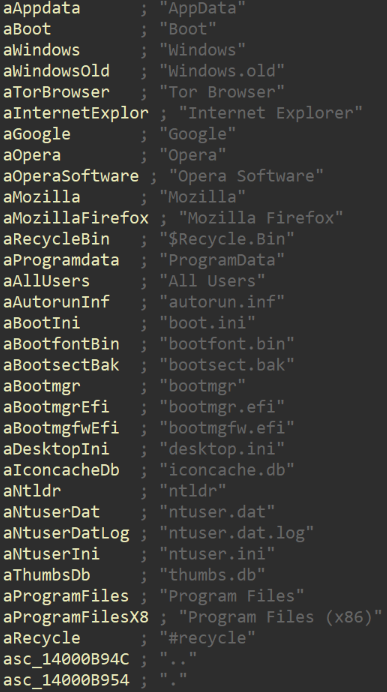

Estas son algunas de las carpetas codificadas excluidas durante el cifrado en Windows:

Las carpetas y archivos que se muestran en la imagen son necesarias para que las víctimas puedan descargar la aplicación qTox y contactar con el grupo de ransomware, utilizando el ID de qTox proporcionado en la nota de rescate. QTox es un cliente de mensajería instantánea completamente p2p, soporta texto, video y tiene docenas de características de seguridad y privacidad.

Taxonomía de ataque de MITRE ATT&CK

| Amenaza | Técnica | ID MITRE ATT&CK |

| Escalación de privilegios | Modificación de la política de grupo | T1484.001 |

| Movimiento lateral | Transferencia de herramientas laterales | T1570 |

| Evasión de defensa | Comprometer defensas: arranque en modo seguro | T1562.009 |

| Eliminación del indicador | T1070 | |

| Eliminación de indicadores: eliminación de archivos | T1070.004 | |

| Modificar Registro | T1112 | |

| Persistencia | Crear o modificar proceso del sistema – Servicio de Windows | T1543.003 |

| Impacto | Datos cifrados para lograr impacto | T1486 |

| Apagar/reiniciar el sistema | T1529 | |

| Destrucción de datos | T1485 |

Recomendaciones

- Asignar privilegios elevados (administrador) y acceso a los empleados solo cuando sea necesario.

- Actualizar periódicamente los productos de seguridad y realice análisis periódicos.

- Realizar copias de seguridad de rutina para evitar posibles pérdidas.

- Solicitar a los usuarios que informen sobre correos electrónicos y archivos potencialmente sospechosos a los equipos de seguridad.

- Educar periódicamente a los usuarios sobre los riesgos e indicadores de la ingeniería social.

- W64/Torre.B!tr.rescate

- W64/Filecoder_Rook.B!tr.ransom

- W32/Kryptik.HVRA!tr

| Tipo | Indicador de compromiso |

| SHA256 | 62cd46988f179edf8013515c44cbb7563fc216d4e703a2a2a249fe8634617700 |

| SHA256 | ab7d8832e35bba30df50a7cca7cefd9351be4c5e8961be2d0b27db6cd22fc036 |

| SHA256 | 330730d65548d621d46ed9db939c434bc54cada516472ebef0a00422a5ed5819 |

| SHA256 | 9479a5dc61284ccc3f063ebb38da9f63400d8b25d8bca8d04b1832f02fac24de |

| SHA256 | feab413f86532812efc606c3b3224b7c7080ae4aa167836d7233c262985f888c |

| SHA256 | a4dfa099e1f52256ad4a3b2db961e158832b739126b80677f82b0722b0ea5e59 |

| SHA256 | 07ab218d5c865cb4fe78353340ab923e24a1f2881ec7206520651c5246b1a492 |

| SHA256 | dffd6021bb2bd5b0af676290809ec3a53191dd81c7f70a4b28688a362182986f |

Referencias

• https://www.trendmicro.com/en_fi/research/24/c/multistage-ra-worldransomware.html

• https://blog.talosintelligence.com/ra-group-ransomware/

• https://www.fortinet.com/blog/threat-research/ransomware-roundup-ra-world