RansomHub Ransomware

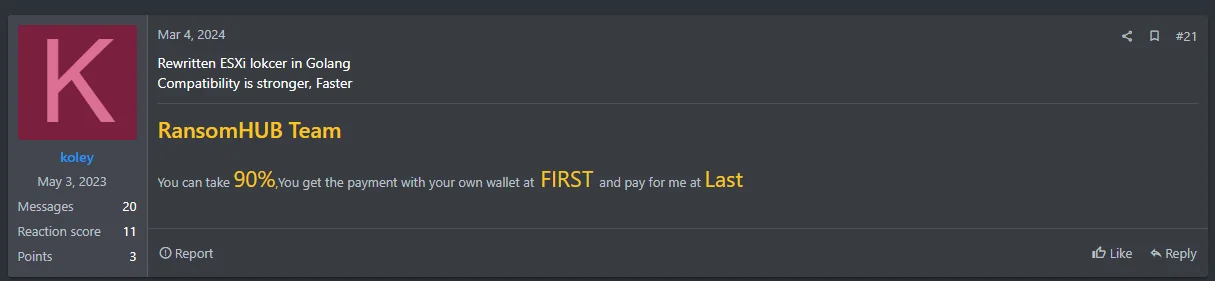

El grupo de ransomware RansomHub fue identificado por primera vez a finales del 2020. El grupo, que sigue un modelo Ransomware-as-a-Service (RaaS) se hace distinguir de otros grupos de ransomware ofreciendo mejores tratos con los afiliados del grupo, y tener controles más estrictos [9]. Evitan atacar organizaciones sin ánimos de lucro [1], y declararon que no atacan a Cuba, Corea del Norte, China ni Rumania [2] [6] [8]. Hay evidencia que existe un vínculo entre el grupo RansomHub y el ya desaparecido grupo de ransomware ALPHV (también conocido como BlackCat). El ransomware está escrito en Golang y C++, y es capaz de infectar equipos de Windows, Linux, e instancias de ESXi. El último mes la cantidad de víctimas que RansomHub ha publicado en su sitio de la web ha aumentado un 70%, por lo que saber cómo funciona y cómo mitigar riesgos de este grupo es fundamental para asegurar la confidencialidad, integridad y disponibilidad de la información de una organización.

Figura 1. RansomHub buscando afiliados en el foro RAMP.

Los dos vectores de ataque iniciales que suele emplear RansomHub son los ataques de phishing y spear phishing por medio de correo electrónico, y la explotación de vulnerabilidades que no han sido parchadas. Algunas de las vulnerabilidades de las cuales el grupo se aprovecha son las siguientes [1]:

- CVE-2017-0144: Vulnerabilidad crítica de la implementación SMB de Windows que le podría permitir a un atacante ejecutar código malicioso. Al ser una vulnerabilidad bastante vieja, existen múltiples formas de parcharla para mitigar riesgos. EternalBlue es un exploit bastante conocido que se aprovecha principalmente de esta vulnerabilidad [3].

- CVE-2020-1472: Vulnerabilidad en el protocolo Netlogon, que abusa de un fallo criptográfico, que podría permitirle a un atacante establecer un canal seguro de Netologon con un control de dominio como cualquier computadora. Esta vulnerabilidad es también conocida como Zerologon [4].

- CVE-2020-0787 y CVE-2020-0788: Vulnerabilidades en el servidor Fax de Windows, que podría permitirle a un atacante ejecutar código remoto. Ya existen parches para esta vulnerabilidad.

Por otro lado, el grupo RansomHub también ha sido identificado realizando ataques de fuerza bruta intentando crackear contraseñas débiles para así obtener acceso a los sistemas a través de RDP o VPN.

Una vez dentro del sistema de la víctima, RansomHub busca moverse lateralmente entre los equipos, y escalar sus privilegios para tener acceso a los sistemas críticos. Busca exfiltrar la información sensible de los sistemas comprometidos, incluyendo datos financieros, información personal y propiedad intelectual [1].

Ya con la información exfiltrada, RansomHub continúa con el proceso de encriptación de los archivos de los sistemas comprometidos. Según Fortinet y WatchGuard [6] [5], los algoritmos de cifrado que utiliza RansomHub son AES256, ChaCha20, y XChaCha20, logrando un cifrado prácticamente imposible de desencriptar con las tecnologías actuales. El ejecutable del ransomware se llama “t_amd64.exe”. Después de encriptar todos los archivos del sistema, deja una nota de rescate llamada README_[id].txt visible para la víctima, la cual contiene instrucciones específicas para ponerse en contacto con el grupo y poder negociar y llegar a un trato para poder desencriptar los archivos comprometidos. Además, cambia el fondo de pantalla de los equipos con un texto indicando que la información ha sido encriptada y robada.

Figura 2. Nota de rescate de RansomHub.

Figura 3. Fondo de pantalla cambiado por RansomHub.

El grupo implementa la técnica de doble extorsión, amenazando a sus víctimas no solo con mantener sus archivos encriptados, sino también con publicar toda la información robada en su sitio de la Dark Web de manera gratuita. En caso de que la víctima no se comunique con el grupo RansomHub, o que no se llegue a un trato económico, el grupo publicará en su sitio de la Dark Web información sobre la víctima, el tamaño de la información robada y un contador indicando cuándo la información se hará pública.

Figura 4. Sitio de la Dark Web de RansomHub.

Taxonomía de ataque de MITRE ATT&CK [1] [6]

| Táctica | Técnica | ID |

| Execution | User Execution Windows Management instrumentation Command and Scripting Interpreter: PowerShell |

T1024 T1047 T1059.003 |

| Defence Evasion | Virtualization/Sandbox Evasion Obfuscated Files or Information Indicator Removal: Clear Windows Event Logs |

T1497 T1027 T1070.001 |

| Discovery | Process Discovery Query Registry System Information Discovery File and Directory Discovery |

T1057 T1012 T1082 T1083 |

| Impact | Data Encrypted for Impact Inhibit System Recovery Service Stop |

T1486 T1490 T1489 |

Recomendaciones

- Auditar herramientas de acceso remoto. (NIST CSF, 2024)

- Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad. (NIST CSF, 2024)

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Habilitar la autenticación multifactor.

Indicadores de compromiso

| Tipo | Indicador de compromiso |

| Dominio | www.mizuhubesnk.top |

| Dominio | www.mizuhubaenk.top |

| Dominio | www.mizuhubsank.top |

| Dominio | meethub.gg |

| Dominio | meethub.app |

| Dominio | www.msaaezusshubsnk.top |

| Dominio | www.mizuhubsnk.top |

| Dominio | www.mizuhubank.com |

| Dominio | www.mizuhubank.top |

| Dominio | huboftest.ir |

| Dominio | mmapplicationshub-bhi.pages.dev |

| Dominio | mmapplicationshub.pages.dev |

| Dominio | jobsforfelonhub.com |

| Dominio | mmapplicationhubs.pages.dev |

| Dominio | mmapplicationhub.pages.dev |

| Dominio | elchubutense.com.ar |

| Dominio | inbox-rules.at |

| Dominio | 365.cloud |

| Dominio | kzfraqve.java |

| Dominio | universitex.hubside.fr |

| Dominio | mail.mod.gov.ge |

| Dominio | hitsbitsx.com |

| Dominio | www.cwhubbb.cn |

| Dominio | coinpayhub.com |

| Dominio | gsxhub.com |

| Dominio | search.tab-hub-simple.online |

| Dominio | authentication-tyloo-hub.com |

| Dominio | ftp.huboftest.ir |

| Dominio | my4flirtvibeshub.life |

| Dominio | suddshub.com |

| Dominio | edenhuber.autos |

| Dominio | github.as |

| Dominio | utilityhub-container.info |

| Dominio | msservice-143601145.hubspotpagebuilder.eu |

| Dominio | secureci.org |

| MD5 | 3034b61a52ddc30eabdb96f49334453b |

| MD5 | a1dd2dff2859b22bcf6a3a4d868a2dbc |

| MD5 | 0cd4b7a48220b565eb7bd59f172ea278 |

| MD5 | 392880023da7df0f504056be9e58d141 |

| MD5 | 09e382be8dc54551cbfc60557d5a70b0 |

| MD5 | cfb2286b45544fdb23569f59c02e3d58 |

| MD5 | 19209b41db4a3d67e2c2c1962d91bd25 |

| MD5 | 8c8916d8ea8c44e383d55e919a9f989f |

| MD5 | bd1efe953875f35cc8b787c0980e8a75 |

| MD5 | 19ebefbb1e4cb0fc5ce21b954f52e1bc |

| MD5 | eaa6160cf4ed6b7d8d68eeb42c0362d5 |

| MD5 | ba8763fc59d73b28b070cb6eb393aa83 |

| MD5 | 477293f80461713d51a98a24023d45e8 |

| SHA-256 | 02e9f0fbb7f3acea4fcf155dc7813e15c1c8d1c77c3ae31252720a9fa7454292 |

| SHA-256 | 34e479181419efd0c00266bef0210f267beaa92116e18f33854ca420f65e2087 |

| SHA-256 | 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a |

| SHA-256 | 8f59b4f0f53031c555ef7b2738d3a94ed73568504e6c07aa1f3fa3f1fd786de7 |

| SHA-256 | ea9f0bd64a3ef44fe80ce1a25c387b562a6b87c4d202f24953c3d9204386cf00 |

| SHA-256 | 104b22a45e4166a5473c9db924394e1fe681ef374970ed112edd089c4c8b83f2 |

| SHA-256 | 2f3d82f7f8bd9ff2f145f9927be1ab16f8d7d61400083930e36b6b9ac5bbe2ad |

| SHA-256 | 36e5be9ed3ec960b40b5a9b07ba8e15d4d24ca6cd51607df21ac08cda55a5a8e |

| SHA-256 | 595cd80f8c84bc443eff619add01b86b8839097621cdd148f30e7e2214f2c8cb |

| SHA-256 | 7114288232e469ff368418005049cf9653fe5c1cdcfcd63d668c558b0a3470f2 |

| SHA-256 | e654ef69635ab6a2c569b3f8059b06aee4bce937afb275ad4ec77c0e4a712f23 |

| SHA-256 | fb9f9734d7966d6bc15cce5150abb63aadd4223924800f0b90dc07a311fb0a7e |

| SHA-1 | eec3a55b1599eee16a47954e1bb230ec99db5f96 |

| SHA-1 | bd886d47719d0881fcd7001713169215996f530f |

| SHA-1 | a7ca950c6dadd02ab8fafdba8f984266fc2f9b7c |

| SHA-1 | 06156f7e42dc18f36c64855edb8adbb892cac0c0 |

| SHA-1 | b312a5003d6919d5985630dbd655d306a318ce13 |

| SHA-1 | 82793d93d987abb357809f069420d17a25a59f26 |

| SHA-1 | 261535c91df592071adb5cdbf255566c9ce019dc |

| SHA-1 | ada3a90f022fbdaee50245ecdaab6e5756d18d0d |

| SHA-1 | 63c31bcda20194821d142a0ed131eb32649aa32e |

| SHA-1 | 5f27d44bfdd918e17605cdef3883c8070325cdfb |

| SHA-1 | b67b17b8930c872da4347be931fb9b27c624f0cb |

| SHA-1 | ee682488fe843d8bb826854d23b2cea73fad4969 |

Referencias

- Red Piranha. (2024, abril 29). THREAT INTELLIGENCE REPORT APRIL 23 - APRIL 29 2024. Recuperado el 2 de mayo de 2024 en: https://redpiranha.net/news/threat-intelligence-report-april-23-april-29-2024

- iZOOlogic. (2024, febrero 8). Unveiling RansomHub: the new mysterious threat in cyberspace. Recuperado el 2 de mayo de 2024 en: https://izoologic.com/region/us/unveiling-ransomhub-the-new-mysterious-threat-in-cyberspace/

- Burdova, C. (2020, junio 18). ¿Qué es EternalBlue y por qué el exploit MS17-010 sigue siendo relevante?. Avast. Recuperado el 2 de mayo de 2024 en: https://www.avast.com/es-es/c-eternalblue

- Tenable. (s.f.). Indicators of Attack. Recuperado el 2 de mayo de 2024 en: https://www.tenable.com/indicators/ioa

- WatchGuard. (s.f.). RansomHub (active). Recuperado el 2 de mayo de 2024 en: https://www.watchguard.com/es/wgrd-security-hub/ransomware-tracker/ransomhub

- Agat. (2024, abril 4). Threat Coverage: How FortiEDR protects against RansomHub Ransomware. Fortinet Community. Recuperado el 2 de mayo de 2024 en: https://community.fortinet.com/t5/FortiEDR/Threat-Coverage-How-FortiEDR-protects-against-RansomHub/ta-p/308376

- Centro Nacional de Seguridad Digital, Peru. (2024, abril 5). Alerta integrada de Seguridad Digital. Gobierno de Perú. Recuperado el 2 de mayo de 2024 en: https://cdn.www.gob.pe/uploads/document/file/6153884/5432039-alerta-integrada-de-seguridad-digital-080-2024-cnsd.pdf

- Hollingworth, D. (2024, marzo 5). The rise of RansomHub: Uncovering a new ransomware-as-a-service operation. CyberDaily. Recuperado el 2 de mayo de 2024 en: https://www.cyberdaily.au/security/10272-the-rise-of-ransomhub-uncovering-a-new-ransomware-as-a-service-operation

- SOCRadar (2024, marzo 22). Dark Web Profile: RansomHub. Recuperado el 2 de mayo de 2024 en: https://socradar.io/dark-web-profile-ransomhub/

- NIST CFS. (2024, febrero 26). NIST Releases Version 2.0 of Landmark Cybersecurity Framework. NIST. Recuperado el 2 de mayo de 2024 en: https://www.nist.gov/news-events/news/2024/02/nist-releases-version-20-landmark-cybersecurity-framework

.jfif)