Malware Agent Tesla

Agent Tesla es una aplicación maliciosa (malware) de acceso remoto (RAT) que se utiliza para robar información confidencial de los dispositivos infectados. Es conocido por sus capacidades de registro de "pulsaciones" de teclas, captura de pantalla y robo de datos de aplicaciones y navegadores en general. Se propaga principalmente a través de correos electrónicos de phishing y puede ser utilizado para una variedad de propósitos maliciosos muy diversa, incluyendo el robo de credenciales, información financiera y datos corporativos sensibles.

El malware está desarrollado en el lenguaje de programación .NET. Es controlado a través de un servidor C2 (Comando y Control), y utiliza varios métodos de exfiltración de datos, como el FTP, SMTP, Paneles Web, o incluso Bots de telegram.

Los principales vectores de ataque de Agent Tesla son el phishing y spear-phishing, que pueden contener archivos comprometidos o vínculos a sitios web maliciosos, amenazando con secuestrar la información de un usuario [1]. Se ha detectado que el malware se aprovecha de una vulnerabilidad de severidad alta de 2017 en IBM, identificada como CVE-2017-1182, con un puntaje CVSSv3 de 7.5, que podría permitirle a un atacante ejecutar códigos maliciosos en el sistema [5] [6]

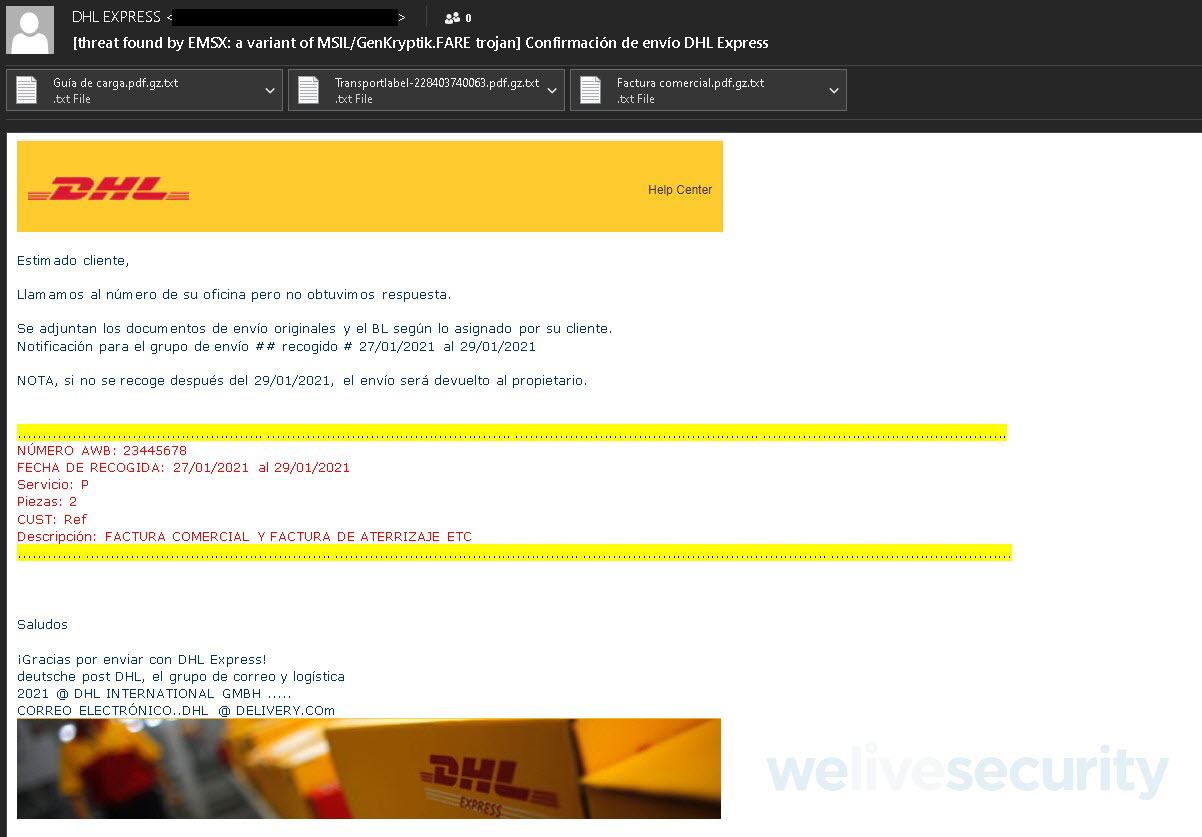

Figura 1. Ejemplo de Phishing [6]

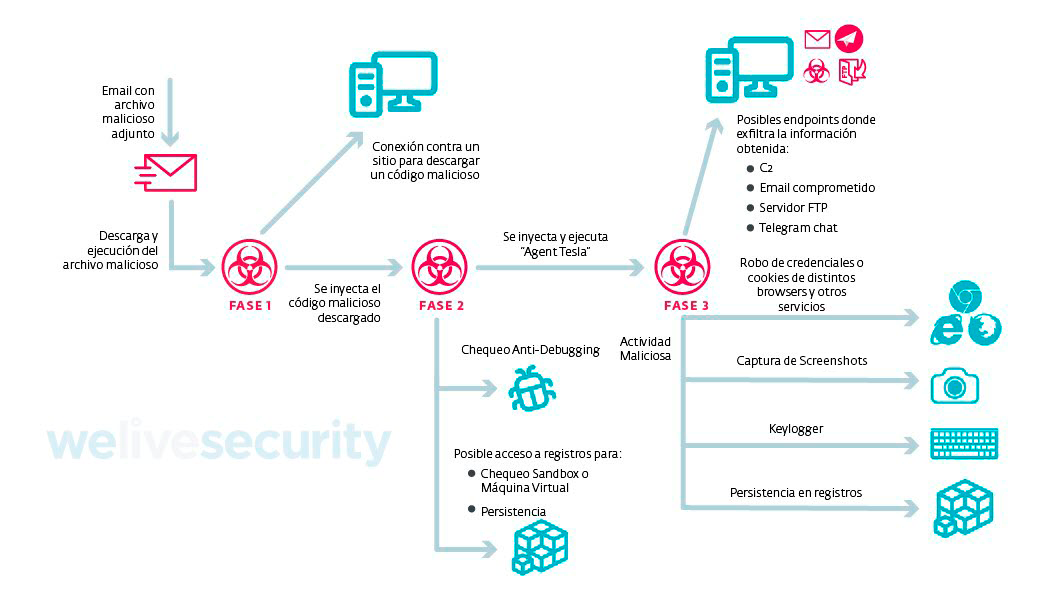

Esta amenaza puede ocultarse dentro de un empaquetador (packer) que utiliza varias capas de ofuscación para evadir las soluciones de seguridad y dificultar su análisis. Estos empaquetadores pueden obtener información sobre la máquina en la que se ejecutan, como si es una máquina virtual o un sandbox, y evitar su ejecución si la detectan.

Las principales funciones con las que cuenta el malware Agent Tesla son:

- Keylogging: Registrar las entradas del teclado para poder robar información como posibles contraseñas y nombres de usuario, así como información confidencial.

- Realizar capturas de pantalla.

- Recopilar información del sistema.

- Ejecutar códigos maliciosos.

- Descargar malware adicional.

Se conoce su uso en campañas que apuntan a organizaciones de Estados Unidos, la Unión Europea, países asiáticos y del medio este. Sin embargo, las principales industrias en las que se ha detectado este malware son:

- Finanzas

- Salud

- Tecnología

- Producción

- Energía

- Gobierno

- Militar

- PaleMoon

- CentBrowser

- Citrio

- Amigo

- Uran

- Coowon

- Comodo Dragon

- Postbox

- Firefox

- SeaMonkey

- Coccoc

- QIP Surf

- Thunderbird

- Chedot

- Yandex Browser

- Iridium Browser

- Kometa

- gent Tesla 9 echocti.com

- Elements Browser

- Edge Chromium

- BlackHawk

- Epic Privacy

- IceCat

- Chrome

- Torch Browser

- Liebao Browser

- Cool Novo

- Opera Browser

- CyberFox

- Sputnik

- Chromium

- Orbitum

- Brave

- 7Star

- 360 Browser

- K-Meleon

- Flock

- Vivaldi

- WaterFox

- Sleipnir 6

- IceDragon

Después, logra controlar algunas configuraciones de estos navegadores a su beneficio, recopilando la información de las siguientes configuraciones:

- "origin_url"

- "action_url"

- "username_element"

- "username_value"

- "password_element"

- "password_value"

- "submit_element"

- "signon_realm"

- "date_created"

- "blacklisted_by_user"

- "scheme"

- "password_type"

- "times_used"

- "form_data"

- "display_name"

- "icon_url"

- "federation_url"

- "skip_zero_click"

- "generation_upload_status"

- "possible_username_pairs"

- "id"

- "date_last_used"

- "moving_blocked_for"

- "date_password_modified"

- "sender_email"

- "sender_name"

- "date_received"

- "sharing_notification_displayed"

- "keychain_identifier"

- "sender_profile_image_url"

La información recopilada se guarda como objetos en listas, y es convertida a formato de texto. Después, la información es enviada vía correo electrónico a "johnjohnjohn[@]childs-plays[.]com". Otras propiedades del objeto de correo son las siguientes:

- SMTP server name: smtp.childs-plays.com

- SMTP sender: johnjohn[@]childs-plays[.]com

- SMTP reciever: johnjohn[@]childs-plays[.]com

- Media type: text/html

- SmtpSSL: false

- SMTP port: 587

- SMTP client username: johnjohn[@]childs-plays[.]com

- SMTP client password: yuttrge7v

Taxonomía de ataque de MITTRE ATT&CK.

| Técnica | Táctica | ID |

| Discovery | File and Directory Discovery | T1083 |

| Discovery | Query Registry | T1012 |

| Discovery | Information Discovery | T1082 |

| Credential Access | Credentials in Files | T1552.001 |

| Defense Evasion | Software Packing | T1406.002 |

| Collections | Data From Local System | T1005 |

| Command and Control | Web Service | T1102 |

Figura 2. Taxonomía del ataque [6]

Recomendaciones

- Auditar herramientas de acceso remoto. (NIST CSF, 2024)

- Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad. (NIST CSF, 2024)

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Habilitar la autenticación multifactor.

Indicadores de compromiso

| Tipo | Indicador de compromiso |

| Dominio | www.abctech.life |

| Dominio | www.solarpowerengage.life |

| Dominio | ctlegal-hk.com |

| FileHash-SHA256 | ba90ef60026941ceb864030807a630b6da91b665bf51eb affd200ada5a4864ae |

| FileHash-SHA256 | fc6e93537ccf54a7180d497d2abe10bcad6213ae8b2fc21 983f8558e58030e4e |

| FileHash-SHA256 | fcea048c985f1994d10d25dad5f5d6ea08fbbe03de24755 6b222dcf84e07a4da |

| FileHash-SHA256 | 37ac69abe12f3ec977df53efd9e10a1c2f40eba5fab217cb ce4e0fb5452c669f |

| FileHash-SHA256 | 96ad1146eb96877eab5942ae0736b82d8b5e2039a80d3 d6932665c1a4c87dcf7 |

| FileHash-SHA256 | d9b1d72dec9430f7bddc386ee8a621a9138f59cb921ee7 25fc592725d29785ac |

| IP | 35.186.223.180 |

| IP | 197.211.58.219 |

| IP | 69.57.161.215 |

| IP | 128.140.99.99 |

| IP | 190.5.88.142 |

Referencias

[1] Raymond, N. (2024, abril 10). Agent Tesla: The Punches Keep Coming. Cofense. Recuperado el 6 de mayo de 2024 en: https://cofense.com/blog/agent-tesla-the-puncheskeep-coming/

[2] CSIRT Financiero. (2024, mayo 4). Nueva actividad maliciosa de Agent Tesla. Recuperado el 6 de mayo de 2024 en: https://csirtasobancaria.com/nueva-actividad-maliciosa-deagent-tesla

[3] Brunsdon, D. (2024, abril 29). AGENT TESLA UNMASKED: REVEALING INTERRELATED CYBER CAMPAIGNS. Hyas. Recuperado el 6 de mayo de 2024 en: https://www.hyas.com/blog/agent-tesla-unmasked-revealing-interrelated-cybercampaigns

[4] CSIRT de Gobierno. (2024, mayo 3). DHL – Suplantación con malware. Recuperado el 6 de mayo de 2024 en: https://csirt.gob.cl/alertas/cmv24-00461/

[5] https://nvd.nist.gov/vuln/detail/CVE-2017-1182

[6] Tavella, F. (2024, abril 28). Agent Tesla: principales características de este malware. WeLiveSecurity. Recuperado el 6 de mayo de 2024 en: https://www.welivesecurity.com/la-es/2021/04/28/agent-tesla-principales-caracteristicas-este-malware/

[7] NIST CFS. (2024, febrero 26). NIST Releases Version 2.0 of Landmark Cybersecurity Framework. NIST. Recuperado el 6 de mayo de 2024 en: https://www.nist.gov/newsevents/news/2024/02/nist-releases-version-20-landmark-cybersecurity-framework

.jfif)