Malware Formbook

.webp?v=1745835819)

Formbook, detectado por primera vez el 1 de enero de 2016, es un malware que opera bajo el modelo de Malware-as-a-Service (MaaS). Clasificado como malware avanzado, Formbook se destaca por su capacidad para extraer información confidencial de los usuarios, incluyendo la entrada guardada en formularios web, contraseñas, datos de tarjetas de crédito y otra información sensible. Además, puede buscar, ver e interactuar con archivos en el sistema infectado, e incluso tomar capturas de pantalla para obtener una visión completa de la actividad del usuario.[1][4]

Esta capacidad de recopilar información se complementa con la posibilidad de recibir comandos remotos de los atacantes. Permitiendo a los atacantes instalar otro malware, manipular archivos, ejecutar scripts y controlar el sistema infectado de forma remota, aumentando significativamente el alcance del daño potencial. [5]

Formbook se propaga principalmente a través de campañas de correo electrónico de phishing cuidadosamente diseñadas para engañar a las víctimas y lograr que descarguen o ejecuten el malware. Los archivos adjuntos infectados y los enlaces maliciosos son los vectores de ataque más comunes utilizados por este malware.[1][5]

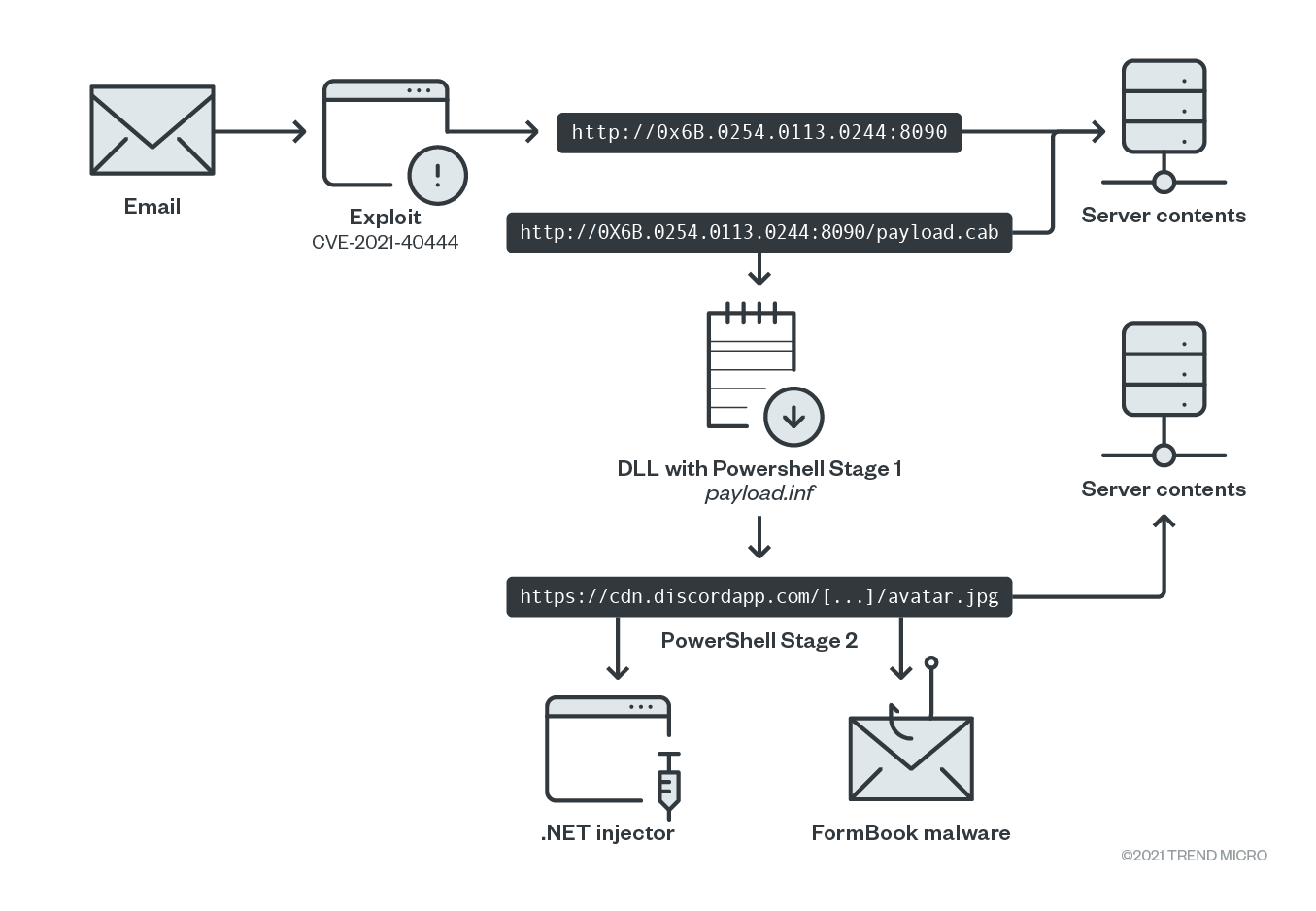

Figura 1. Diagrama simplificado de la cadena de ataque [7].

El malware se activa al abrir el archivo infectado. En el caso de archivos de Microsoft Office, explota la vulnerabilidad CVE-2017-11882 para descargar y ejecutar un archivo ejecutable malicioso.[4]

Después de infectar el dispositivo de la víctima, el virus se copia y se renombra en un directorio específico según los privilegios del usuario. Si se utiliza una cuenta de administrador, el virus se instala en %ProgramFiles% o %CommonProgramFiles%. Por otro lado, si los privilegios no son elevados, se copiará a sí mismo en %TEMP% o %APPDATA%.[4]

Además, modifica el registro para garantizar la ejecución automática en futuros registros. A continuación, el malware comprueba si se ejecuta en una máquina virtual o en un entorno de análisis, evaluando las mejores técnicas de evasión para la situación. Mientras tanto, el virus evalúa la variable USERNAME para detectar si se ejecuta en una simulación y busca depuradores. Cabe destacar que las cadenas compartidas, como los nombres de servidores de comando, solo se decodifican cuando es necesario, dificultando su detección. [4]

De forma intermitente, Formbook inyecta su código en los procesos de explorer.exe y del navegador web. Después de inyectar en el proceso, el malware selecciona una aplicación aleatoria, la ejecuta en modo suspendido y se copia en su espacio de direcciones, imitando un proceso legítimo de Microsoft. [4]

Se establecen ganchos de función específicos según el proceso objetivo. Formbook se inyecta en procesos específicos (como navegadores web) e instala ganchos de API para interceptar y robar datos. A continuación, los datos robados se guardan en archivos en el directorio %APPDATA% y luego se envían al servidor de comando y control (C&C). [4][5]

Taxonomía de ataque de MITTRE ATT&CK

| Táctica | ID | Técnica |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| T1566.002 | Phishing: Spearphishing Link | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell |

| T1204.002 | User Execution: Malicious File | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion |

| T1055 | Process Injection | |

| T1027 | Obfuscated Files or Information | |

| T1036.007 | Masquerading: Double File Extension | |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | |

| T1222.001 | File and Directory Permissions Modification: Windows File and Directory Permissions Modification | |

| Collection | T1056.001 | Input Capture: Keylogging |

| T1185 | Browser Session Hijacking | |

| T1113 | Screen Capture | |

| Command and Control | T1132.001 | Data Encoding: Standard Encoding |

| Exfiltration | T1041 | Exfiltration Over C2 Channel |

Indicadores de Compromiso

| URL | hxxp[:]//kiibra[.] com/images/index[.] jpg |

| http://www.birthingwitht.com/v0eo/ | |

| http://www.sukhiclothing.com/dn03/ | |

| http://www.empowermedeco.com/fo8o/ | |

| http://www.660danm.top/fo8o/ | |

| http://www.donnavariedades.com/fo8o/ | |

| http://www.techchains.info/fo8o/ | |

| http://www.rssnewscast.com/fo8o/ | |

| http://www.magmadokum.com/fo8o/ | |

| http://www.antonio-vivaldi.mobi/fo8o/ | |

| http://www.goldenjade-travel.com/fo8o/ | |

| http://www.kasegitai.tokyo/fo8o/ | |

| http://www.3xfootball.com/fo8o/ | |

| http://www.venitro.com/gy14/ | |

| http://www.evana-rohanihijab.com/iic6/ | |

| http://www.getmall.online/sdqf/ | |

| http://www.kohfour.com/nsxv/ | |

| http://www.featuringnature.de/arkx/ | |

| http://www.friendsfavorites.pet/faug/ | |

| http://www.drdavidglassman.com/61qh/ | |

| http://www.duobao698.com/ff4v/ | |

| Dominios | mail.adityagroup.co |

| warbakup5577ebn.duckdns.org | |

| mail.boyyem.com.tr | |

| mail.exportersglobe.com | |

| zaketn.online | |

| shopluckyluxury.com | |

| bookcom34567875373733744444.top | |

| grey-matter.life | |

| conradi.fun | |

| tungaformst.xyz | |

| proplo-ls.com | |

| nejdoulmail.xyz | |

| wigletsmich.xyz | |

| tqxpongee.xyz | |

| chrestheryulelog.com | |

| Toulouse.Gold | |

| daniil39.ru | |

| yenisigortaaammm.net | |

| bidnpost.com | |

| saidamatrix.com | |

| SHA-256 | 82BE061B2BFE48EE3A9F76EE99CF6F3ED712C0C1393AD4A9F064CFC4D11CB53D |

| F45A363A86D38E5814D41908C0EA5A13F8A89AF2AFEA931472F9905B87FB2ADC | |

| 8AC567BFB4BE359B1136E1236BBDBAC3E160077A89952F967467A345A23C0047 | |

| 90015523413D3C99B388E2EE360FE139E1981AD74EECBBF69663237359D5B199 | |

| 595E0B002BE00EAD391EAB1D8A522986AB537A816CB9B172F19EBC4C9E726024 | |

| 6304BB223B935BE2C4CB059161C60C523EEE5615053797DD206D4B9F8A4792AC | |

| D3A569372C48F3D7E725E39CFF6AC165AE330DB00FE42EF3916B9DB2C94C0126 | |

| 7CB64A4F1F8569BD8423A99C972B30E04A725ACA68E925AC27D086FF2FBEE776 | |

| B70719F9588EDE8D438D20B549B4FD430C9363EEA7DD42E8A15BE7D2A520257A | |

| E309D34618085FA2DAA410242BB96CC567E1A5CF3FCCD8226AD9D96DEFBB37D1 | |

| D97557DBC72B7874A4930DF04981879ADDD937E7CEE05AD0E91C5036E5CC67B4 | |

| F84737C08A55311857CFEFA863745207B1370B9388D47431E51ED65BD6B08734 | |

| 619B74C414CEB8633539D653DE1083CEDD1643D16D0D3853773DAA007FB43CC3 | |

| AFBCC4589635EF9E83579C9865D99E7B454F827E5AE02B8248DB0FC73D9553C4 | |

| AFD81A08BEC32734582DF0076D0E3E9EB67D3172863B82E10574A7BE65FDBA15 | |

| 63BCCD66871EF4F860B928398CF7A62DE46F91618DBF9574030338E42B1DC76E | |

| F66B4CBCDE98AC876118266F3B3456EF620D94F6CD99468CBD7D7D803E2EDF6F | |

| F9050915D7D52538348CFBA088C3052B468CA9770A72F77D06950537E7D04C06 | |

| 76128D4022207E3354DA84270FA3029A0E2F192AF342E3A67B2867B290429BA5 | |

| B21695B2254D5BE16A00A93B76CA2651F3DA7C27C9BA347B65E768CCF2FDD6C5 | |

| EDD544629B74365212B9B6F70E00C7592FB0C5972943DFBB30B94817D8D5C9DF | |

| 59ACE3F40A5B821A3E1D129B546A5DD035FB1D8387B6FCE03309C160BDC1737A |

Recomendaciones

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Tener filtros de correo electrónico y spam.

- Habilitar la autenticación multifactor.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería Social.

Referencias

- Formbook: análisis de este popular malware que roba credenciales de navegadores. (2022, 26 septiembre). https://www.welivesecurity.com/la-es/2022/09/26/formbook-popular-malware-roba-credenciales-navegadores/

- Michali. (2022, 2 junio). What is FormBook Malware? Check Point Software. https://www.checkpoint.com/es/cyber-hub/threat-prevention/what-is-malware/what-is-formbook-malware/

- Deep Analysis: New FormBook Variant Delivered in Phishing Campaign – Part I | FortiGuard Labs. (2021, 12 abril). Fortinet Blog. https://www.fortinet.com/blog/threat-research/deep-analysis-new-formbook-variant-delivered-phishing-campaign-part-I

- ANY.RUN. (2024, 23 mayo). Formbook. Formbook | Malware Trends Tracker. https://any.run/malware-trends/formbook

- Babu, S. (2023, 19 febrero). What Is FormBook Malware and How Do You Remove It? MUO. https://www.makeuseof.com/what-is-formbook-malware-and-how-do-you-remove-it/

- Dominguez, M. (2022, 30 septiembre). Así es Formbook el peligroso malware que roba información de navegadores y aplicaciones. CyberSecurity News. https://cybersecuritynews.es/asi-es-formbook-el-peligroso-malware-que-roba-informacion-de-navegadores-y-aplicaciones/

- FormBook Adds Latest Office 365 0-Day Vulnerability CVE-2021-40444 to Its Arsenal. (2021, 29 septiembre). Trend Micro. https://www.trendmicro.com/en_us/research/21/i/formbook-adds-latest-office-365-0-day-vulnerability-cve-2021-404.html

.jfif)