DCRat Malware

DCRat, detectado por primera vez en julio de 2018, es un malware de acceso remoto (RAT) que se ofrece como malware como servicio (MaaS). Esto significa que los atacantes pueden adquirirlo y utilizarlo para controlar y robar datos de dispositivos específicos. [2][3]

Este malware puede propagarse a través de archivos adjuntos maliciosos en correos electrónicos, al hacer clic en enlaces en sitios web no confiables o a través de redes locales, infectando a otros dispositivos en la misma red.

Esta escrito en C# y está diseñado para atacar principalmente a usuarios de habla rusa. Entre sus funciones principales se encuentra:

- El registro de pulsación de teclas, permitiendo a este módulo capturar cada tecla presionada en el dispositivo, lo que les brinda acceso para robar contraseñas e información confidencial.

- Robar credenciales de clientes FTP instalados como FileZilla

- Secuestrar cuentas de Telegram, Steam y Discord, permitiendo al atacante tomar el control de estas cuentas.

- Se puede usar para lanzar ataques DDoS contra sitios web y servicios en línea. [1][2]

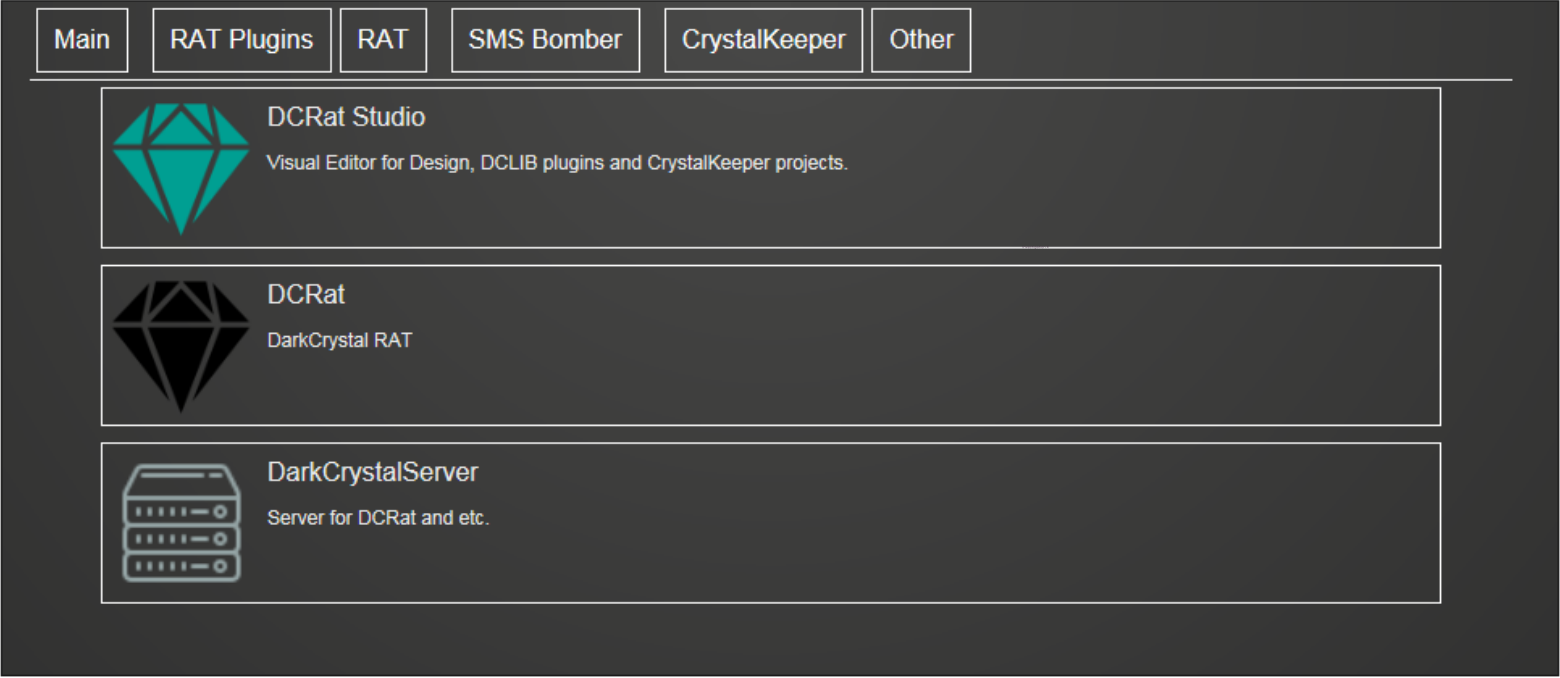

Figura 1. Enlaces de descarga para componentes DCRat en crystalfiles[.] Ru [4]

DCRat es un malware sofisticado que combina un archivo ejecutable (.net) para explotar sistema Windows, una infraestructura de comando y control (C2) y una herramienta de administración para que los atacantes controlen remotamente dispositivos infectados.[1]

DCRat no tiene métodos integrados para acceder a un sistema. Se propaga mediante ataques como malspam, phishing, spear-phishing o software crackeado (actualizadores falsos o antivirus). Una vez instalado, ejecuta un archivo .net en la computadora de la víctima, permitiendo al servidor C2 cargar módulos, ejecutar comandos y robar datos del dispositivo infectado.[1]

DCRat utiliza un marco modular con ejecutables independientes (en su mayoría binarios .net compilados en C#). Por ejemplo, keylogger.exe registra las pulsaciones del teclado y las envía al servidor C2 y al panel de administración. Otros módulos utilizan NAudio .net para capturar audio del micrófono y robar las cookies de sesión de Chrome para secuestrar la cuenta de Google de la víctima.[1]

La carga útil de DCRat a veces se protege con Enigma Protector para dificultar su análisis y para ofuscar su contenido.[1]

Taxonomía de ataque de MITTRE ATT&CK

| Táctica | ID | Técnica |

| Initial Access | T1190 | Exploit Public-Facing Application |

| T1566 | Phishing | |

| Execution | T1059 | Command and Scripting Interpreter |

| Command and Control | T1071 | Application Layer Protocol |

| Exfiltration | T1020 | Automated Exfiltration |

Indicadores de Compromiso

| Tipo | Indicador |

| FileHash-MD5 | 05897ccf2d3a8a919335de5295da2413 |

| 0689fd8660ebfea0d9bc34cb13ce60a5 | |

| 30530001d558dd424119d052320c07ea | |

| 48b5831f3bf109b2daa07df363f9a1d0 | |

| 03dfb82798b51c1b9acbaea8e7ebe8b9 | |

| 04ef45948263bf60188104a8148a89f6 | |

| 05884e8e41f9bd5c319c6fb98aa6124f | |

| 0eb354c0e70accc43377ca1cf15975f6 | |

| 12826025c71dbd7b7b7b9b8ed8e73176 | |

| 1858c416dcb6ab17a4ba38c24003a041 | |

| 1bef4da5a885fa480121e9d44381399c | |

| 1dbf7897291b0de35d85ed6c7cc453b4 | |

| 1ed78e34fdd47c224424b8e6b80d2483 | |

| 2077a849566dd2f29ad0bc280375dea2 | |

| 214c4e64eec87c668d7e03411675f80b | |

| 2170872ce0571ee9dc933c49ca760dbe | |

| 28a7899fd1fa79fde93dde413fd658ee | |

| 290f4b62b6b3dff19a3cf39546795510 | |

| 2b4d812c29082d42bf78467fa09f4e42 | |

| 2f57465fef67c878dfdcfbf41b9ea5bd | |

| 391eaef8df09af77d19f1da4c5074aca | |

| 3e90538f58519b66aed71f5f5e1ade64 | |

| 45596a675166aae47f9f4cc0019c0d3a | |

| 49b6dd61782a8322d45ee8b0b27a995a | |

| 5c5f8f7ea8786c941ae32beb7c1de226 | |

| a6108e8d2d541bc308d12d54e1b04a13 | |

| a9c13075a3f9c26ea4bd1d02da423229 | |

| b7d0941737e61e5eecbf833500e240cb | |

| c3c3ba78ecdff9659a13150a4a118503 | |

| ccd255cd5e756740cbb7eb7d0f2b2202 | |

| d036f1cc86c7a1ea5190ce0ef85889e1 | |

| FileHash-SHA1 | 0c4ba4ed512ccfe852f21666aa838510de6f75eb |

| 4b2fa4628ac8a301b0ab57326144b48d5f55f716 | |

| 7dc8e87d78bbc1ef13830ab7ad5d806935a0f0e6 | |

| a4220b5dd5094fa105acbb93e9c99b39d0a5ac01 | |

| 087f5c2abb11d1f1c3b7ffcb19b2d1e2767d0c93 | |

| 32dda83773d5e82b01c19a99219aecf96340887f | |

| 3f0e0861ec45f99d4984d255d1eefd7706d2b8e9 | |

| 3faff4071fa29de993c9607f3236d5925e295a78 | |

| 4f5aca22bf2df47bd4ac0e25f20479a9d0e2e9ad | |

| 6483fd4518dc4e41face7058253e0a5e26ee80c5 | |

| 68adcfaf3257beb694bd810a5dbf60e2408828f5 | |

| 68cbee4774c3ddf60a6006e8e6f14f8904f56d5c | |

| 715187d8ee22d40ce784709a0e4e40540445f644 | |

| 7340f1cc49181fb23802a581fda3e002281d779e | |

| 7c3de454a686cdc965d9cb4e14019491d9756a25 | |

| 846a7110b75d3ee07ef959c2d0f465a6ce7237e6 | |

| 9cb42ab736b188c31a4e795f49746816a2f56c59 | |

| 9fe8a39cdc7bed0b38f3e3bbcf207f18b0433ca5 | |

| a2b2aeaca35c2cfb16bfe2359e825d7be8a3a022 | |

| a88165b50666ce3ecd7dfb0bad870d7e152b1802 | |

| a9528056f95681f3bcf6864686ecbf15477f0cc7 | |

| adce3a3bb09a8429b8f074e633971757ab486b21 | |

| b129a45b5ccfdf0493fabcd3b9d54f9d2321f17f | |

| b378410152b7562097e196d18e88abef4b95d95b | |

| d3feb6641752c456044dbf71a8a6a776a167a653 | |

| d502544ec44e44f48039080c947c0798c846ee55 | |

| daf874e94952ea62f24e32cfaa0ed597e35e5d1f | |

| dc687629c5a82d77d8ae2adf025b1cd0965b34bc | |

| e43c68076335da4c30811f5d9b00d655ffe62c2f | |

| e9c62e06acc007b73dee1f8f89dacbe3c3930bea | |

| ff919107125d06752b57e15e518f034eed6750d8 | |

| FileHash-SHA256 | 0b4157582626a3b1de51951a782da734861b58f9cdac82e91572fc29ca811304 |

| 5700162b095157adc7f790e5e063b941411bbb33de6651832851caf8ae698e59 | |

| 6228bf0d24466827c7cce88f1317907701052adc7fefa77ad7104868dc221cd8 | |

| 8666a3ad40d9249085f1791115d8331e509210ad805df1ea77645c2c83f63733 | |

| 06a684578ec541ae39a1c1971cfb40f5767a09663d9a46e09042bf336e7cb3ff | |

| 091245bf789aabbefd2a412d39aeddec596c8b71aa93fdb4eb1c7b7d38ed3f90 | |

| 0b6b55c7594f96c3c9e73f3d90544c5ccdb419c1284c3123465368a2a419388c | |

| 1459c0d3b21302701c9ca344942daaaf1f3f4b8d03037d8e7571f599e11b0148 | |

| 16f60b1759a49fa3332759150943ba2662fd4d5247cc0c6989b9b7f71460cb08 | |

| 1ceae668356dfed36c3764b532862d5ba0a53f1c509a1463a34d3680a927df99 | |

| 22efef14ee607ca7a61c3d62e6c5464e807f589fe3d4fc98dccd63e34cda9560 | |

| 2376875fddd58b0881876aa755b377a257835e5e3b522bbc31eec7a363b2722d | |

| 3374d0c0acdff4f67bc219fe6a311bbc21d70271099b462c097c86d043f8dbab | |

| 3403bac5c539f75b944da6960af9f9347f9665ad9ac578266602c0bc8b7e5dc7 | |

| 3fe08bed843dedf8cb769b5606f8adb5c2a1cfdabd6d8b3445a4b87c0cc35733 | |

| 4187623c2862328da86414eefedf4ffc231a3f39011d6791d23e94a8eb6e84a9 | |

| 43deb83f3cfe3efa5c3f293ebe23ab68a08b3136a098fb7302882fad99564926 | |

| 55d398dd395a13c92b854cb5f51d26fe3879e6b5b2d2d6f4b98324dd3be7326c | |

| 5921bb1eb931d6ed64b91061b099123e31be59f16b310f96c2fbacf4bb7023e8 | |

| 62f1d4e331c6eaa835a1b1cd59244a6b064f0dfe8b97f07ec51336b6258a1eba | |

| 754c52185fa2fc8ac2d9f03290db41c4afede6933a55a6bd57c6158ce6d754ad | |

| 84a4b5859260e95f36c814b9a9c8f2f0f10a9c7d2433c2b6b18447d9a8bde1e4 | |

| 8627f2595a4e2b9b3e78fd956771b037772ce92c49ebc06fd0b53c247f9513bf | |

| 899e1b8d4616306c8afbdd7ddb424b7caf2f84f8a1c5b24f04b09d7e16c2a023 | |

| 9c9d8a801b826de4a8d05a300673282ade62891684f682a695e6a1a8db083466 | |

| a91aba394cc1c8de40a720ba8ad3f731733628ad338a21553b39ec86d36d702f | |

| ac3ee6a458ee9538514cb1c5af9c7f2f94ec0325ba88459b36870c1c50945992 | |

| af5e28fe88fbb4392ef658ecd2dfdcaccb25734bfff693fa6aca6b03565d0ab8 | |

| c1eb2ee080245528295439d772f1d394f8d2ed758ee4ea62236584970a149c24 | |

| c9e753d95740926f6a2891404844f33d1b88207e145be637e0d212fcd2acc5ae | |

| d13a78c8609a7611f97852c7aca5e8d8984407c46c2a8c5084192ba5e4494b19 | |

| d1a77a440b5de12ada96a899834b36d2a5beef617db3b2cb9c8f0926f6f998a9 | |

| da50af5d709ff0e6f23714dc7e8ab48ea83812fe474f33f614bee62d9129d5a3 | |

| df9e5ceb75c0d9781e09d9230210033645e89e79c5cb6ec5709fba052bc3e641 | |

| e111e1f67503e9fd7cb18891121745e21b374010663101c34fa66e8721d96a06 | |

| e13377f108635576ff21722e6f72fc207050ecba5e63684ecd64f1cfb0d5959b | |

| edbfeb8823137279327b61ab1c7d73c8f6e72f2234fc0558ed43a99315171023 | |

| ee65606edf7efb11bfa97d04beccddbd02e9f1ad6659714aaa889332fbbcc310 | |

| ee7d0c2b6f12bfd376b2daca92a1e8cf17a39e3ca497e1133465c607d1334fa2 | |

| fcdeb5ef7fd326bd5d6d34405eae0958d07e95ccf5c5dda01f0e60fdcb9c63ab |

Recomendaciones

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Habilitar la autenticación multifactor.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Tener filtros de correo electrónico y spam.

- Evitar descargar archivos adjuntos o visitar enlaces incrustados en correos electrónicos.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

Referencias

- [1] What is DCRAT (Dark Crystal Rat)? (s. f.). https://www.blackberry.com/us/en/solutions/endpoint-security/ransomware....

- [2] ANY.RUN. (2024a, mayo 23). Dcrat. DCRat | Malware Trends Tracker. https://any.run/malware-trends/dcrat

- [3] Bleih, A. (2023, 21 noviembre). Getting to Know DCRat. Cyberint. https://cyberint.com/blog/research/getting-to-know-dcrat/

- [4] Zimmerman, D. (2024, 4 marzo). DCRaT Malware (DarkCrystal Remote access trojan). How To Fix Guide. https://howtofix.guide/darkcrystal-dcrat-remote-access-trojan/

.jfif)