CheckPoint VPN Zero-Day CVE-2024-24919

CheckPoint publicó información sobre una vulnerabilidad de VPN Zero-Day explotada para obtener acceso remoto a los firewalls e intentar comprometer las redes corporativas.[1]

El lunes 27 de mayo, la compañía advirtió sobre aumento en los ataques hacia dispositivos VPN, por lo que recomendó proteger los dispositivos cambiando el método de autenticación de usuarios a opciones más seguras o eliminando cuentas locales que sean vulnerables de la base de datos de Security Management Server.[1][2]

La vulnerabilidad, registrada como CVE-2024-24919, permite al atacante extraer hashes para todas las cuentas locales, incluida la cuenta utilizada para Active Directory.[1]

Es particularmente critica, ya que es fácil de explotar ya que no requiere interacción del usuario ni ningún privilegio de las puertas de enlace que están conectadas a internet con VPN de acceso remoto o con móvil habilitado.[5]

Se ha observado que los actores de amenazas extraen ntds.dit, es la base de datos donde se almacenan datos del Active Directory (Usuarios, grupos, hash de contraseñas, Security_Descriptor).[5]

Productos y versiones afectadasVersiones afectadas:

R80.20.x, R80.20SP (EOL), R80.40 (EOL), R81, R81.10, R81.10.x y R81.20. [3]

| Producto Afectado | Solución |

| CloudGuard Network | R81.20, R81.10, R81, R80.40 |

| Quantum Maestro | R81.20, R81.10, R80.40, R80.30SP, R80.20SP |

| Quantum Scalable Chassis | R81.20, R81.10, R80.40, R80.30SP, R80.20SP |

| Quantum Security Gateawys | R81.20, R81.10, R81, R80.40 |

| Quantum Spark Appliances | R81.10.x, R80.20.x, R77.20.x |

Recomendaciones

El proveedor comparte los pasos a seguir para la actualización.

Security Gateway portal > Software Updates > Available Updates > Hotfix Updates, y hacer click 'Install.' [1]

Sin embargo, si solo se utiliza IPsec VPN para fines de sitio a sitio su Security Gateway no es vulnerable.[3]

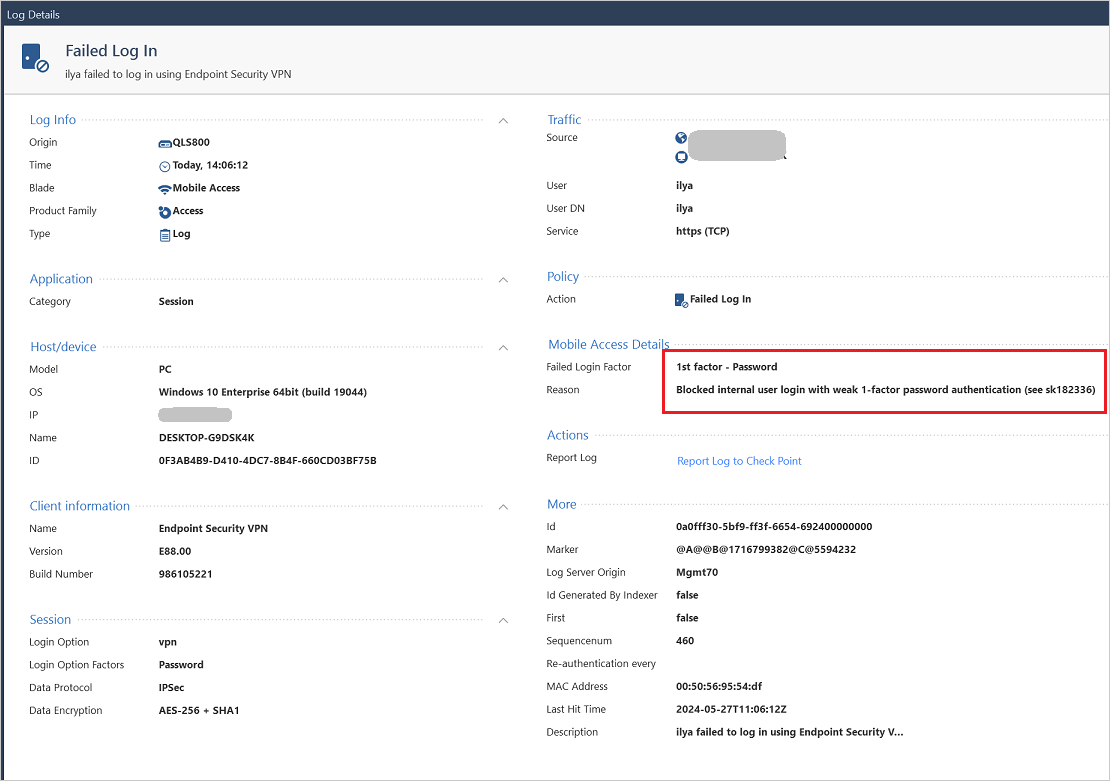

Ya instalado, los intentos de sesión que utilicen credenciales o métodos de autenticación débiles crearán un registro y se bloquearán automáticamente.[1]

CheckPoint menciona que se puede utilizar un script desarrollado por ellos, para validar y tomar acciones adecuadas. [4]

- Producto: Quantum Security Management

- Versión: R80.40 (EOL), R81, R81.10, R81.20

CheckPoint comparte los Hotfix para la revisión de Security Gateway para evitar la explotación de CVE-2024-24919. Los cuales se pueden descargar desde el enlace de referencias de este boletín. [7]

| Quantum Security Gateway |

| R81.20 Jumbo Hotfix Accumulator Take 54 |

| R81.20 Jumbo Hotfix Accumulator Take 53 |

| R81.20 Jumbo Hotfix Accumulator Take 41 |

| R81.20 Jumbo Hotfix Accumulator Take 26 |

| R81.10 Jumbo Hotfix Accumulator Take 141 |

| R81.10 Jumbo Hotfix Accumulator Take 139 |

| R81.10 Jumbo Hotfix Accumulator Take 130 |

| R81.10 Jumbo Hotfix Accumulator Take 110 |

| R81 Jumbo Hotfix Accumulator Take 92 |

| R80.40 Jumbo Hotfix Accumulator Take 211 |

| R80.40 Jumbo Hotfix Accumulator Take 206 |

| R80.40 Jumbo Hotfix Accumulator Take 198 |

| R80.40 Jumbo Hotfix Accumulator Take 197 |

| R80.30 Kernel 2.6 Jumbo Hotfix Accumulator Take 255 |

| R80.30 Kernel 3.10 Jumbo Hotfix Accumulator Take 255 |

| R80.20 Jumbo Hotfix Accumulator Take 230 |

| R80.10 Jumbo Hotfix Accumulator Take 298 |

| Quantum Spark Appliances |

| R81.10.10 Quantum Spark Appliances |

| R81.10.08 Quantum Spark Appliances |

| R80.20.60 Quantum Spark Appliances |

| R77.20.87 Quantum Spark Appliances |

| R77.20.81 Quantum Spark Appliances |

| Quantum Maestro and Quantum Scalable Chassis |

| R80.30SP Jumbo Hotfix Accumulator Take 97 |

| R80.20SP Jumbo Hotfix Accumulator Take 336 |

Referencias

- [1] Toulas, B. (2024b, mayo 29). Check Point releases emergency fix for VPN zero-day exploited in attacks. BleepingComputer. https://www.bleepingcomputer.com/news/security/check-point-releases-emergency-fix-for-vpn-zero-day-exploited-in-attacks/

- [2] Gatlan, S. (2024b, mayo 27). Hackers target Check Point VPNs to breach enterprise networks. BleepingComputer. https://www.bleepingcomputer.com/news/security/hackers-target-check-point-vpns-to-breach-enterprise-networks/

- [3] Support, Support Requests, Training, Documentation, and Knowledge base for Check Point products and services. (s. f.). https://support.checkpoint.com/results/sk/sk182337

- [4] Check Point validate remote access script. (2024, 28 mayo). https://support.checkpoint.com/results/download/132862

- [5] Gatlan, S. (2024c, mayo 29). Check Point VPN zero-day exploited in attacks since April 30. BleepingComputer. https://www.bleepingcomputer.com/news/security/check-point-vpn-zero-day-exploited-in-attacks-since-april-30/

- [6] NVD - CVE-2024-24919. (s. f.). https://nvd.nist.gov/vuln/detail/CVE-2024-24919

- [7] Support, Support Requests, Training, Documentation, and Knowledge base for Check Point products and services. (s. f.-b). https://support.checkpoint.com/results/sk/sk182336

.jfif)