Blackout Ransomware

Blackout es un grupo de ransomware que fue detectado por primera vez en febrero de 2024 al publicar dos víctimas en su sitio de la Dark Web. Tiene una modalidad de negocio de Ransomware-as-a-Service (RaaS), por lo que cualquier actor malicioso que contrate sus servicios puede desplegar el malware. Al ser una amenaza relativamente nueva, la información que hay sobre ella es escasa, sin embargo, sus ataques recientes indican que no tiene limitaciones con las industrias de sus víctimas, pues ha atacado desde empresas de telecomunicaciones hasta instituciones médicas [1]. El no atacar instituciones de salud parecía ser un factor común entre la mayoría de los grupos de ransomware, pero los últimos meses y la aparición de este grupo indican que ya no se siguen las mismas prácticas de antes. El grupo ha llamado la atención de los investigadores de ciberseguridad al publicar como víctima a una empresa mexicana el pasado 29 de mayo de 2024.

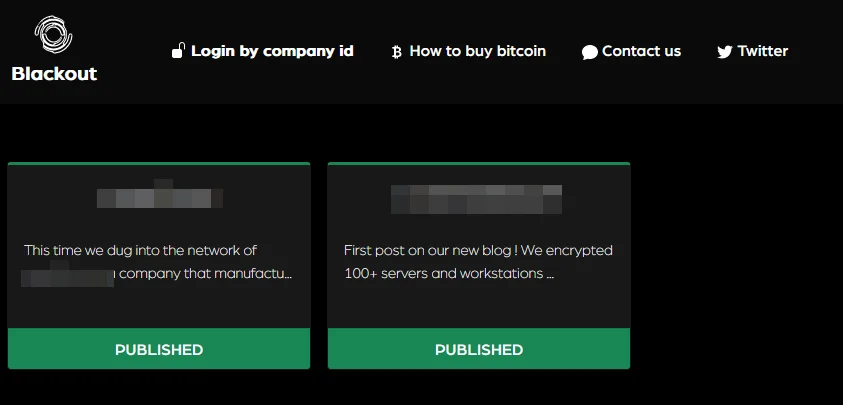

El sitio de la Dark Web del grupo Blackout Ransomware se ve de la siguiente manera:

Figura 1. Sitio de la Dark Web de Blackout Ransomware. [1]

Aunque formalmente el grupo de ransomware junto a su sitio de la Dark Web fueron detectados por primera vez en febrero 2024, ya existía un ransomware llamado Blackout que estuvo operando entre 2017 y 2022, sin embargo, no existe ninguna evidencia de que se traten del mismo grupo, pues el sitio web es diferente, y el más reciente tiene publicadas solo a las víctimas de febrero 2024 a la fecha. Aun así, algunos puntos clave del grupo que existió entre 2017 y 2022 son los siguientes [3]:

- Encriptaba utilizando los algoritmos RSA y AES.

- Deshabilitaba el administrador de tareas con permisos de administrador.

- No agregaba extensión a los archivos cifrados, pero los renombraba con caracteres aleatorios.

- Demandaba que el pago sea con Bitcoins.

- Se distribuía a través de Phishing y malspam.

- Creaba el archivo README_3797824_98868.txt en todos los directorios existentes.

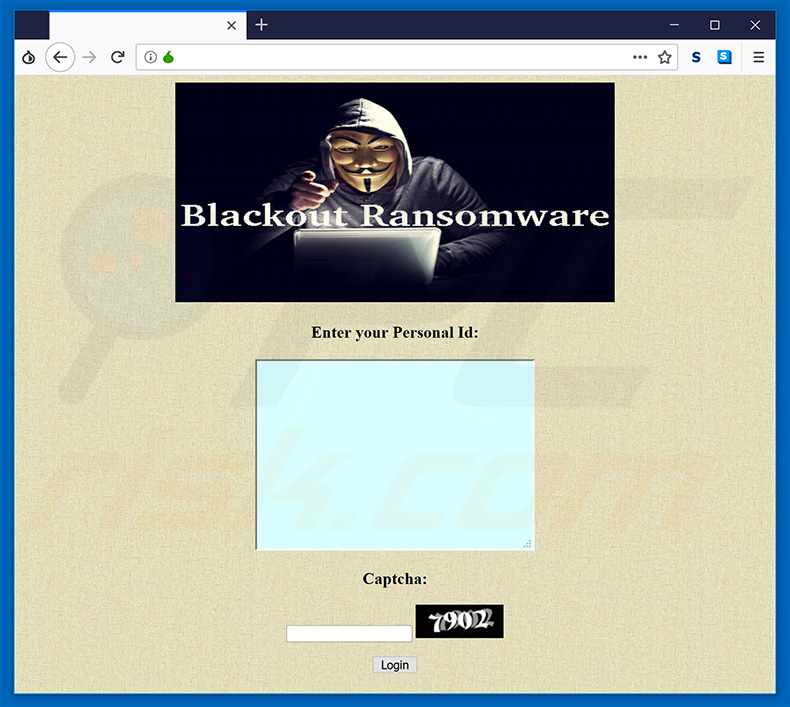

- El sitio web y la nota de rescate se veían de la siguiente manera:

Figura 2. Sitio web del grupo Blackout entre 2017 y 2022. [2]

“””Your files have been encrypted ransomware!

Your personal Id:

LICENSE AGREEMENT

Blackout ransomware is a free open source software.

The program is designed to test the protection of oS Windows against ransomware.

The developer of this software as not responsible for any damage caused by the program.

The program is experimental and the entire responsibility for use Ties with the user.

HOW TO USE:

To decrypt your files, you need the program blackout_decryptor.exe

If you do not have it, write to email: blackzogderpymail.org or blackzdexmail.net

In the letter, send your personal Id and two small encrypted files for trial decryption.

If you dont get answer from [email protected] or [email protected] in 72 hours, you need to install tor browser, you can download it here: hxxps://www.torproject.org/download/download.html. en

After installation, open the tor browser to website: hxxp://mail2tor2zyjdctd.onion/register.php register on the sate a new email address and write to us with has letter to our address: blackoutsupportemalaztor.com”””

La nota de rescate menciona que el software es en realidad una prueba de protección de Windows contra los ataques de ransomware, y que al hacer la prueba los archivos quedaron encriptados, por lo que es necesario comunicarse con el grupo a través de correo electrónico o iniciando sesión en el sitio de la Dark Web, por lo que también incluyen indicaciones para instalar el navegador Tor.

Recomendaciones

- Auditar herramientas de acceso remoto. (NIST CSF, 2024)

- Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad. (NIST CSF, 2024)

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Habilitar la autenticación multifactor.

Indicadores de compromiso

| Tipo | Indicador de compromiso |

| Dominio | bigmir.net |

| Dominio | black3gnkizshuynieigw6ejgpblb53mpasftzd6pydqpmq2vn2xf6yd.onion |

| Dominio | safe-mail.net |

| Correo electrónico | [email protected] |

| Correo electrónico | [email protected] |

| Correo electrónico | [email protected] |

| Correo electrónico | [email protected] |

| Hash SHA256 | ae121f28c05037d09f85f8b7ef9930f2d62c8f0e6e6a8d7ff092932ddbb1ad23 |

| Hash SHA256 | e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 |

Referencias

- SOCRadar. (2024, marzo 8). Dark Peep #12: The Ransomware Group That Never Was. Recuperado el 30 de mayo de 2024 en: https://socradar.io/dark-peep-12-the-ransomware-group-that-never-was/

- Meskauskas, T. (2024, febrero 27). Removal of BLACKOUT ransomware infection. PCrisk. Recuperado el 30 de mayo de 2024 en: https://www.pcrisk.com/removal-guides/11455-blackout-ransomware

- Bilbao, B. (2022, diciembre 30). Blackout Ransomware Removal – Restore Files. Sensors Tech Forum. Recuperado el 30 de mayo de 2024 en: https://sensorstechforum.com/blackout-ransomware-removal-restore-files/

- NIST CFS. (2024, febrero 26). NIST Releases Version 2.0 of Landmark Cybersecurity Framework. NIST. Recuperado el 30 de mayo de 2024 en: https://www.nist.gov/news-events/news/2024/02/nist-releases-version-20-landmark-cybersecurity-framework

.jfif)