Trinity Ransomware

Trinity es un grupo de ransomware que fue detectado por primera vez en mayo de 2024. Utiliza técnicas de doble extorsión, exfiltrando los datos de la víctima antes de encriptarlos, y amenazando a las víctimas con filtrar o vender sus datos si no se ponen en contacto en un lapso de 24 horas. [3][1]

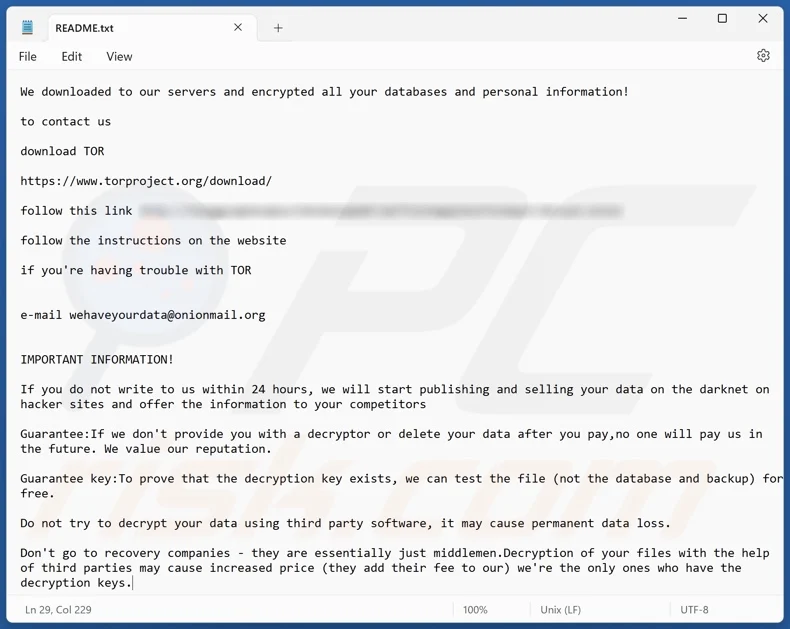

Trinity cifra los archivos de la víctima, cambiando su extensión a ".trinitylock". Esto los vuelve inaccesibles para el usuario legítimo. Tras el cifrado, se coloca en el escritorio de la víctima un archivo de texto llamado "README.txt", que contiene una nota de rescate con las demandas del grupo y advierte del uso de herramientas de descifrado de terceros o la búsqueda de ayuda de empresas de recuperación de datos.

Figura 1. Nota de rescate [3]

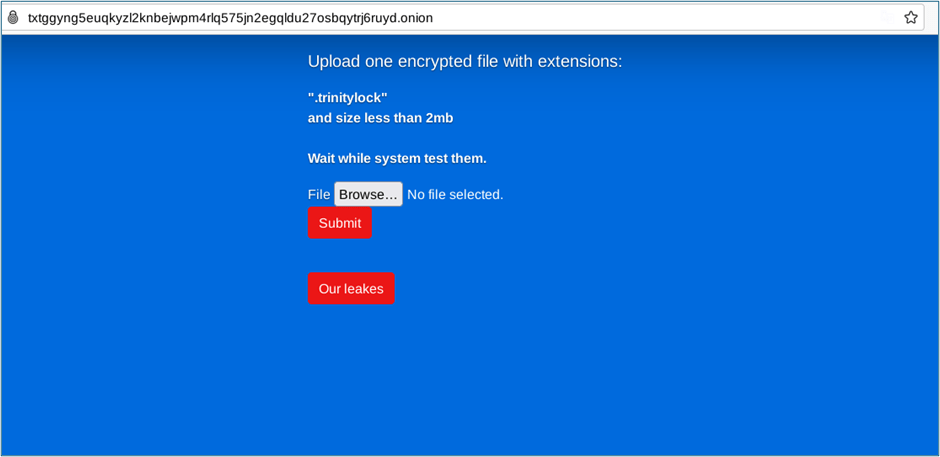

La víctima puede enviar un archivo cifrado a los atacantes para probar la capacidad de descifrado antes de pagar el rescate completo.[3]

Figura 2. Sitio de apoyo a las víctimas de Trinity [2]

Los vectores de ataque iniciales de Trinity incluyen correos electrónicos infectados (macros) que al ejecutarse, descargan e instalan el ransomware en el dispositivo de la víctima, y anuncios maliciosos publicados en sitios web comprometidos.[3][1]

Taxonomía de ataque de MITTRE ATT&CK

| Tactic | Technique |

| Execution | T1204.002 (User Execution) |

| Defense Evasion | T1134 (Access Token Manipulation) |

| Defense Evasion | T1140 (Deobfuscate/Decode Files or Information) |

| Discovery | T1083 (File and Directory Discovery) |

| Lateral Movement | T1570 (Lateral Tool Transfer) |

| Impact | T1486 (Data Encrypted for Impact) |

| Impact | T1491.001 (Defacement: Internal Defacement) |

| Impact | T1490 (Inhibit System Recovery) |

| Tactic | Technique |

| Execution | T1204.002 (User Execution) |

| Defense Evasion | T1134 (Access Token Manipulation) |

| Defense Evasion | T1140 (Deobfuscate/Decode Files or Information) |

| Discovery | T1083 (File and Directory Discovery) |

| Lateral Movement | T1570 (Lateral Tool Transfer) |

| Impact | T1486 (Data Encrypted for Impact) |

Indicadores de compromiso

| Tipo | Indicador de compromiso |

| MD5 | 949c438e4ed541877dce02b38bf593ad |

| SHA1 | 4c58d2d624d9bdf6b14a6f8563788785074947a7 |

| SHA256 | 36696ba25bdc8df0612b638430a70e5ff6c5f9e75517ad401727be03b26d8ec4 |

| [email protected] |

Recomendaciones

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Habilitar la autenticación multifactor.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Tener filtros de correo electrónico y spam.

- Evitar descargar archivos adjuntos o visitar enlaces incrustados en correos electrónicos.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

Referencias

- Pro, H. (2024, 16 mayo). Trinity Ransomware Strikes with the Dual Extortion Strategy. Hive Pro. https://www.hivepro.com/threat-advisory/trinity-ransomware-strikes-with-the-dual-extortion-strategy/

- Neetha. (2024, 20 mayo). In The Shadow Of Venus: Trinity Ransomware's Covert Ties - Cyble. Cyble. https://cyble.com/blog/in-the-shadow-of-venus-trinity-ransomwares-covert-ties/

- Meskauskas, T. (2024, 10 junio). Trinity ransomware. Decryption, Removal, And Lost Files Recovery. https://www.pcrisk.com/removal-guides/30190-trinity-ransomware