Vulnerabildad de SolarWinds Serv-U CVE-2024-28995

Los actores de amenazas están explotando activamente la vulnerabilidad CVE-2024-28995 con CVSS 8.6, Severidad Alta de SolarWinds Serv-U, aprovechando un exploits de prueba de concepto (PoC) disponible públicamente.[1]

La vulnerabilidad, es una falla de gravedad alta que permite a los atacantes no autenticados leer archivos arbitrarios del sistema mediante la elaboración de solicitudes HTTP GET específicas.[1] Lo que permite a los atacantes eludir los controles de seguridad y acceder a archivos confidenciales. La explotación puede exponer datos confidenciales al acceso no autorizado de archivos, lo que podría provocar un compromiso prolongado.[1]

Los analistas de Rapid7 realizaron pruebas en un sistema Windows Server 2022, que ejecuta la versión SolarWinds Serv-U File Server (64 bits) con versión 15.4.2.126.

También confirmaron la explotación contra la versión Serv-U File Server (64 bits) 15.4.2.126 que se ejecuta en Linux.[2]

La compañia advierte sobre lo trivial que es esta falla, estiman el número de instancias vulneradas entre los 5,000 a 9,500 que son expuestas a internet. [2]

Un investigador indio lanzo una PoC en Github para un escaneo masivo.[3]

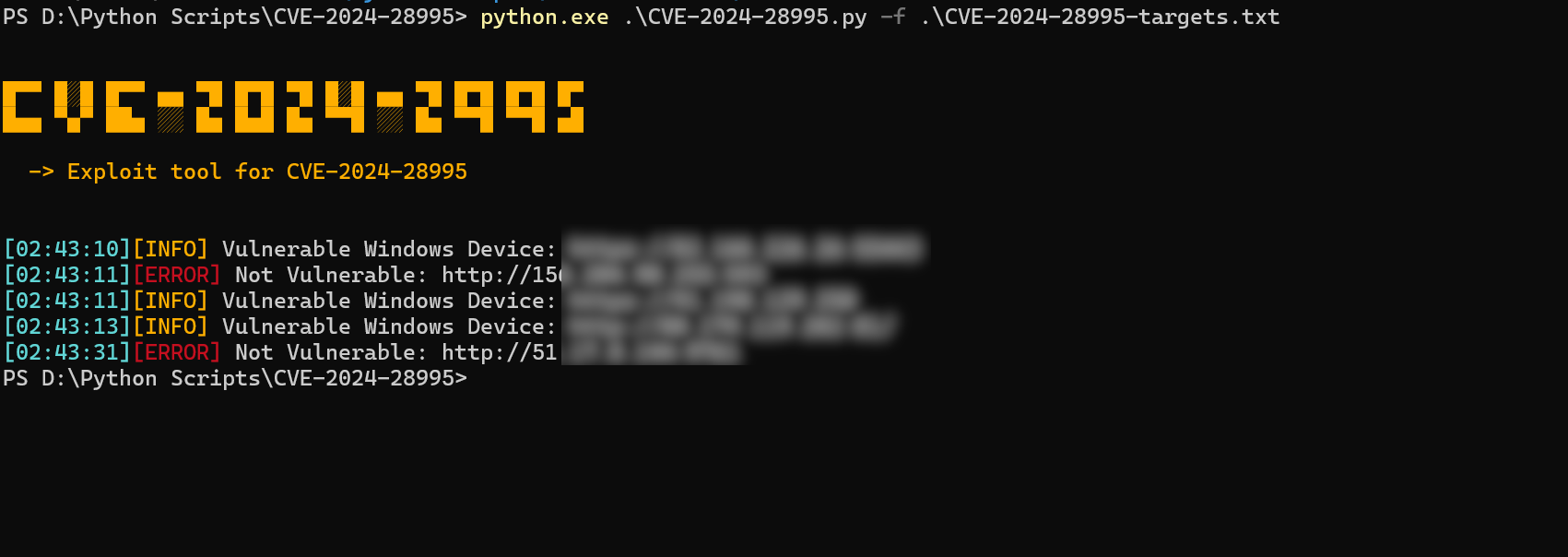

Características de la PoC:

- Escaneo de destino único: escanea una única URL en busca de la vulnerabilidad CVE-2024-28995.

- Escaneo masivo: escanea múltiples URL de un archivo para detectar la vulnerabilidad CVE-2024-28995.

- Subprocesos múltiples: utiliza subprocesos múltiples para escanear múltiples objetivos simultáneamente.

- Múltiples cargas útiles: el script busca dos cargas útiles para detectar la vulnerabilidad CVE-2024-28995.

Imagen de la PoC de Github.[3]

Los analistas de GreyNoise, configurarón un honeypot que imita un sistema Serv-U vulnerable para monitorear y analizar los intentos de explotación de CVE-2024-28995.

Observaron varias estrategias de ataque, incluidas acciones prácticas con el teclado que indican intentos manuales, así como intentos automáticos.[4]

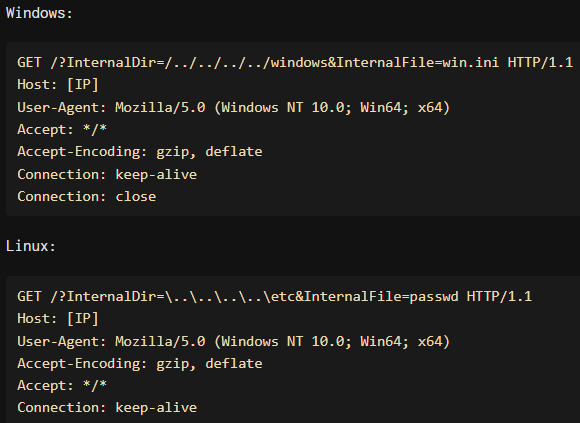

Los atacantes utilizan secuencias específicas para evadir los controles de seguridad mediante barras diagonales incorrectas, el sistema Serv-U corrige posteriormente, permitiendo el acceso no autorizado a archivos.[4]

Intentos de explotación en Windows y Linux

Fuente: GreyNoise [4]

Los archivos atacados con más frecuencia son:

- / etc / passwd (contiene datos de cuentas de usuario en Linux)

- / ProgramData / RhinoSoft / Serv-U / Serv-U-StartupLog.txt (contiene información de registros de inicio para el servidor FTP Serv-U)

- windows/win[.]ini (archivo de inicialización que contiene los ajustes de configuración de Windows)

Versiones Afectadas

- Serv-U FTP Server 15.4

- Serv-U Gateway 15.4

- Serv-U MFT Server 15.4

- Serv-U File Server 15.4.2.126 and earlier

Recomendaciones

El 5 junio del 2024 SolarWinds, lanzó las siguientes versiones para abordar esta vulnerabilidad.

- 15.4.2 Hotfix 2

- 15.4.2.157

Referencias

- [1] Toulas, B. (2024, junio 20). SolarWinds Serv-U path traversal flaw actively exploited in attacks.BleepingComputer.https://www.bleepingcomputer.com/news/security/solarwinds-serv-u-path-traversal-flaw-actively-exploited-in-attacks

- [2] Bowes, R. (2024, junio 18). SolarWinds Serv-U (CVE-2024-28995) exploitation: We see you! GreyNoise Labs.https://www.labs.greynoise.io/grimoire/2024-06-solarwinds-serv-u/

- [3] CVE-2024-28995: CVE-2024-28995 POC Vulnerability Scanner. (s/f).

- [4](92), S.-R. (s/f). CVE-2024-28995. AttackerKB. Recuperado el 20 de junio de 2024, de https://attackerkb.com/topics/2k7UrkHyl3/cve-2024-28995/rapid7-analysis

.jfif)