Valencia Ransomware

Cada día surgen nuevos actores maliciosos debido a lo lucrativas que son las operaciones criminales en el mundo cibernético. Específicamente, los malwares de tipo ransomware son de los más rentables, y constantemente aparecen nuevos grupos o subgrupos de otros más grandes, por lo que siempre se debe estar alerta ante estas amenazas emergentes. [1] [2]

El 21 de agosto se registró el ataque de un nuevo grupo de ransomware llamado Valencia Ransomware o también conocido como ValenciaLeaks, un grupo del que no se tenía registro previo. Aunque comenzaron sus actividades hace poco, Valencia ya ha reclamado varias víctimas en tan solo un mes, entre ellas empresas de la industria de la manufactura, ventas, cuidado de la salud, telecomunicaciones e incluso del gobierno, como la ciudad de Pleasanton, en el estado de California, EE. UU. [1] [2]

Valencia opera con tácticas de doble extorsión, cifrando los archivos de las víctimas, pero antes realizan una exfiltración de datos para presionarlas a pagar el rescate por el descifrado de los mismos. Si no se paga, publican esta información, algo que ya ha sucedido con sus últimas víctimas. [1] [2]

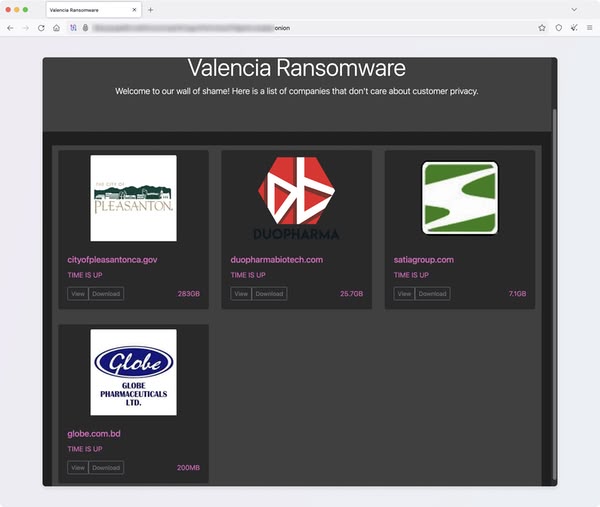

Cuentan con un sitio de filtraciones donde listan la información de las compañías que no paguen el rescate antes de la fecha estimada, y en caso de no cumplirse el pago, publican la información completa. [1] [2]

Imagen del sitio de filtraciones [2]

Se tienen algunas sospechas de que el grupo está explotando una vulnerabilidad de WhatsUp Gold, un software de Progress. Además, se encontraron muestras en las que se relaciona a Valencia con un usuario llamado LoadingQ, este usuario se encuentra activo en un foro de hackers llamado “Evil”, se relacionó con este ya que cuentan con el mismo Tox chat ID por lo que puede ser un asociado del grupo de ransomware o algo más. [1] [2]

Indicadores de compromiso:

| IOC | Tipo |

| 185[.]123[.]100[.]160 | IP |

| hxxps://webhook.site/b6ef7410-9ec8-44f7-8cdf-7890c1cf5837 | Url |

| hxxps://fedko.org/wp-includes/ID3/setup.msi | Url |

| hxxp://45.227.255.216:29742/ddQCz2CkW8/setup.msi | Url |

| f1c68574167eaea826a90595710e7ee1a1e75c95433883ce569a144f116e2bf4 | SHA-256 |

| 992974377793c2479065358b358bb3788078970dacc7c50b495061ccc4507b90 | SHA-256 |

| 6daa94a36c8ccb9442f40c81a18b8501aa360559865f211d72a74788a1bbf3ce | SHA-256 |

Recomendaciones

- Establecer controles de acceso SSH basados en la red para minimizar el riesgo de ataque

- Auditar herramientas de acceso remoto. (NIST CSF, 2024)

- Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

- Limitar estrictamente el uso de los protocolos SMB y RDP.

- Realizar auditorías de seguridad. (NIST CSF, 2024)

- Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

- Tener filtros de correo electrónico y spam.

- Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

- Realizar copias de seguridad, respaldos o back-ups constantemente.

- Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

- Revisar continuamente los privilegios de los usuarios.

- Tener una solución EDR robusta configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

- Habilitar la autenticación multifactor.

Referencias

- Lyons, J. (2024, septiembre 19) Valencia Ransomware explodes on the scene, claims California city, fashion giant, more as victims. Recuperado el 24 de septiembre del 2024 en: https://www.theregister.com/2024/09/19/valencia_ransomware_california_city/

- Graham, C. (2024, septiembre 24) Warnings After New Valencia Ransomware Group Strikes Businesses and Leaks Data. Recuperado el 24 de septiembre del 2024 en: https://www.tripwire.com/state-of-security/warnings-after-new-valencia-ransomware-group-strikes-businesses-and-leaks-data

- Watchguard (2024, septiembre) Ransomware – Valencia. Recuperado el 24 de septiembre del 2024 en: https://www.watchguard.com/wgrd-security-hub/ransomware-tracker/valencia