KeePass 2.X is vulnerable, allows retrieval of master password from the memory (CVE-2023-32784)

El popular gestor de contraseñas KeePass, en versiones 2.53 o inferiores, es vulnerable. Es posible recuperar la contraseña maestra en texto sin formato desde la memoria, incluso cuando el workspace ha sido bloqueado o el programa ha sido cerrado. El primer carácter de la contraseña no puede ser recuperado, aunque no deja de ser una brecha critica.

La vulnerabilidad aún se está analizando por lo que no existe una actualización o parche que remedie esto. Esta explotación llamo la atención ya que un usuario de GitHub que se hace llamar vdohney subió a esta plataforma una herramienta llamada “keepass-password-dumper". Este programa logra recuperar la contraseña de la memoria sin necesidad de ejecutar código en la maquina víctima, además de que se puede recuperar, aunque el programa ha sido detenido y a pesar de que el workspace ha sido bloqueado.

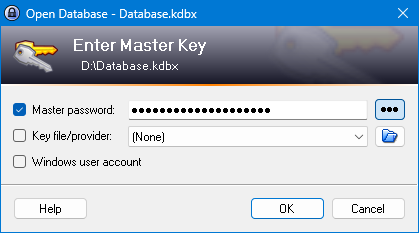

KeePass abre un cuadro llamado “SecureTextBoxEx”, en donde se ingresa la contraseña maestra para abrir los archivos .kdbx y el cuadro muestra la ubicación donde se almacena el archivo de contraseñas, así como los cuadros de edición de contraseñas, esto implica que se puede recuperar el contenido de otros cuadros de edición de contraseñas.

“La falla explotada aquí es que, por cada carácter escrito, se crea una cadena sobrante en la memoria. Debido a cómo funciona .NET, es casi imposible deshacerse de él una vez que se crea. Por ejemplo, cuando se escribe "password", se obtendrán estas cadenas sobrantes: •a, ••s, •••s, ••••w, •••••o, ••••••r , •••••••d."

Es preocupante que la vulnerabilidad ha sido explotada y que la herramienta PoC ha sido publicada, pero se espera que la nueva versión KeePass v2.54 llegue con la remediación y se anuncie en Julio 2023, así también lo indico el usuario desde GitHub.

Versiones Afectadas

Las versiones 2.53 o inferiores son vulnerables.

Recomendaciones

Workaround

La afectación será resuelta en la versión 2.54, sin embargo, Si se ha usado la contraseña maestra por un largo tiempo y se desea reducir el riesgo, se pueden seguir los siguientes pasos:

· Se debe de cambiar la contraseña maestra.

· Borra el archivo de hibernación.

· Borra el archivo pagefile/swapfile.

· Sobreescribe los datos borrados de tu disco de almacenamiento.

· Reinicia el equipo.

Referencias

Fuente GitHub: https://github.com/vdohney/keepass-password-dumper

https://nvd.nist.gov/vuln/detail/CVE-2023-32784

.jfif)