Nueva Variante de Ransomware "Qilin.B"

Nuevos grupos de ransomware surgen día con día, y en el mes de octubre no fue la excepción. Varios grupos emergieron desde el submundo criminal; entre ellos, ha resurgido un nombre ya muy conocido: el grupo de origen ruso “Qilin”.

Desde su identificación en agosto de 2022, ha cometido varios ataques alrededor del mundo, incluyendo a países latinoamericanos como México, Brasil, Colombia y Guatemala.

Uno de sus ataques más conocidos fue el filtrado de información sensible de múltiples hospitales de Londres, dejando expuestos a sus usuarios.

El modo de operación de este grupo criminal se basa en robar datos mediante métodos de phishing para, posteriormente, realizar el despliegue de ransomware.

En los últimos días, la plataforma encargada de detectar ataques cibernéticos, “Halcyon”, ha informado de nuevas características en la operación de este grupo. En sus informes, han detallado que la forma de encriptado de información ha cambiado, provocando que la filtración de datos sea mucho más rápida y que la información encriptada sea imposible de recuperar. Además, cuentan con la capacidad de corromper los respaldos.

Diagrama del método de infección. [2]

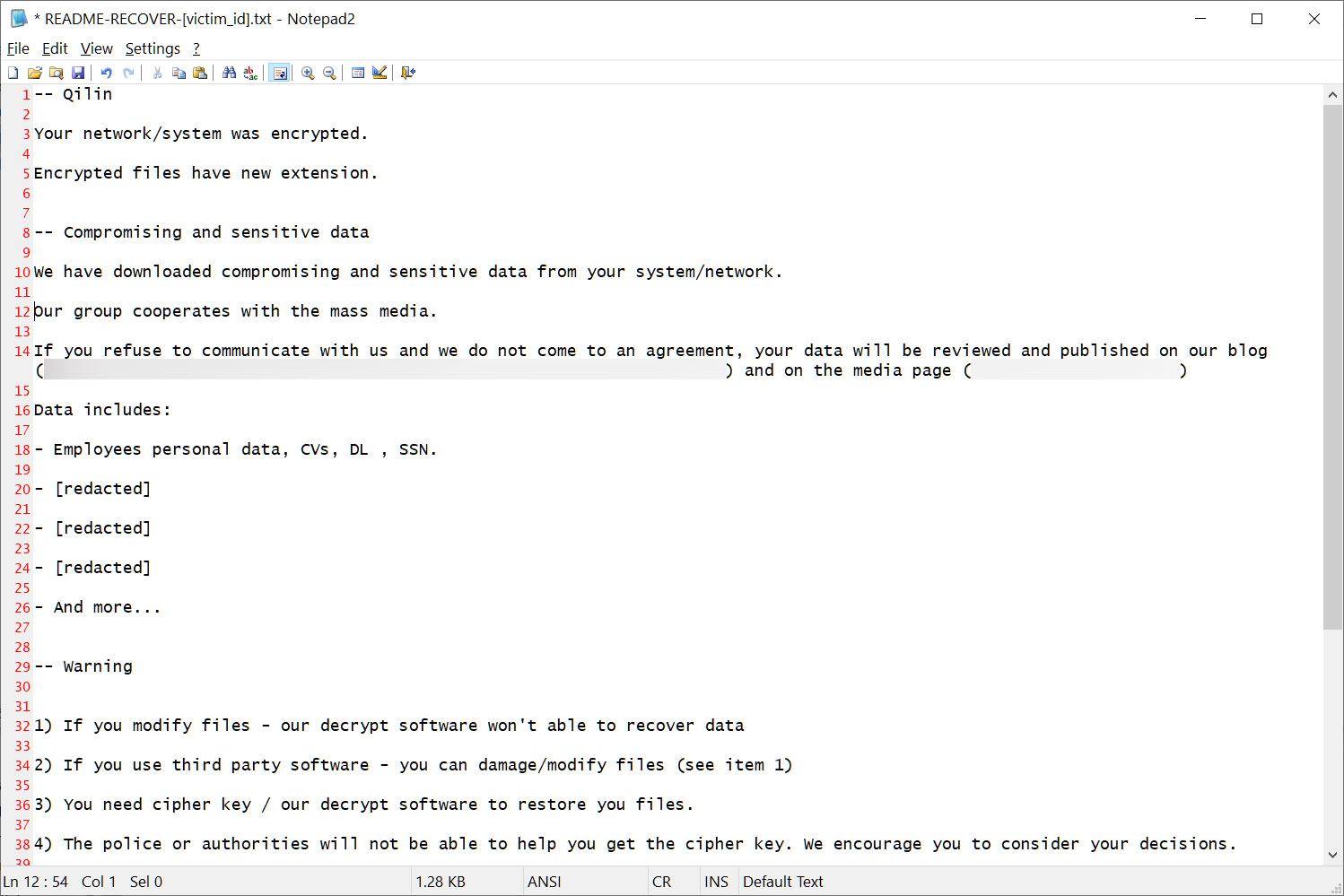

Como es tendencia con los ransomwares actuales, utiliza tácticas de extorsión. Su método consiste en crear archivos de texto en los directorios con la leyenda “README-RECOVER”, en los cuales proporciona las instrucciones para el pago y la recuperación de los datos encriptados.

Imagen del archivo de texto con la petición del pago. [1]

Debido a que la detección de esta variante es reciente, aún no cuenta con una taxonomía establecida; sin embargo, se dispone de algunos indicadores de compromiso. Cabe destacar que estos indicadores varían en cada ataque, ya que se emplean datos específicos de la empresa afectada

Indicadores de Compromiso:

|

Tipo |

IOC’s |

|

MD5 |

64ca549e78ad1bd3a4bd2834b0f81080 |

|

SHA-1 |

493ff413528f752c5fce3ceabd89d2ab37397b86 |

|

SHA-256 |

93c16c11ffca4ede29338eac53ca9f7c4fbcf68b8ea85ea5ae91a9e00dc77f01 |

|

MD5 |

eb6fff4ee0f03ae5191f11570ff221c5 |

|

SHA-1 |

c2dfbf554e068195ecc40bebd0617ce09ad65784 |

|

SHA-256 |

54ff98956c3a0a3bc03a5f43d2c801ebcc1255bed644c78bad55d7f7beebd294 |

|

MD5 |

923c5af6fd29158b757fb876979d250b |

|

SHA-1 |

6b3e3ff0495d39c85eca41f336bfd5ff92c97412 |

|

SHA-256 |

9e1f8165ca3265ef0ff2d479370518a5f3f4467cd31a7b4b006011621a2dd752 |

|

SHA-1 |

d9ea05933353d1f32b18696877a3396140022f03 |

|

MD5 |

31edb01d243e8d989eb7e5aeeeef54dc |

|

SHA-1 |

05f60fc706754b317ffc7839a2b0490f7cd6f71d |

|

SHA-256 |

e4882b8e8e414e983cf003a5c4038043002a004b63c4f0844a15268332597e80 |

|

MD5 |

a7ab0969bf6641cd0c7228ae95f6d217 |

|

SHA-1 |

002971b6d178698bf7930b5b89c201750d80a07e |

|

SHA-256 |

117fc30c25b1f28cd923b530ab9f91a0a818925b0b89b8bc9a7f820a9e630464 |

|

MD5 |

417ad60624345ef85e648038e18902ab |

|

SHA-1 |

e18e6f975ef8fce97790fb8ae583caad1ec7d5b3 |

|

SHA-256 |

555964b2fed3cced4c75a383dd4b3cf02776dae224f4848dcc03510b1de4dbf4 |

|

MD5 |

e01776ec67b9f1ae780c3e24ecc4bf06 |

|

SHA-1 |

3ef805009f8694e78699932563c09ac3b6bc08a5 |

|

SHA-256 |

0629cd5e187174cb69f3489675f8c84cc0236f11f200be384ed6c1a9aa1ce7a1 |

|

MD5 |

63b89a42c39b2b56aae433712f96f619 |

|

SHA-1 |

50927809fa3f1ec408d7a1715a714831f41160db |

|

SHA-256 |

bf9fc34ef4734520a1f65c1ec0a91b563bf002ac63982cbd2df10791493e9147 |

|

MD5 |

d0a711e4a51891ddf00f704d508b1ef2 |

|

SHA-256 |

cd27a31e618fe93df37603e5ece3352a91f27671ee73bdc8ce9ad793cad72a0f |

|

MD5 |

14dec91fdcaab96f51382a43adb84016 |

|

SHA-1 |

a85d9d2a3913011cd282abc7d9711b2346c23899 |

|

SHA-256 |

37546b811e369547c8bd631fa4399730d3bdaff635e744d83632b74f44f56cf6 |

|

MD5 |

88bb86494cb9411a9692f9c8e67ed32c |

|

SHA-1 |

82f8060575de96dc4edc4f7b02ec31ba7637fa03 |

|

SHA-256 |

c26ce932f3609ecd710a3a1ca7f7b96f1b103a11b49a86e9423e03664eaabd40 |

|

MD5 |

470d0261d18ed69990ce94f05d940de1 |

|

SHA-1 |

890581fca724935118606a4d92dbc206f9eff04c |

|

SHA-256 |

411b2ed12df1ace6559d3ea666c672617ce23e2ace06806bb53c55bcccb83303 |

|

MD5 |

d67303ba66bcb4dd89de87c83f3f831f |

|

SHA-1 |

34bfe0c8aa61f90ca03b7e80271d5a8afae0be4b |

|

SHA-256 |

8e1eb0ad22236e325387fdb45aea63f318a672c5d035a21d7b3a64eeafb4c5a2 |

|

MD5 |

440810b008eed766f085b69b1723f54b |

|

SHA-1 |

9692644974071cd484455e355f8d79ce8c486e20 |

|

SHA-256 |

aa0772fc6784799d59649654879c2b4a23919cda410bede0162751e6d6d6b558 |

|

MD5 |

6b7eeb860917aa44982d8bd2d971aff1 |

|

SHA-1 |

d4e3a066e1c1a21e3d44f2ef81a94aec42f5df11 |

|

SHA-256 |

ebb2a1b46a13c308ffe62dda4d9da316d550433707b2c2a38ad710ea4456c608 |

|

MD5 |

a42d36f1af2c396e645ffa356fa47a1e |

|

SHA-1 |

5914e976598ece1a271a60615a17420319a77812 |

|

SHA-256 |

ceed9fdce420c0558e56bb705664d59f67d62c12d7356ca8643908261638b256 |

|

MD5 |

e1d41939dc4cc4116cc3439a01cfb666 |

|

SHA-1 |

6e35dfdf0d09a0313a33fcc6c77f4fe00a79b9dc |

|

SHA-256 |

5e9fc42cf65e1a87e953d00cb2755d3b5b00c1414259534c3a85742295bb6ff9 |

|

MD5 |

1410b418a078559581725d14fa389cdd |

|

SHA-1 |

081cd6c242d472db9148fd0ce33346f7a3e87ac2 |

|

SHA-256 |

a25097d2ae808df410c2f35d725a500fb680f38605e62c9e3b619e389ef6733f |

|

Filename |

README-RECOVER-[company_id].txt |

|

File extension |

.[company_id] |

Recomendaciones

-

Establecer controles de acceso SSH basados en la red para minimizar el riesgo de ataque

-

Auditar herramientas de acceso remoto. (NIST CSF, 2024)

-

Revisar logs para de ejecución de software de acceso remoto. (NIST CSF, 2024)

-

Limitar estrictamente el uso de los protocolos SMB y RDP.

-

Realizar auditorías de seguridad. (NIST CSF, 2024)

-

Deshabilitar los servicios y procesos no requeridos para reducir los vectores de ataque. (NIST CSF, 2024)

-

Tener filtros de correo electrónico y spam.

-

Concientizar a los empleados sobre los métodos de Phishing e Ingeniería social.

-

Realizar copias de seguridad, respaldos o back-ups constantemente.

-

Mantener los respaldos desconectados de la red de la organización, verificando constantemente la confidencialidad, integridad y disponibilidad de estos.

-

Revisar continuamente los privilegios de los usuarios.

-

Tener una solución EDR robusta, configurada adecuadamente basada en las mejores prácticas (de acuerdo con documentación de fabricante).

-

Habilitar la autenticación multifactor.

Referencias

-

TOULAS, B. (2024. Octubre 24) New Qilin ransomware encryptor features stronger encryption, evasion. BleepingComputer.. Recuperado el 25 de octubre del 2024 en: https://www.bleepingcomputer.com/news/security/new-qilin-ransomware-encryptor-features-stronger-encryption-evasion/

-

The Hacker News. (n.d.). New Qilin.B Ransomware Variant Emerges with Improved Encryption and Evasion Tactics. Recuperado el 25 de octubre del 2024 en: https://thehackernews.com/2024/10/new-qilinb-ransomware-variant-emerges.html

-

Tidy, J. (2024, June 21). London hospitals hackers publish stolen blood test data. Recuperado el 25 de octubre del 2024 en: https://www.bbc.com/news/articles/c9ww90j9dj8o

-

Vasquez, C. (2024, October 24). Researchers out new Qilin ransomware-as-a-service variant. CyberScoop. Recuperado el 25 de octubre del 2024 en: https://cyberscoop.com/qilin-ransomware-new-variant-halcyon/

-

Halcyon Research Team. (2024, October 24). New Qilin.B ransomware variant boasts enhanced encryption and defense evasion. halcyon. Recuperado el 25 de octubre del 2024 en: https://www.halcyon.ai/blog/new-qilin-b-ransomware-variant-boasts-enhanced-encryption-and-defense-evasion

-

Health Sector Cybersecurity Coordination Center & Office of Information Security. (2024, junio). Qilin, aka agenda ransomware. hhs.gov. Recuperado 28 de octubre de 2024 en: https://www.hhs.gov/sites/default/files/qilin-threat-profile-tlpclear.pdf