Citrix ADC and Citrix Gateway CVE-2023-3519

En julio, Citrix advirtió a los clientes sobre una vulnerabilidad crítica, rastreada como CVE-2023-3519

(puntaje CVSS: 9.8), en NetScaler Application Delivery Controller (ADC) y Gateway que se está explotando

activamente.

La vulnerabilidad CVE-2023-3519 es una inyección de código que podría resultar en la ejecución remota de

código no autenticado. Citrix advierte sobre la disponibilidad de exploits para esta vulnerabilidad que se han

observado en ataques contra dispositivos no mitigados. La compañía agregó que la explotación exitosa

requiere que el dispositivo esté configurado como Gateway (servidor virtual VPN, Proxy ICA, CVPN, Proxy

RDP) O AAAvirtualserver.

El CISA de EE. UU. reveló que los actores de amenazas están explotando la vulnerabilidad para lanzar shells

web en sistemas vulnerables.

Ahora, los investigadores de NCC Group advirtieron sobre una campaña masiva en curso que ya

comprometió más de 1950 instancias de NetScaler, mientras que en el momento de estos ataques, 31127

NetScalers eran vulnerables a CVE-2023-3519.

“Fox-IT (parte de NCC Group) ha descubierto una campaña de explotación a gran escala de Citrix

NetScalers en un esfuerzo conjunto con el Instituto holandés de divulgación de vulnerabilidades (DIVD). Un

adversario parece haber explotado CVE-2023-3519 de manera automatizada, colocando webshells en

NetScalers vulnerables para obtener acceso persistente”

Sin embargo aun y cuándo se halla actualizado el CVE-2023-3519 fue explotado en ataques dirigidos antes

de que hubiera un parche disponible y luego fue explotado a gran escala.

Los administradores de sistemas deben ser conscientes de que los adversarios pueden explotar los

dispositivos perimetrales para colocar puertas traseras que persisten incluso después de las actualizaciones

y/o reinicios” concluye el informe.

“A partir de ahora, se recomienda encarecidamente comprobar NetScalers, incluso si se han parcheado y

actualizado a la última versión”

El escáner de indicador de compromiso (IoC) para CVE-2023-3519 fue desarrollado por Mandiant en

colaboración con Citrix basándose en el conocimiento obtenido de los compromisos de respuesta a

incidentes relacionados con la explotación de CVE-2023-3519.

El objetivo del escáner es analizar las fuentes de registro disponibles y los artefactos forenses del sistema

para identificar evidencia de explotación exitosa de CVE-2023-3519.

Existen limitaciones en lo que la herramienta podrá lograr y, por lo tanto, ejecutar la herramienta no debe

considerarse una garantía de que un sistema está libre de compromisos.

Por ejemplo, los archivos de registro en el sistema con evidencia de compromiso pueden haberse truncado/

desplazado, el sistema puede haber sido reiniciado, un atacante puede haber manipulado el sistema para

eliminar evidencia de compromiso y/o instalado un rootkit que enmascara evidencia de compromiso.

No se garantiza que esta herramienta encuentre todas las pruebas de compromiso o todas las pruebas de

compromiso relacionadas con CVE-2023-3519.

Si se identifican indicios de compromiso en los sistemas, las organizaciones deben realizar un examen

forense del sistema comprometido para determinar el alcance y la extensión del incidente. Este software se

proporciona tal cual, sin garantía ni representación para ningún uso o propósito.

No se garantiza que esta herramienta encuentre todas las pruebas de compromiso o todas las pruebas de

compromiso relacionadas con CVE-2023-3519.

Si se identifican indicios de compromiso en los sistemas, las organizaciones deben realizar un examen

forense del sistema comprometido para determinar el alcance y la extensión del incidente. Este software se

proporciona tal cual, sin garantía ni representación para ningún uso o propósito.

A continuación se enumeran algunos de los indicadores de riesgo que busca el escáner en los

dispositivos Citrix:

Rutas del sistema de archivos que contienen archivos sospechosos:

• /var/netscaler/logon/LogonPoint/uiareas

• /var/netscaler/logon/LogonPoint/uiareas/*/

• /netscaler/ns_gui/epa/scripts/*/

• /netscaler/ns_gui/vpns/tema/predeterminado

• /var/vpn/temas/

Comandos sospechosos en el historial de shell:

• whoami$

• cat /flash/nsconfig/keys

• ldapsearch

• chmod +x /tmp

• openssl des3

• ping -c 1

• cp /bin/sh

• chmod +s /var

• echo Archivos en directorios de NetScaler con contenidos que coinciden con IOC conocidos:

• /var/vpn/theme/.theme.php

• /var/tmp/the

• /var/tmp/npc

• /var/tmp/conf/npc.conf

• /var/tmp/conf/multi_account.conf

Archivos con permisos o propiedad sospechosos, como binarios setuid inusuales.

Archivos crontab para el usuario 'nobody'.

Trabajos cron históricos ejecutándose como 'nobody'.

Procesos en ejecución sospechosos que se ejecutan como 'nobody' o se ejecutan desde '/var/tmp'.

Versiones Afectadas

• Citrix ADC y Citrix Gateway versión 13.1

• Citrix ADC y Citrix Gateway versión 13.0

• Citrix ADC y Citrix Gateway versión 12.1

• Citrix ADC y Citrix Gateway versión 12.0

Recomendaciones

Se han observado exploits de CVE-2023-3519 en dispositivos no mitigados. Cloud Software Group insta

encarecidamente a los clientes afectados de NetScaler ADC y NetScaler Gateway a que instalen las

versiones actualizadas pertinentes lo antes posible.

• NetScaler ADC y NetScaler Gateway 13.1-49.13 y versiones posteriores

• NetScaler ADC y NetScaler Gateway 13.0-91.13 y versiones posteriores de 13.0

• NetScaler ADC 13.1-FIPS 13.1-37.159 y versiones posteriores de 13.1-FIPS

• NetScaler ADC 12.1-FIPS 12.1-55.297 y versiones posteriores de 12.1-FIPS

• NetScaler ADC 12.1-NDcPP 12.1-55.297 y versiones posteriores de 12.1-NDcPP

Nota: NetScaler ADC y NetScaler Gateway versión 12.1 ahora están al final de su vida útil (EOL). Se

recomienda a los clientes que actualicen sus dispositivos a una de las versiones compatibles que abordan

las vulnerabilidades.

Debe descargar el script Bash independiente desde la pestaña Versiones en el repositorio de la

pagina a continuación:

https://github.com/mandiant/citrix-ioc-scanner-cve-2023-3519/releases

Es posible copiar el directorio de origen en un dispositivo Citrix ADC, pero no se recomienda. IoC Scanner se

puede ejecutar directamente en un dispositivo Citrix ADC. En este modo, la herramienta escaneará archivos,

procesos y puertos en busca de indicadores conocidos.

La herramienta escribe mensajes de diagnóstico en el flujo STDERR y los resultados en el flujo STDOUT. En

el uso típico, debe redirigir STDOUT a un archivo para su revisión. La herramienta debe ejecutarse como root

en modo en vivo en un dispositivo Citrix ADC.

Ejemplo:

$ sudo bash ./ioc-scanner-CVE-2023-3519-v1.1.sh > “/tmp/results-$(date).txt”

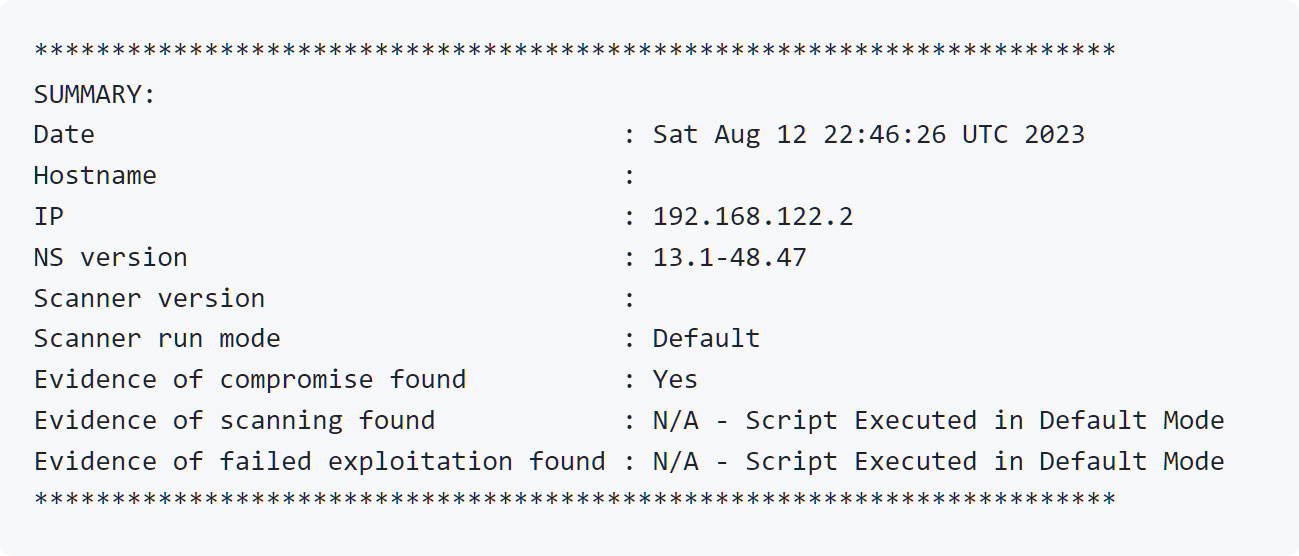

Los resultados del script se dividen en tres secciones principales.

1. Resumen del sistema

2. Estado de registro

3. Resultados (si los hay)

El resumen del sistema generará información básica sobre el dispositivo (si se ejecuta en modo en vivo) y un

sí/no si se detecta alguna evidencia de compromiso.

La siguiente sección generará detalles sobre los archivos de registro que se han escaneado, incluidas la

primera y la última entrada de cada archivo de registro. Esto es útil como investigador para que pueda

determinar el período de tiempo que el escáner pudo buscar en los registros y explicar los resultados

faltantes.

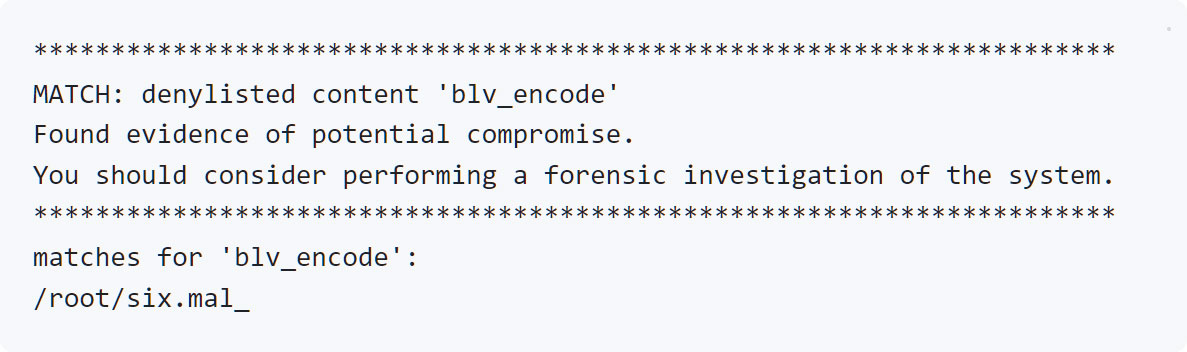

La sección final detallará qué evidencia de compromiso se identificó, si corresponde. Por ejemplo, el

contenido rechazado que coincide con los archivos se muestra a continuación.

Referencias

- https://support.citrix.com/article/CTX561482/citrix-adc-and-citrix-gateway-security-bulletin-for-cve20233519-cve20233466-cve20233467

- https://github.com/mandiant/citrix-ioc-scanner-cve-2023-3519

- https://www.bleepingcomputer.com/news/security/new-cve-2023-3519-scanner-detects-hacked-citrix-adc-gateway-devices/

- https://securityaffairs.com/149551/hacking/2000-citrix-netscaler-servers-hacked.html

.jfif)