Hackers exploit critical Juniper RCE bug chain after PoC reléase

Una investigación anuncio que los piratas informáticos están utilizando una cadena de

explotación crítica para atacar los conmutadores Juniper EX y los firewalls SRX a través

de su interfaz de configuración J-Web expuesta a Internet.

La explotación exitosa permite a atacantes no autenticados ejecutar código de forma

remota en dispositivos que no tengan los parches necesarios.

Con esto los atacantes pueden cargar archivos arbitrarios a través de J-Web, lo

que lleva a una pérdida de integridad de una determinada parte del sistema de

archivos, lo que puede permitir el encadenamiento a otras vulnerabilidades", afirma Juniper.

Una semana después de que Juniper revelara y lanzara actualizaciones de seguridad

para corregir las cuatro fallas que se pueden encadenar para lograr la ejecución remota

de código, los investigadores de seguridad de watchTowr Labs lanzaron un exploit de

prueba de concepto (PoC) dirigido a los errores del firewall SRX (rastreados como

CVE-2023-36846 y CVE-2023-36845).

Como era de esperar, los investigadores de seguridad de Shadowserver Foundation

revelaron hoy que habían detectado intentos de explotación que comenzaron el mismo

día en que se lanzó el exploit PoC de watchTowr Labs.

Dada la simplicidad de la explotación y la posición privilegiada que ocupan los

dispositivos JunOS en una red, no nos sorprendería ver una explotación a gran escala",

advirtieron los investigadores.

En la investigación publicada en el sitio de BleepingComputer compartió información de

un tweet de la Fundación Shadowserver que desde el 25 de agosto están viendo

intentos de explotación desde múltiples IP para Juniper J-Web CVE-2023-36844 (y

amigos) dirigidos al punto final /webauth_operation.php”.

Se hizo público una POC de exploit. Esto implica combinar CVE de menor gravedad

para lograr un RCE previo a la autenticación.

Axtel - Información de uso público

En la investigación publicada en el sitio de BleepingComputer compartió información de

un tweet de la Fundación Shadowserver que desde el 25 de agosto están viendo

intentos de explotación desde múltiples IP para Juniper J-Web CVE-2023-36844 (y

amigos) dirigidos al punto final /webauth_operation.php”.

Se hizo público una POC de exploit. Esto implica combinar CVE de menor gravedad

para lograr un RCE previo a la autenticación.

El director ejecutivo de Shadowserver, Piotr Kijewski, confirmó a BleepingComputer que

los atacantes están utilizando exploits creados utilizando PoC de watchTowr Labs como

inspiración.

Los intentos de explotación parecen estar basados en el exploit POC, con algunas

variaciones, que intenta cargar un archivo PHP y luego ejecutarlo. Así que supongamos

que podemos esperar webshells, dijo Kijewski.

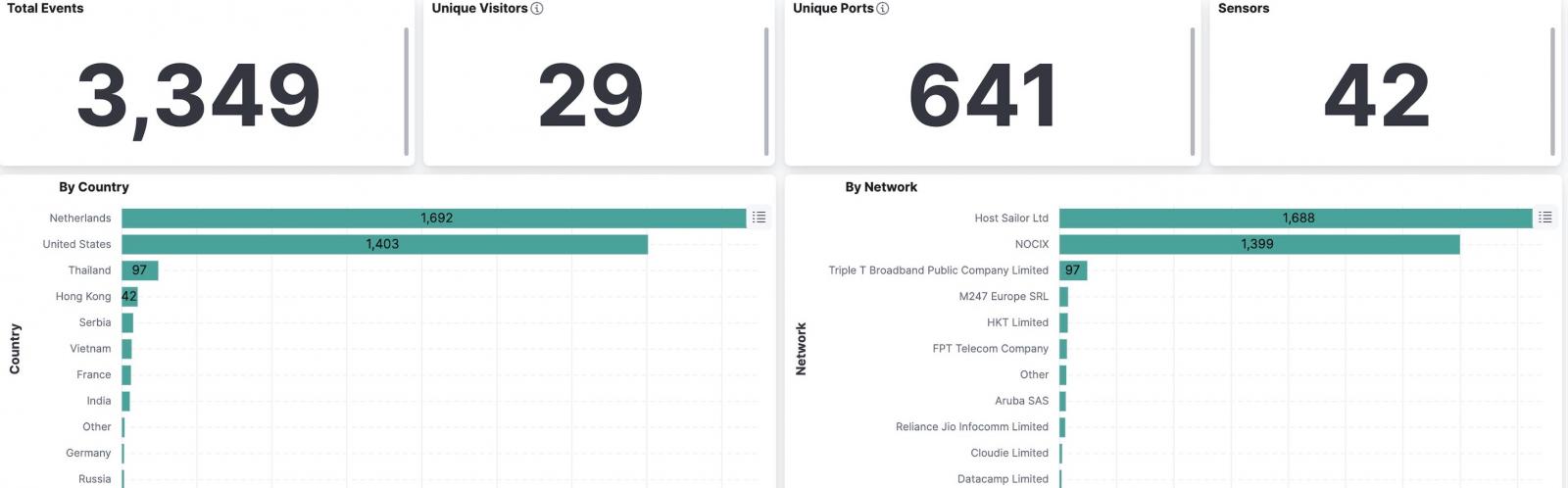

Basándose en las observaciones del honeypot de Shadowserver, todas las instancias

de Juniper con J-Web expuestas ya han sido atacadas. 29 IP actualmente intentan

estos ataques, posiblemente múltiples actores de amenazas"

Actualmente, más de 8.200 dispositivos Juniper tienen sus interfaces J-Web expuestas

en línea, según datos de Shadowserver, la mayoría de ellos de Corea del Sur.

Versiones Afectadas

Versiones inferiores a la 21.2R y 19.4R3

Recomendaciones

Los administradores deberán aplicar parches o actualizar JunOS a la última versión

inmediatamente o, al menos, deshabiliten el acceso a Internet a la interfaz J-Web para

eliminar el vector de ataque.

Referencias

https://www.bleepingcomputer.com/news/security/hackers-exploit-critical-juniper-rcebug-chain-after-poc-release/

.jfif)