Vulnerabilidades de Apache Superset CVE-2023-39265, CVE-2023-37941

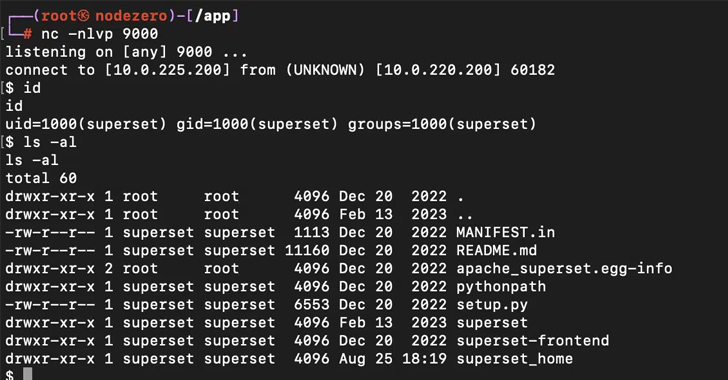

Se han lanzado parches para abordar dos nuevas vulnerabilidades de seguridad en Apache Superset ( CVE-2023-39265, CVE-2023-37941 ) que podrían ser aprovechadas por un atacante para obtener la ejecución remota de código en los sistemas afectados.

La actualización CVE-2023-39265, CVE-2023-37941 permite llevar acciones para obtener el control de la base de datos de metadatos de Superset.

Aparte de esas 2 vulnerabilidades, la última versión de Superset por diseño permite a los usuarios con privilegios conectarse a bases de datos arbitrarias y ejecutar consultas de SQL utilizando la interfaz de SQLLab, dijo Naveen Sunkavally de Horizon3.ai en un artículo técnico.

Superset utiliza SQLite como base de datos de metadatos y el archivo SQLite se encuentra en el servidor web de Superset. Intentar conectarse a esta base de datos SQLite a través de la interfaz de usuario de Superset no funciona, ya que Superset cuenta con medidas de seguridad para evitar conexiones sqlite.

En el artículo se hace mención donde se descubrió que es posible evitar esta protección ingresando el URI completo de SQLAlchemy que contenga tanto el dialecto como el nombre del controlador, por ejemplo, sqlite+pysqlite:////app/superset_home/superset.db"

La última versión también corrige problemas de permisos de API REST inadecuados (CVE-2023-36388) que permite a usuarios con pocos privilegios llevar a cabo ataques de falsificación de solicitudes del lado del servidor.

En el artículo también hacen mención Una vez que un atacante ha obtenido el control de la base de datos de metadatos, es sencillo recopilar credenciales utilizando SQLLab. Un atacante probablemente apuntaría a los hashes de contraseñas de usuario de Superset y a las credenciales para acceder a cualquier base de datos configurada.

Haciendo referencia a la vulnerabilidad CVE-2023-37941, las versiones Superset de 1.5 a 2.1.0 usan el paquete pickle de Python para almacenar ciertos datos de configuración lo que podría usarse para importar un archivo ZIP creado con fines malintencionados.

Algunas de las otras fallas que se han solucionado en la última versión se encuentran a continuación:

• Una vulnerabilidad de lectura de archivos arbitrarios de MySQL que podría explotarse para obtener credenciales para la base de datos de metadatos

• El abuso del comando superset load_examples para obtener el URI de la base de datos de metadatos de la interfaz de usuario y modificar los datos almacenados en ella

• El uso de credenciales predeterminadas para acceder a la base de datos de metadatos en algunas instalaciones de Superset

• La fuga de credenciales de base de datos en texto sin formato al consultar la API /api/v1/database como usuario privilegiado ( CVE-2023-30776, corregido en 2.1.0

Haciendo referencia al punto 3, la compañía revela una falla de alta gravedad en el mismo producto, CVE-2023-27524 surge de una configuración predeterminada insegura del valor Flask SECRET_KEY . Conociendo el valor de Flask SECRET_KEY, un atacante puede falsificar cookies de sesión e iniciar sesión en Superset con privilegios de administrador.

En el reporte de Horizon 3, se informa que aproximadamente de las instalaciones de Superset (2124 de 3176 instancias encontradas) utilizaban un Flask predeterminado SECRET_KEY

Versiones Afectadas

Versiones Inferiores a la 2.1.0

Recomendaciones

Si es usuario de Superset y cree que su servidor Superset puede haber sido comprometido, puede consultar el registro de acciones de Superset y los registros del servidor web para detectar actividad sospechosa.

La interfaz del historial de consultas de SQLLab se puede utilizar para ver cualquier consulta anterior que se haya ejecutado en una base de datos.

Con esto puede detectar algúna actividad sospechosa.

Se recomienda encarecidamente realizar la actualización a versiones superiores a 2.1.0.

Workaround:

La falla se soluciona bloqueando cualquier URI de SQLAlchemy que comenzara con sqlite en lugar de simplemente bloquear la sqlite:// sintaxis.

Referencias

- https://thehackernews.com/2023/09/alert-apache-superset-vulnerabilities.html

- https://www.horizon3.ai/apache-superset-part-ii-rce-credential-harvesting-and-more/

- https://securityaffairs.com/150461/hacking/apache-superset-flaws.htm