Actualización Ransomware BlackCat

Un nuevo ataque de Ransomware Blackcat sale a la luz, afectando al MGM Resorts DEL Strip de las Vegas.

MGM Resorts identificó un problema de ciberseguridad que afecta a algunos de los sistemas de la empresa,

los expertos en ciberseguridad señalaron firmemente a la banda BlackCat Ransomware como la parte

responsable.

El 13 de septiembre, el colectivo de investigadores de malware Vx-underground afirmó que ALPHV/BlackCat se

acercó a ellos y confirmó la responsabilidad del ataque.

Vx-underground via X, la red social. Hace mención que todo lo que hizo el grupo de ransomware ALPHV para

comprometer MGM Resorts fue ingresar a LinkedIn, encontrar un empleado y luego llamar al servicio de

asistencia técnica. Una empresa valorada en 33.900.000.000 de dólares fue derrotada en una conversación de

10 minutos, refiriéndose a un método de ingeniería social basado por teléfono que supuestamente se utilizó en

el incidente.

Todos los sitios web de MGM que utilizan el mismo nombre de dominio que el principal, es decir,

mgmresorts.com, han estado desconectados durante horas.

BleepingComputer revisó varios de ellos y todos mostraban el mismo mensaje, indicando a los visitantes que

llamaran a un número de teléfono, incluidos MGM National Harbor, Empire City Casino, MGM Springfield, MGM

Grand Detroit, Beau Rivage y The Borgata. También confirmo que la aplicación MGM Rewards ya no funciona y

recomiendan obtener ayuda directamente en la recepción, de igual manera las aplicaciones como MGM+ y la

casa de apuestas de MGM no fueron afectadas por el ciberataque.

Infosecurity hace mención que en 2019 se produjo una violación de seguridad que habían tomado 142 millones

de datos de usuarios.

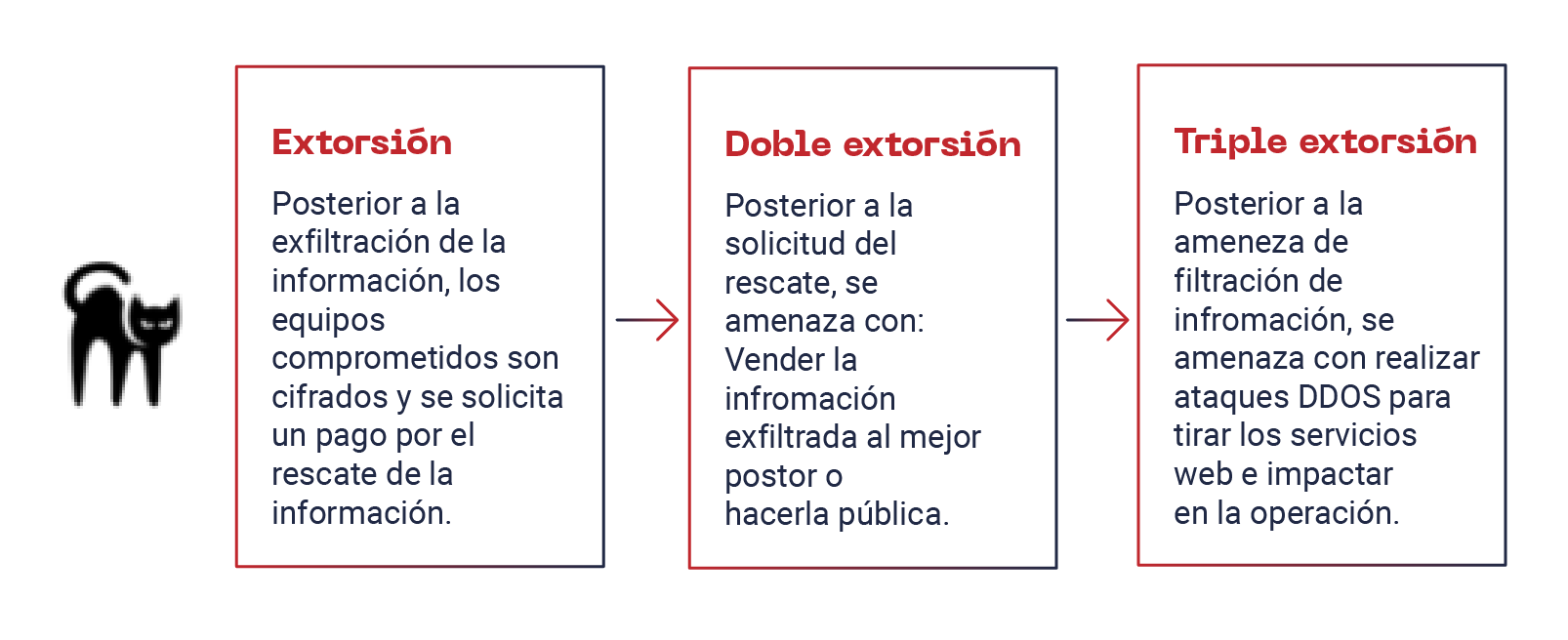

Este grupo ha estado infectando empresas con su Ransomware Blackcat, cifrando sus archivos, con la

intención de extorsionar a las empresas afectadas mediante la solicitud del pago por el “rescate” de su

información.

ALPHV-BLACKCAT es otro grupo de ransomware que usa la triple extorsión.

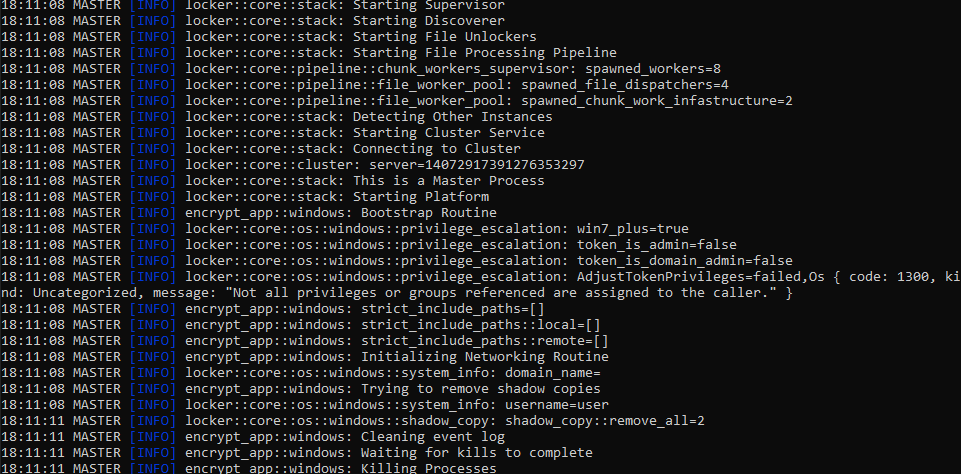

Se identificó que la pieza de malware cifra los archivos del sistema a través de la creación de hilos, elevación

de privilegios, eliminación de volúmenes shadow, eliminación procesos de configuración y eliminación de

servicios.

Lo que utiliza “BlackCat” para atacar un sistema.

• Utiliza un cifrador que está escrito en un lenguaje informático avanzado llamado Rust, con el que los

atacantes lograron crear una herramienta multiplataforma con versiones del malware que funcionan tanto en

Windows como en Linux.

• Usan la utilicad Fendr, con la que obtienen datos del sistema infectado.

• También utiliza la herramienta PsExec para el movimiento lateral en la red de la víctima

• Mimikatz, el software conocido de los ciberdelincuentes, y el software Nirsoft para extraer contraseñas de

red.

• El malware usa el programador de tareas de Windows para persistencia en el equipo.

• La implementación inicial del malware aprovecha los scripts de PowerShell junto con Cobalt Strike, y

desactiva las funciones de seguridad dentro de la red de la víctima

• El ransomware también aprovecha las herramientas administrativas de Windows y Microsoft Sysinternals

durante el compromiso.

En la siguiente imagen se puede visualizar la bitácora de ejecución del Malware.

Recomendaciones

Es importante tomar en cuenta las técnicas e indicadores para la protección proactiva, y muy importante, la constante identificación de nuevos indicadores y actores en la región.

Indicadores de compromiso sobre el Malware de la campaña en Latino America:

Indicator

- https://anydeesk.net

- 0f7b6bb3a239cf7a668a8625e6332639

- 0f9f8018891559f0c48055a74f27425a

- 1e49cdfc621240c2e1ce1c7c735dcf27

- 514a72b9628574eac1dfb7d5061769f6

- 689a0c77af5442657b703e44365bbeb7

- 6a709b9fba96674e4f663fa4a88fbd25

- 6c69cceb7541e7bab1986ac54ab396ef

- 6f5e7beb8fba48143c95692af66f89d8

- 70f9bf7caf38a0b864fc190fe238b066

- ab8ba6f7d1af2d0a5d81cf42aefe8e51

- af107f3ce32d6c018cb701aa54a46279

- b17435075407f7aa9e48e74a426035f7

- cc83d2123769e0615c4d35fdb24346b6

- d82eaea0554bcc516d43ae3e1615a88a

- e80ed5e6c78f16690b8cae9c5bd0f631

- f21106d2f63112f8db10169d503c635a

- 014c277113c4b8c4605cb91b29302cdedbc2044e

- 01b122eb0edb6274b3743458e375e34126fd2f9a

- 0362c710e4813020147f5520a780a15ef276e229

- 03d7bc24d828abaf1a237b3f418517fada8ae64f

- 0437f84967de62d8959b89d28a56e40247b595d8

- 06e3f86369046856b56d47f45ea2f7cf8e240ac5

- 08f63693bb40504b71fe3e4e4d9e7142c011aeb1

- 0cc0e1cbf4923d2ce7179064c244fe138dcb3ce8

- 0fe306dc12ba6441ba2a5cab1b9d26638c292f9c

- 105d33c00847ccd0fb230f4a7457e8ab6fb035fc

- 12534212c7d4b3e4262edc9dc2a82c98c2121d04

- 141c7b9be4445c1aad70ec35ae3fe02f5f8d37ac

- 152400be759355ec8dd622ec182c29ce316eabb1

- 1674ba9037321494b08f0a31eda5d1104550b6c6

- 1aff9fd8fdc0eae3c09a3ee6b4df2cdb24306498

- 1ca4e3fdcdf8a9ab095cfa0629750868eb955eb7

- 2547d2deedc385f7557d5301c19413e1cbf58cf8

- 27e9e6a54d73dcb28b5c7dfb4e2e05aaba913995

- 2a85cdfb1c3434d73ece7fe60d6d2d5c9b7667dd

- 2f2eb89d3e6726c6c62d6153e2db1390b7ae7d01

- 31d4dadd11fe52024b1787a20b56700e7fd257f8

- 337ca5eefe18025c6028d617ee76263279650484

- 36b454592fc2b8556c2cb983c41af4d2d8398ea2

- 3789a218c966f175067242975e1cb44abdef81ec

- 379e497d0574fd4e612339440b603f380093655c

- 381058a5075ce06605350172e72c362786e8c5e3

- 3b14559a6e33fce120a905fde57ba6ed268a51f1

- 3d4051c65d1b5614af737cb72290ec15b71b75bd

- 3f6a5bd2e4ff1bf58f85e5a365386ef3a5687a1d

- 42920e4d15428d4e7a8f52ae703231bdf0aec241

- 42da9e9e3152c1d995d8132674368da4be78bf6a

- 4829eaa38bd061773ceefe175938a2c0d75a75f3

- 508e7522db24cca4913aeed8218975c539d3b0a4

- 5263a135f09185aa44f6b73d2f8160f56779706d

- 52d415ca1ab75236f9fff784e6b83e57f8280506

- 5831b3a830690c603fd093329dce93b9a7e83ad3

- 5c6aa1a5bd7572ac8e91eaa5c9d6096f302f775b

- 5cbb6978c9d01c8a6ea65caccb451bf052ed2acd

- 5e36a649c82fa41a600d51fe99f4aa8911b87828

- 5ec6b30dacfced696c0145a373404e63763c2fa8

- 5ed1b9810ee12d2b9b358dd09c6822588bbb4a83

- 5f455dcdca66df9041899708289950519971bb76

- 61e41be7a9889472f648a5a3d0b0ab69e2e056c5

- 69ffad6be67724b1c7e8f65e8816533a96667a36

- 6ea353f143f21a339628bfa9422abb06200c06a3

- 7254fc0e84357c95a33b100d34bf84c22d1b9f88

- 72603dadebc12de4daf2e12d28059c4a3dcf60d0

- 75d02e81cc326e6a0773bc11ffa6fa2f6fa5343e

- 75e9d507b1a1606a3647fe182c4ed3a153cecc2c

- 7874d722a6dbaef9e5f9622d495f74957da358da

- 7b3051f8d09d53e7c5bc901262f5822f1999caae

- 7d500a2cd8ea7e455ae1799cb4142bb2abac3ae1

- 801950ed376642e537466795f92b04e13a4fcc2a

- 83c5f8821f9a07e0318beaa4bcf0b7ef21127aa8

- 913414069259e760e201d0520ce35fe22cf3c285

- 92673b91d2c86309f321ade6a86f0c9e632346d8

- 930bd974a2d01393636fdb91ca9ac53256ff6690

- 946c0a0c613c8ac959d94bb2fd152c138fc752da

- 9480a79b0b6f164b1148c56f43f3d505ee0b7ef3

- 94e2eb70f2873cdcf967ee526a7e68ae629e3107

- 974c1684cf0f3a46af12ba61836e4c161fd48cb5

- 9b1ebbe03949e0c16338595b1772befe276cd10d

- 9d85cb2c6f1fccc83217837a63600b673da1991a

- a0f1a8462cb9105660af2d4240e37a27b5a9afad

- a116ef48119c542a2d864f41dbbb66e18d5cd4e6

- a5c164b734a8b61d8af70257e23d16843a4c72e3

- a7b1853348346d5d56f4c33f313693a18b6af457

- a9310c3f039c4e2184848f0eb8e65672f9f11240

- a9a03d39705bd1d31563d7a513a170c99f724923

- aae1b17891ec215a0e238f881be862b4f598e46c

- ab0eade9b8d24b09e32aa85f78a51b777861debc

- ac8e3146f41845a56584ce5e8e172a56d59aa804

- ad981cd18f58e12db7c9da661181f6eb9a1754f3

- aee0b252334b47a6e382ce2e01de9191de2e6a7a

- b0d61d1eba9ebf6b7eabcd62b70936d1a343178e

- b34bb1395199c7b168d9204833fdfd13d542706d

- b35be51d727d8b6f8132850f0d044b838fec001d

- b4f59fe2ee3435b9292954d1c3ef7e74c233abea

- b98bb7b4c3b823527790cb62e26d14d34d3e499b

- bc09ee8b42ac3f6107ab5b51a2581a9161e53925

- bc0fb6b220045f54d34331345d1302f9a00b3580

- c133992ea87f83366e4af5401a341365190df4e7

- c14bd9ad77d8beca07fb17dc34f8a5f636e621b5

- c1516915431cb55703b5a88d94ef6de0ac67190a

- c7568d00ae38b3a4691a413ed439a0e3fb5664b1

- c779a4a98925bc2f7feac91c1867a3f955462fc2

- c82b28daeb33d94ae3cafbc52dbb801c4a5b8cfa

- c9cdfdc45b04cca45b64fedca7c372f73b42cab2

- cb358aa4ed50db8270f3ee7ea5848b8c16fa21fe

- cd485054625ea8ec5cf1fe0e1f11ede2e23dde00

- cf9fa97058a4645df43b0d6dcfcdcf663bdef32d

- cfbde85bdb62054b5b9eb4438c3837b9f1a69f61

- d125c4f82e0bbf369caf1be524250674a603435c

- d2663fc6966c197073c7315264602b4c6ba9c192

- d883be0ee79dec26ef8c04e0e2857a516cff050c

- de7fb8efa05ddf5f21a65e940717626b1c3d6cb4

- e5d434dfa2634041cdbdac1dec58fcd49d629513

- e5db80c01562808ef2ec1c4b8f3f033ac0ed758d

- e6e7f30f06b16b8a946a757ff5c19336c12bb41d

- e862f106ed8e737549ed2daa95e5b8d53ed50f87

- eeff22b4a442293bf0f5ef05154e8d4c7a603005

- f2f5137c28416f76f9f4b131f85252f8273baee8

- f42e97901a1a3b87b4f326cb9e6cbdb98652d900

- fb2ef2305511035e1742f689fce928c424aa8b7d

- fd84cf245f7a60c38ac7c92e36458c5ea4680809

- 13090722ba985bafcccfb83795ee19fd4ab9490af1368f0e7ea5565315c067fe

- 18051333e658c4816ff3576a2e9d97fe2a1196ac0ea5ed9ba386c46defafdb88

- 21e7bcc03c607e69740a99d0e9ae8223486c73af50f4c399c8d30cce4d41e839

- 25467df66778077cc387f4004f25aa20b1f9caec2e73b9928ec4fe57b6a2f63c

- 3308040f48f591c76162d948338d4e6ba4b2c28b286c8f957fcdc23c6c453422

- 3ce4ed3c7bd97b84045bdcfc84d3772b4c3a29392a9a2eee9cc17d8a5e5403ce

- 4a4d20d107ee8e23ce1ebe387854a4bfe766fc99f359ed18b71d3e01cb158f4a

- 4b8be22b23cd9098218a6f744baeb45c51b6fad6a559b01fe92dbb53c6e2c128

- 7eade755a832eeaaa1323c8a2126bc9a77195959b49d1899bfd823466175ef70

- 8859a09fdc94d7048289d2481ede4c98dc342c0a0629cbcef2b91af32d52acb5

- 8dfac6521ef877efede0a82bf46d94f590127e2607b78d08321953796fddbba9

- 9e5205865a23c4b8a60935a3fdf1f203286b3e240940bfbeaf0101b00cfc68d6

- bacbe893b668a63490d2ad045a69b66c96dcacb500803c68a9de6cca944affef

- c7a5a4fb4f680974f3334f14e0349522502b9d5018ec9be42beec5fa8c1597fe

- d53f1143d5910f025e48389f8ebb5c983007b84f2c485eba7658aa34b74e846e

- http://104.234.147.134/python/python.zip

- http://104.234.147.134/python/unzip.bat

- http://172.86.123.226/python/pp3.py

- http://172.86.123.226/python/python.zip

- http://172.86.123.226/python/unzip.bat

- http://45.12.253.50:447/work2

- http://45.66.230.240/python/pp

- http://bigallpack.com/union/desktop

- http://ccloseyoueyes.com/python/pp3.py

- https://104.234.147.134/python/pp3.py

- https://167.88.164.40/python/pp2

- https://167.88.164.40/python/pp3.py

- https://167.88.164.40/python/python.zip

- https://167.88.164.40/python/unzip.bat

- https://172.86.123.127:8443/work2

- https://172.86.123.127:8443/work2z

- https://172.86.123.226:8443/work3

- https://172.86.123.226:8443/work3z

- https://193.42.32.58/python/pp

- https://193.42.32.58:8443/work2z

- https://193.42.32.58:8443/zakrep

- https://45.66.230.240/python/pp3.py

- https://45.66.230.240/python/python.zip

- https://45.66.230.240/python/unzip.bat

- https://45.66.230.240:8443/work1

- https://airplexacrepair.com/the-key-to-secure-remote-desktop-connections-a-comprehensive-guide/

- https://closeyoueyes.com/python/python.zip

- https://closeyoueyes.com/python/unzip.bat

- https://cuororeresteadntno.com/how-to-work-with-ftp-ftps-connection-through-winscp/

- https://events.drdivyaclinic.com/wp-content/task/update/WinSCP-5.21.8-Setup.iso

- https://firstclassbale.com/python/pp3.py

- https://firstclassbale.com/python/python.zip

- https://firstclassbale.com/python/unzip.bat

- https://maker-events.com/automating-file-transfers-with-winscp/

- https://mm.onemakan.ml//wp/wp-content/winscp/smart/WinSCP-5.21.8-Setup.iso

- https://winsccp.com/WLPuVHrN

- https://www.yb-lawyers.com/wp-content/ter/anyconnect/AnyDesk.iso

- airplexacrepair.com

- aleagroupdevelopment.com

- anydeesk.net

- azurecloudup.online

- bigallpack.com

- ccloseyoueyes.com

- closeyoueyes.com

- cloudupdateservice.online

- cuororeresteadntno.com

- devnetapp.com

- firstclassbale.com

- maker-events.com

- situotech.com

- winsccp.com

- events.drdivyaclinic.com

- hacktool.python.lazagne.ad

- mm.onemakan.ml

- trojan.bat.cobeacon.ao

- www.yb-lawyers.com

- https://www.4shared.com/web/directDownload/wd0Bbaw6jq/gx1qdBDA.ab8ba6f7d1af2d0a5d81cf42aefe8e51

Referencias

- https://www.infosecurity-magazine.com/news/mgm-security-failures-blackcat/

- https://www.bleepingcomputer.com/news/security/mgm-resorts-shuts-down-it-systems-after-cyberattack/

- https://www.metabaseq.com/es/como-opera-alphv-el-programa-de-membresias-de-raas/

- https://www.bloomberglinea.com/2022/09/02/grupo-ruso-blackcat-roba-datos-de-la-agencia-italiana-de-energia/

- https://lasillarota.com/guanajuato/local/2023/9/12/hackeo-caja-popular-asi-opera-blackcat-secuestradores-de-datos-ciberneticos-447334.html

.jfif)