HTTP/2 Zero-Day Vulnerability

Amazon Web Services (AWS), Cloudflare y Google dijeron el martes que tomaron medidas para mitigar los ataques récord de denegación de servicio distribuido (DDoS) que se basaban en una técnica novedosa llamada HTTP/2 Rapid Reset.

Los ataques de capa 7 se detectaron a finales de agosto de 2023, dijeron las empresas en una divulgación coordinada. La susceptibilidad acumulada a este ataque se rastrea cómo CVE-2023-44487 y tiene una puntuación CVSS de 7,5 sobre un máximo de 10.

Mientras que los ataques dirigidos a la infraestructura de la nube de Google alcanzaron un máximo de 398 millones de solicitudes por segundo (RPS), los dirigidos a AWS y Cloudflare superaron un volumen de 155 millones y 201 millones de solicitudes por segundo (RPS), respectivamente.

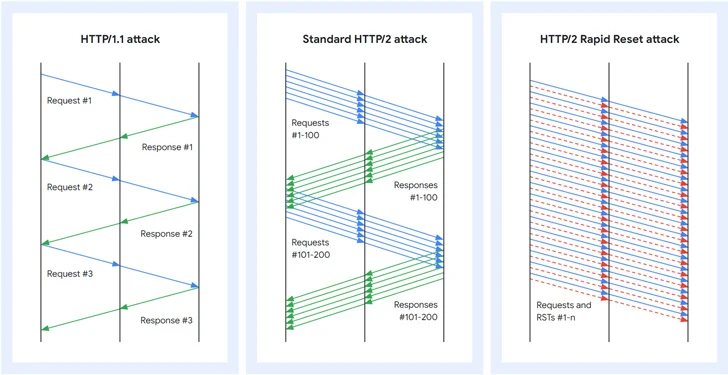

HTTP/2 Rapid Reset se refiere a una falla de día cero en el protocolo HTTP/2 que puede explotarse para llevar a cabo ataques DDoS. Una característica importante de HTTP/2 es la multiplexación de solicitudes a través de una única conexión TCP, que se manifiesta en forma de flujos simultáneos.

Dicho de otra manera, al iniciar cientos de miles de transmisiones HTTP/2 y cancelarlas rápidamente a escala a través de una conexión establecida, los actores de amenazas pueden saturar los sitios web y dejarlos fuera de línea. Otro aspecto crucial es que estos ataques se pueden llevar a cabo utilizando una botnet de tamaño modesto, unas 20.000 máquinas, según lo observado por Cloudflare.

"Este día cero proporcionó a los actores de amenazas una nueva herramienta crítica en su navaja suiza de vulnerabilidades para explotar y atacar a sus víctimas en una magnitud nunca antes vista", dijo Grant Bourzikas, director de seguridad de Cloudflare.

HTTP/2 es utilizado por el 35,6% de todos los sitios web, según W3Techs. El porcentaje de solicitudes que utilizan HTTP/2 es del 77%, según datos compartidos por Web Almanac.

Google Cloud dijo que ha observado múltiples variantes de los ataques Rapid Reset que, si bien no son tan efectivos como la versión inicial, son más eficientes que los ataques DDoS HTTP/2 estándar

Referencias

https://www.securityweek.com/rapid-reset-zero-day-exploited-to-launch-largest-ddos-attacks-in-history/

https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack/

https://thehackernews.com/2023/10/http2-rapid-reset-zero-day.html