Ransomware RagnarLocker

El Ransomware Ragnar Locke fue descubierto en abril del 2020, los ataques de este ransomware hacen uso de programas maliciosos conocidos como malware de rescate.

¿Cómo Trabaja?

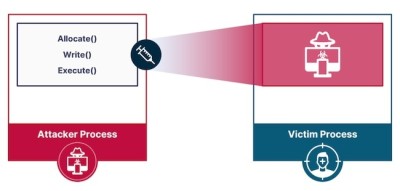

Comienza comprometiendo la red de la empresa a través del servicio RDP, usando fuerza bruta para adivinar contraseñas débiles o con credenciales robadas compradas en la Dark Web. A continuación, para elevar los privilegios, el atacante aprovecha la vulnerabilidad CVE-2017-0213 en Windows COM Aggregate Marshaler para ejecutar código arbitrario con privilegios elevados. Habiendo logrado una escalada de privilegios, el atacante a veces implementa una máquina virtual (VM) VirtualBox con una imagen de Windows XP para evadir la detección, de esta manera para ejecutar el ataque de cifrado de ransomware. Desde entonces, la técnica ha sido adoptada por la familia Maze de operadores de ransomware.

La imagen de VM especialmente diseñada se carga en VirtualBox VM, asignando todas las unidades locales como lectura/escritura en la máquina virtual. Esto permite que el proceso de ransomware que se ejecuta dentro de la VM cifre todos los archivos. Para los archivos host, el cifrado parece ser un proceso confiable de VirtualBox y muchos productos de seguridad lo ignorarán.

El operador de Ragnar Locker elimina las instantáneas existentes, desactiva las contramedidas antivirus detectadas y utiliza un script de PowerShell para pasar de un activo de red de la empresa a otro. Finalmente, antes de lanzar el ransomware Ragnar Locker, el atacante roba archivos confidenciales y los sube a uno o más servidores para publicarlos si la víctima se niega a pagar el rescate.

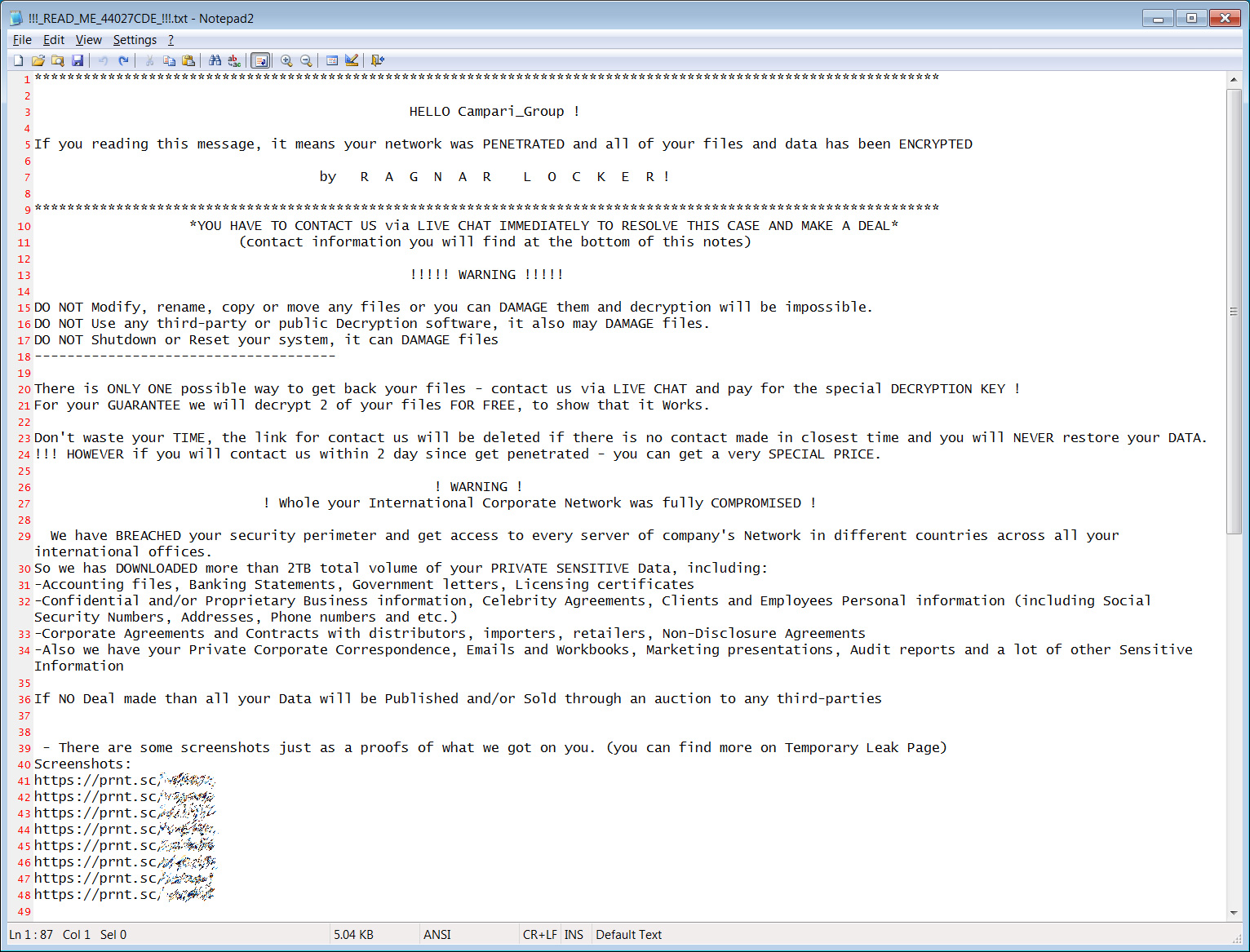

Campari afectado por Ragnar Locker Ransomware, se exigen 15 millones de dólares

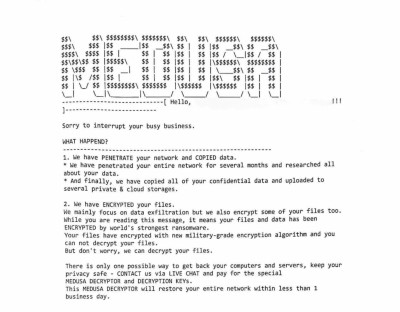

El 1 de Noviembre, la empresa italiana de licores Campari Group se vio afectado tras un ataque acreditado por la banda de ransomware Ragnar Locker, en el que supuestamente robaron 2TB de archivos cifrados, para que la empresa pudiera recuperar esos archivos se les pidió pagar 15 millones de dólares.

En la nota de rescate, el grupo Ragnar Locker afirma haber robado 2 TB de archivos no cifrados durante el ataque, incluidos extractos bancarios, documentos, acuerdos contractuales, correos electrónicos. También incluye la promesa de eliminar datos de sus servidores de archivos y no publicarlos ni compartirlos, así como un informe de penetración de la red y recomendaciones para mejorar la seguridad.

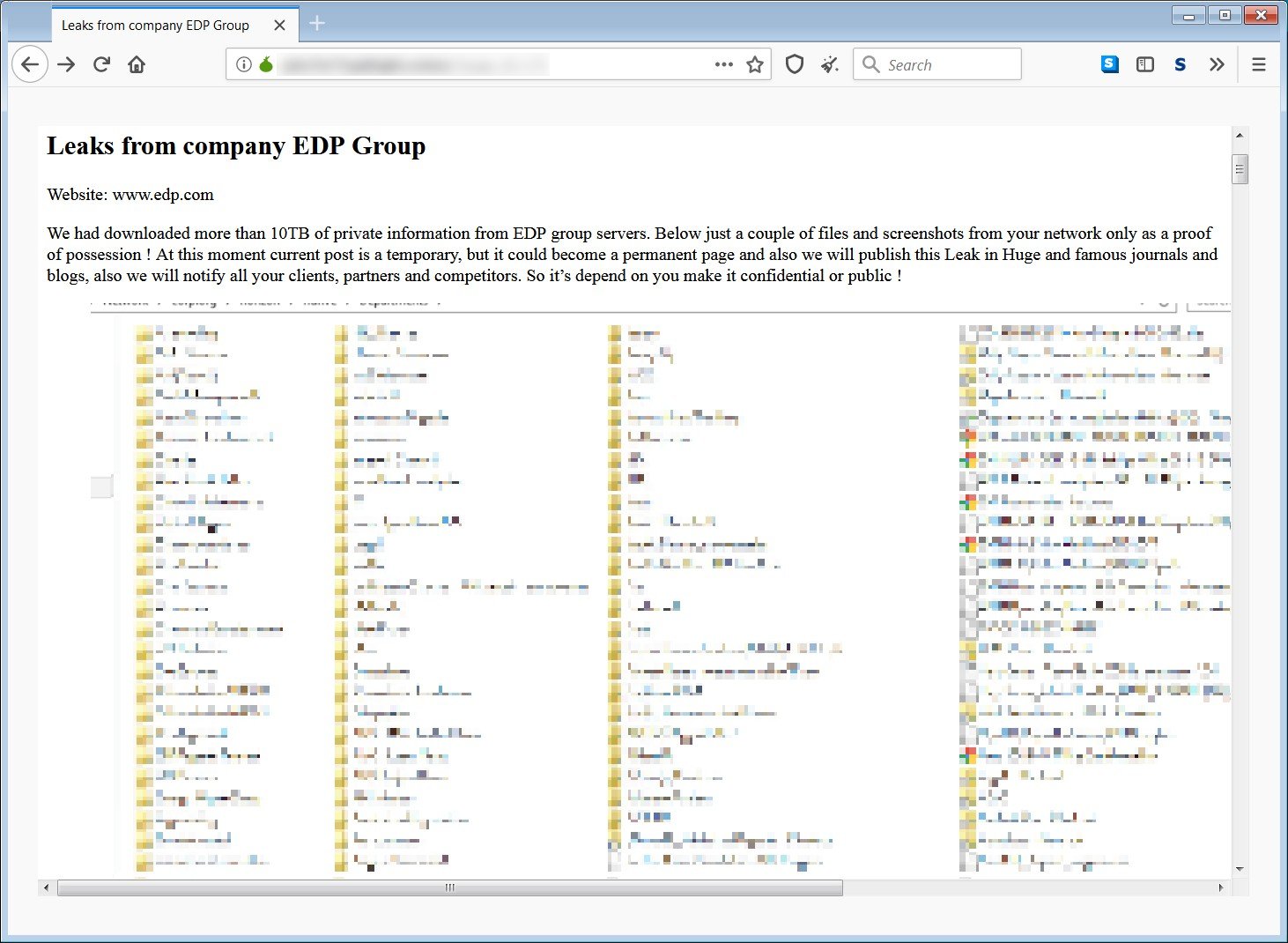

El ransomware RagnarLocker ataca al gigante energético EDP y pide 10 millones de euros

El 13 de abril, El Grupo EDP es uno de los mayores operadores europeos del sector energético (gas y electricidad) y el cuarto productor mundial de energía eólica. Cifrarón sus sistemas y pedían un rescate de 1580 BTC, alrededor de 10.9 millones de dólares.

Robaron mas de 10TB de archivos confidenciales de la empresa.

Entre los archivos ya filtrados y publicados, los atacantes incluyeron una base de datos del administrador de contraseñas KeePass.

Los atacantes ofrecieron a EDP un "precio especial" si se comunicaban dentro de los dos días posteriores a que sus sistemas hubieran sido cifrados; sin embargo, también advirtieron que la compañía tendrá que esperar su turno ya que el chat en vivo del ransomware no está en línea las 24 horas, los 7 días de la semana.

El 16 de abril personal de EDP, hizo un comentario a BleepingComputer referente a que el ataque no afecto el servicio de suministro de energía ni a su infrestuctura critica de la empresa.

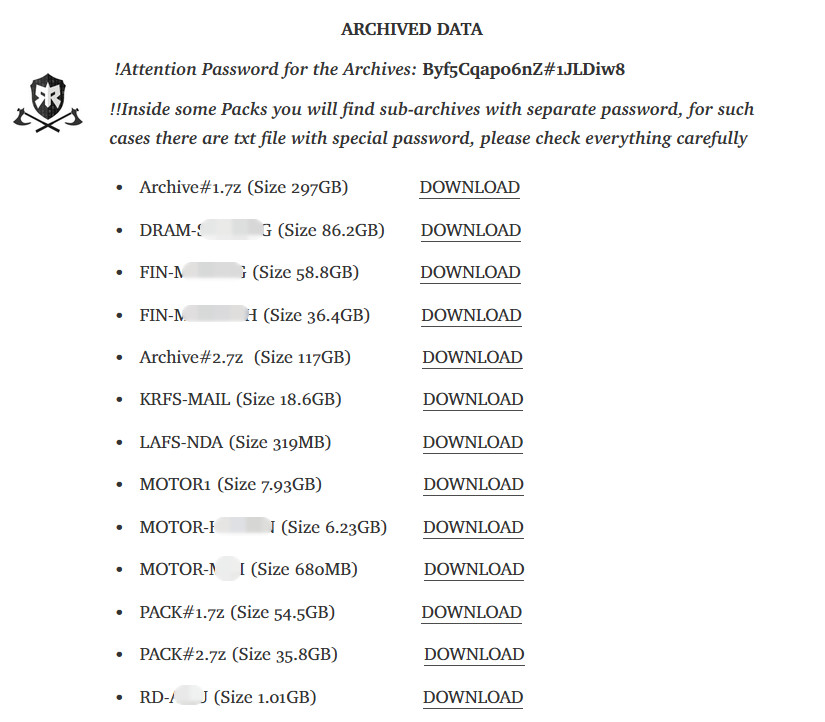

ADATA sufre una fuga de datos de 700 GB en el ataque del ransomware Ragnar Locker

La banda de Ransomware publico enlaces de descarga para mas de 700GB de datos archivados robados del fabricante taiwanes de chips de almacenamiento y memoria ADATA.

No está claro cuánto tiempo permanecieron activos los enlaces de descarga y es probable que al menos algunas partes pudieran obtenerlos antes de que el servicio basado en la nube MEGA cerrara la cuenta del actor del ransomware.

Si bien las estadísticas de descarga de la cuenta MEGA de Ragnar Locker siguen sin revelarse, un representante del servicio de almacenamiento le dijo a BleepingComputer que creían que el contenido no se compartía ampliamente.

FBI: una banda de ransomware irrumpió en 52 organizaciones de infraestructura crítica de EE. UU.

La agencia federal de aplicación de la ley comentó que, a partir de enero del 2022, el FBI había identificado al menos 52 entidades en 10 sectores de infraestructura crítica afectados por el ransomware RagnarLocker, incluidas entidades en los sectores críticos de fabricación, energía, servicios financieros, gobierno y tecnología de la información.

El FBI agregó que no recomienda el pago de rescates por Ragnar Locker, ya que las víctimas no tienen garantía de que el pago evitará filtraciones de datos robados o ataques futuros.

En cambio, los pagos de rescate motivarán aún más a la banda de ransomware a atacar aún más víctimas e incentivarán a otras operaciones de ciberdelincuencia a unirse y lanzar sus propios ataques de ransomware.

Los IOC asociados con la actividad de Ragnar Locker incluyen información sobre la infraestructura de ataque, direcciones de Bitcoin utilizadas para cobrar demandas de rescate y direcciones de correo electrónico utilizadas por los operadores de la pandilla.

El ransomware Ragnar Locker se atribuye un ataque a la aerolínea de TAP Air de Portugal

La Aerolínea TAP Air Portugal, revelo un intento de ataque el 26 de agosto, la compañía dijo que el ataque fue bloqueado y agrego que no encontró evidencia que tuvieran acceso a la información de los clientes almacenada en los servidores afectados.

De igual forma el grupo de ransomware hizo un comentario en el cual hace mención a que cientos de GibaBytes que podrían haber sido comprometidos en el incidente y amenazo con proporcionar información que confirme lo comprometido.

El grupo compartió una captura de una posible hoja de cálculo la cual parece tener información del servidor del cliente TAP.

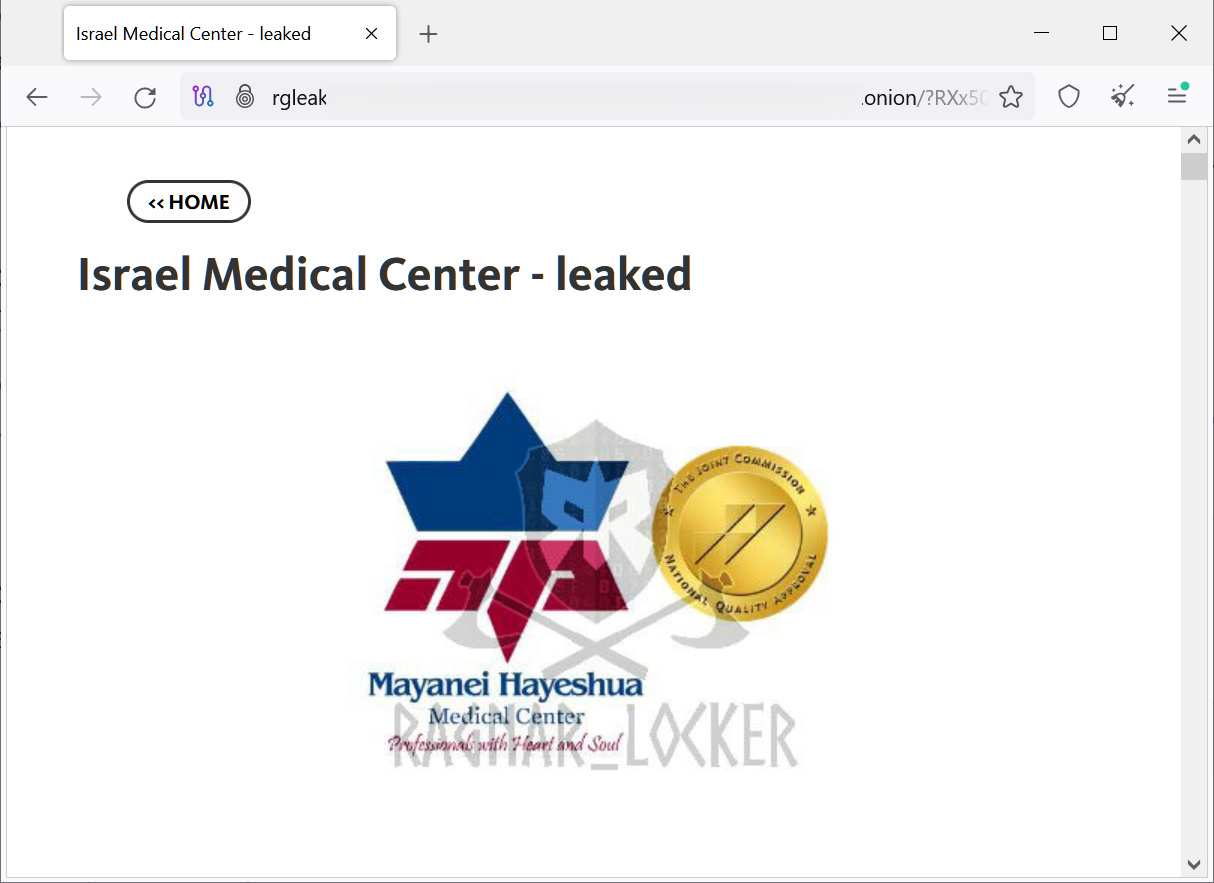

Ragnar Locker se atribuye el ataque al hospital Mayanei Hayeshua de Israel

A principios de agosto, el grupo de Ransomware se atribuyo la responsabilidad del ataque hacia el hospital Mayanei Hayeshua de Israel, amenazando con filtrar 1 TB de datos robados durante el Ciberataque.

El sitio tenia un mensaje por parte del grupo Ragnar Locker, afirmando que no cifraron los dispositivos debido a que la victima era un hospital, pero si robaron sus datos.

Publicaron 420Gb de información y se les advirtió que se publicarían mas datos durante las próximas semanas.

Los hospitales son objetivos de gran valor debido a la naturaleza altamente sensible de sus registros médicos y de los datos recopilados de los pacientes que requieren atención médica. Estos datos robados se utilizan luego como extorsión hacia los hospitales y exigir importantes rescates.

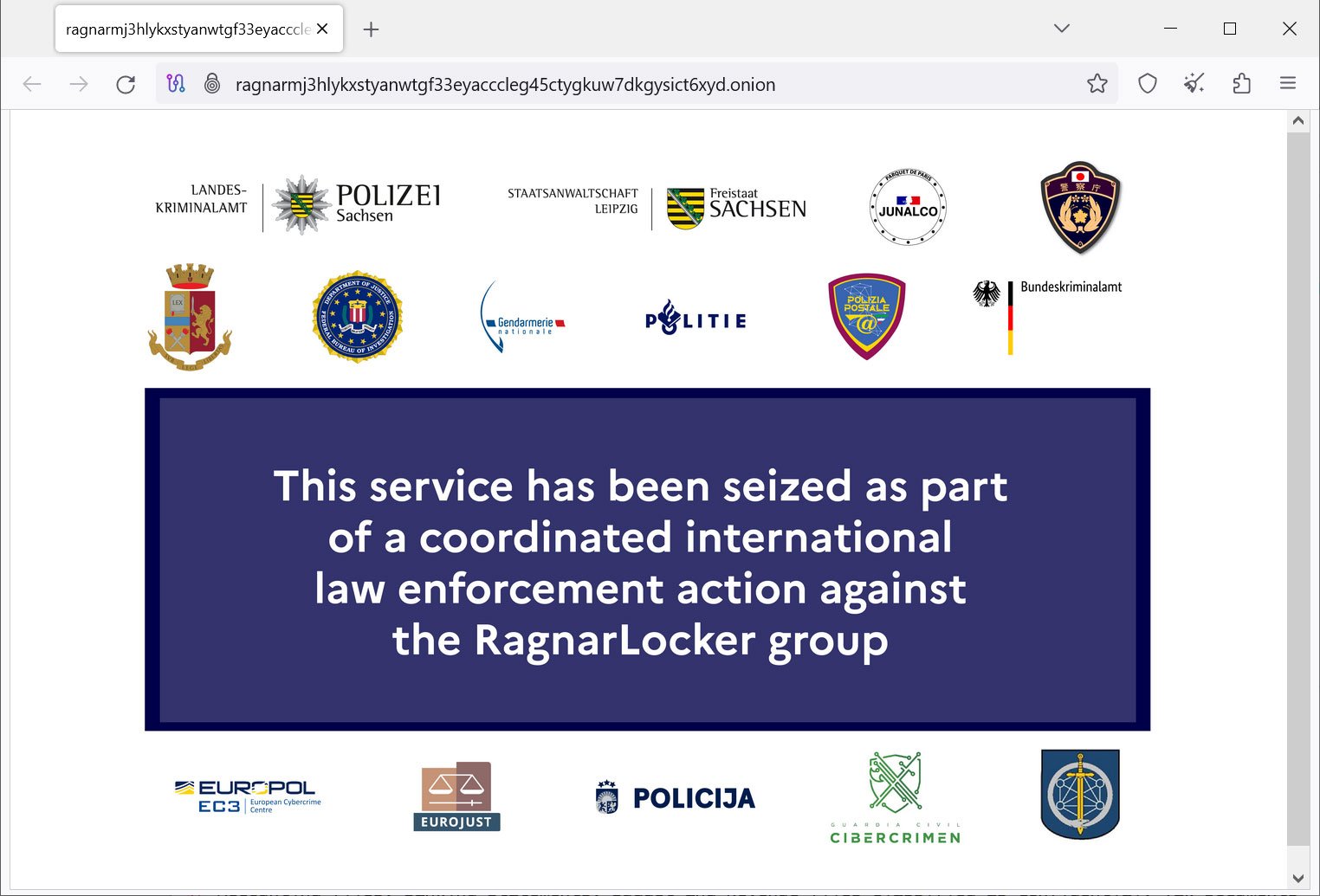

Los sitios de extorsión en la web oscura del ransomware Ragnar Locker incautados por la policía

El día 19 de octubre, se anuncia que varios de los sitios del grupo de ransomware fueron incautados como parte de una operación internacional de aplicación de la ley.

La página de BleepingComputer afirma que al visitar estos sitios aparece un mensaje en el que indica una gran variedad de agentes de la ley internacionales de EE. UU., Europa, Alemania, Francia, Italia, Japón, España, Países Bajos, República Checa y Letonia los cuales estuvieron involucrados en la incautación.

Desarrollador del ransomware Ragnar Locker arrestado en Francia

Después de la incautación de los sitios del grupo de Ransomware, hubo un comunicado oficial el día 16 de Octube en el cual arrestaron a un desarrollador de malware en París Francia. Se cree que el grupo de Ransomware ha llevado a cabo ataques alrededor de 168 empresas internacionales desde el año 2020.

La policía ucraniana también allanó las instalaciones de otro presunto miembro de una pandilla en Kiev, confiscando computadoras portátiles, teléfonos móviles y dispositivos electrónicos.

Eurojust abrió el caso en mayo de 2021 a petición de las autoridades francesas. La agencia realizó cinco reuniones de coordinación para facilitar la colaboración judicial entre las autoridades involucradas en la investigación.

Esta operación conjunta entre autoridades de Francia, República Checa, Alemania, Italia, Letonia, Países Bajos, España, Suecia, Japón, Canadá y Estados Unidos marca la tercera acción contra la misma banda de ransomware.

Además, nueve servidores fueron desactivados: cinco en Holanda, dos en Alemania y dos en Suecia", dijo Europol.

Europol desmantela la infraestructura de ransomware Ragnar Locker y contrata a un desarrollador clave

La agencia menciono que entre el 16 y el 20 de octubre, se llevaron a cabo búsquedas en Chequia, España y Letonia". El principal autor, sospechoso de ser un desarrollador del grupo Ragnar, ha sido llevado ante los jueces de instrucción del Tribunal Judicial de París.

Se dice que otros cinco cómplices asociados con la banda de ransomware fueron entrevistados en España y Letonia, y los servidores y el portal de filtración de datos se incautaron en los Países Bajos, Alemania y Suecia.

Dos sospechosos fueron arrestados en Ucrania en 2021, un año después fue detenido otro miembro en Canada.

La Policía Cibernética de Ucrania dijo que realizó redadas en las instalaciones de uno de los miembros sospechosos en Kiev, confiscando computadoras portátiles, teléfonos móviles y medios electrónicos.

Así como el desmantelamiento de Hive y Ragnar Locker representa esfuerzos continuos para abordar la amenaza del ransomware.

Indicadores de compromiso:

-

MD5 (empaquetado): 6d122b4bfab5e75f3ae903805cbbc641

-

SHA256 (empaquetado): 68eb2d2d7866775d6bf106a914281491d23769a9eda88fc078328150b8432bb3

-

MD5: 6360b252b21fe015d667b093f6497e33

-

SHA256: 1de475e958d7a49ebf4dc342f772781a97ae49c834d9d7235546737150c56a9c

-

ragnar_ {id_computadora}

-

.llaves

-

RGNR_{computer_id}.txt

-

http://mykgoj7uvqtgl367.onion/client/?6bECA2b2AFFfBC1Dff0aa0EaaAd468bec0903b5e4Ea58ecde3C264bC55c7389E

-

http://p6o7m73ujalhgkiv.onion/?page_id=171

-

http://rgleaktxuey67yrgspmhvtnrqtgogur35lwdrup4d3igtbm3pupc4lyd.onion/ http://rgleak7op734elep.onion/

-

185.138.164.18

-

185.172.129.215

-

45.144.29.2

-

23.106.122.192

-

45.90.59.131

-

149.28.200.140

-

193.42.36.53

-

windows-analyticsprod12ms[.]com

-

45.63.89.250

-

190.211.254.181

-

142.44.236.38

-

37.120.238.107

-

95.216.196.181

-

esync.exe)

-

162.55.38.44

-

49.12.212.231

-

193.42.39.10

-

193.111.153.24

-

(ssl-secure-com2048[.]com)

-

178.32.222.98

-

23.227.202.72

-

159.89.163

-

50.201.185.11

-

108.26.193.165

-

108.56.142.135

-

198.12.81.56

-

198.12.127.199

-

45.91.93.75

-

217.25.93.106

-

45.146.164.193

-

89.40.10.25

-

5.45.65.52

-

79.141.160.43

-

izugz.envisting.xyz)

Bitcoin Addresses:

-

19kcqKevFZhiX7NFLa5wAw4JBjWLcpwp3e

-

1CG8RAqNaJCrmEdVLK7mm2mTuuK28dkzCU

-

151Ls8urp6e2D1oXjEQAkvqogSn3TS8pp6

Email Addresses

-

Referencias:

-

https://www.acronis.com/en-us/blog/posts/ragnar-locker/

-

https://www.bleepingcomputer.com/news/security/adata-suffers-700-gb-data-leak-in-ragnar-locker-ransomware-attack/

-

https://thehackernews.com/2023/10/europol-dismantles-ragnar-locker.html