8Base Ransomware

A principios de mayo del 2023, el grupo 8base como parte de su modelo de extorsión incluía un blog en TOR donde publican las empresas que han sido víctimas de su ransomware, este blog se encuentra disponible publicamente en la darkweb. Cabe destacar que, aunque no se ha encontrado algún vínculo o relación con otras familias de Ransomware, se ha detectado similitud con Phobos, RansomHouse y Hive. Las victimas a las cuales se dirige este grupo se encuentran en Estados Unidos y Brasil, las industrias a las cuales el grupo ha estado dirigido son finanzas, fabricación, tecnología de la información y atención sanitaria.

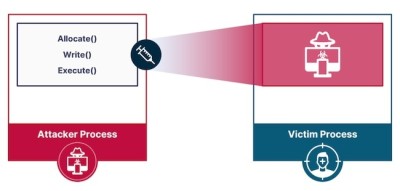

¿Cómo funciona?

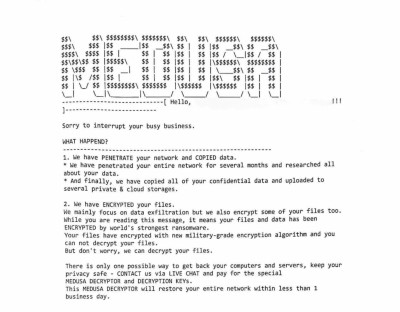

Las cargas del ransomware utilizan AES256 para cifrar las extensiones de archivos de manera rápida y estándar. Una vez cifrado los archivos se les agregara la extensión .8base, en algunas ocasiones se agrega el ID de la víctima y el correo del atacante.

El ransomware hace modificaciones a las reglas del firewall local:

• netsh advfirewall set currentprofile state off – Permite al atacante evader las capacidades del firewall Avanzado de Windows Defender.

• vssadmin.exe delete shadows /all /quiet wmic shadowcopy delete – Este comando elimina lsa instancias de volumen (VSS).

• bcdedit /set {default} bootstatuspolicy ignoreallfailures - BCDEDIT.EXE se utiliza para modificar la política de inicio del host infectado, deshabilitando el modo de recuperación

Se escribira una copia de carga útil del rescate en:

%AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\

Recomendaciones:

1. Usar Software antimalware o herramientas de seguridad capaz de detectar y bloquear variantes de ransomware.

2. Supervisar el tráfico de la red

3. Implementar planes solidos de respaldos y recuperación de los datos en dado caso de un ataque.

Indicadores de compromiso:

• IOC Type IOC

• URL hxxp[:]//dexblog45[.]xyz/statweb255/

• URL hxxp[:]//sentrex219[.]xyz/777/mtx5sfN.exe

• URL hxxp[:]//sentrex219[.]xyz/777/skx2auB.exe

• IP 45.131.66[.]120

• IP 45.89.125[.]136

• FileName 8A26.exe

• FileName 8B7F.exe

• Hash 9769C181ECEF69544BBB2F974B8C0E10

• Hash 5D0F447F4CCC89D7D79C0565372195240CDFA25F

• Hash E142F4E8EB3FB4323FB377138F53DB66E3E6EC9E82930F4B23DD91A5F7BD45D0

• Indicator Type Context

• 518544e56e8ccee401ffa1b0a01a10ce23e49ec21ec441c6c7c3951b01c1b19c SHA256

• 8Base Ransomware

• (Phobos variant)

• 5BA74A5693F4810A8EB9B9EEB1D69D943CF5BBC46F319A32802C23C7654194B0 SHA256

• 8Base ransom note

• (RansomHouse variant) 20110FF550A2290C5992A5BB6BB44056 MD5 8Base ransom note

• (RansomHouse variant)

• 3D2B088A397E9C7E9AD130E178F885FEEBD9688B SHA-1 8Base ransom note

• (RansomHouse variant)

• e142f4e8eb3fb4323fb377138f53db66e3e6ec9e82930f4b23dd91a5f7bd45d0 SHA256

• 8Base ransomware

• (Phobos variant)

• 5d0f447f4ccc89d7d79c0565372195240cdfa25f SHA-1 8Base ransomware

• (Phobos variant)

• 9769c181ecef69544bbb2f974b8c0e10 MD5 8Base ransomware

• C6BD5B8E14551EB899BBE4DECB6942581D28B2A42B159146BBC28316E6E14A64 SHA256

• 518544E56E8CCEE401FFA1B0A01A10CE23E49EC21EC441C6C7C3951B01C1B19C SHA256

• AFDDEC37CDC1D196A1136E2252E925C0DCFE587963069D78775E0F174AE9CFE3 SHA256

• wlaexfpxrs[.]org

• admhexlogs25[.]xyz

• admlogs25[.]xyz

• admlog2[.]xyz

• dnm777[.]xyz

• serverlogs37[.]xyz

• 9f1a.exe File

• d6ff.exe File

• 3c1e.exe File

• dexblog[.]xyz

• blogstat355[.]xyz

• blogstatserv25[.]xyz

Referencias

https://www.sentinelone.com/anthology/8base