Nuevo backdoor .NET propagado por grupo Turla

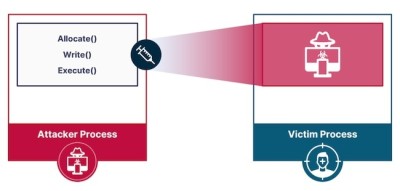

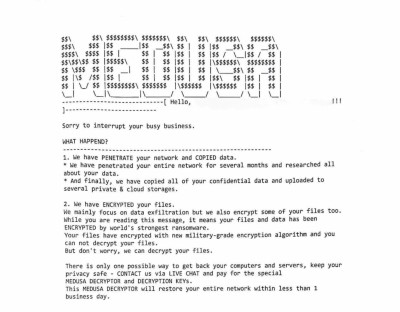

La última versión del backdoor Kazuar podría ser más sofisticada de lo que se imaginaba anteriormente. El backdoor Kazuar fue utilizado por el grupo de hackers ruso Turla para atacar el sector de defensa ucraniano en julio de 2023. Investigadores encontraron características no documentadas previamente en la última variante de Kazuar, una puerta trasera .NET que Turla utiliza como carga útil de segunda etapa, entregada junto con otras herramientas.

- Anti detección.

- Anti análisis.

- Creación inteligente de perfiles en el sistema.

- Amplio foco en equipos Cloud.

¿Qué es la puerta trasera de Kazuar?

Kazuar es una puerta trasera .NET desarrollada y mantenida por el grupo de hackers ruso Turla. Fue descubierto por primera vez en 2017 por la Unidad 42.

Desde su descubrimiento, Kazuar ha sido observado en la naturaleza solo un puñado de veces, principalmente contra organizaciones del sector gubernamental y militar europeo.

¿Quiénes son Turla?

Turla, también conocido como Pensive Ursa, Uroboros, Venomous Bear, Waterbug o UNC4210, es un grupo de amenazas persistentes avanzadas (APT) altamente sofisticado con base en Rusia que opera desde al menos 2004 con motivaciones de espionaje y recopilación de inteligencia.

El grupo está vinculado al Servicio Federal de Seguridad de Rusia (FSB).

Turla tiene una larga trayectoria en la realización de campañas de ciberespionaje contra diversas víctimas, abarcando múltiples sectores como el de alta tecnología, el farmacéutico, el gubernamental y el minorista.

El grupo es conocido por utilizar técnicas y malware sofisticados, que incluyen puertas traseras personalizadas, rootkits y registradores de pulsaciones de teclas. Turla también es conocida por su capacidad para mantener el acceso a largo plazo a las redes de las víctimas, a menudo durante años.

Indicadores de compromiso:

Kazuar SHA256

91dc8593ee573f3a07e9356e65e06aed58d8e74258313e3414a7de278b3b5233

Command and Control Servers

hxxps://www.pierreagencement[.]fr/wp-content/languages/index.php

hxxps://sansaispa[.]com/wp-includes/images/gallery/

hxxps://octoberoctopus.co[.]za/wp-includes/sitemaps/web/