CLOP Ransomware

La vulnerabilidad de día cero, se descubrió el 2 de noviembre, identificada como CVE-2023-472 en el software de gestión de servicios SysAid. Es una solución integral de gestión de servicios de TI, proporcionan herramientas para la gestión de diversos servicios dentro de una organización.

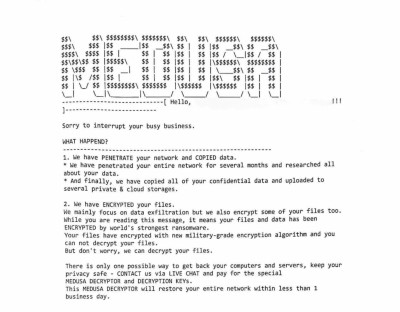

Con esta vulnerabilidad obtienen acceso a servidores corporativos para robar datos e implementar el Ransomware Clop, es conocido por explotar vulnerabilidades de día cero en software ampliamente utilizado.

Los ejemplos recientes incluyen:

MOVEit Transfer

- El ransomware Clop ha estado buscando formas de explotar un día cero ahora parcheado en la solución de transferencia de archivos administrada (MFT) MOVEit Transfer desde 2021.

- La revisión de Kroll de los registros de Microsoft Internet Information Services (IIS) de los clientes afectados encontró evidencia de actividad similar que ocurrió en múltiples entornos de clientes el año pasado (abril de 2022) y algunos casos, ya en julio de 2021. La actividad maliciosa automatizada aumentó a una escala mucho mayor a partir del 15 de mayo de 2023, justo antes de que comenzara la explotación masiva del error de día cero el 27 de mayo.

GoAnywhere MFT

- La falla de seguridad, ahora rastreada como CVE-2023-0669, permite a los atacantes obtener la ejecución remota de código en instancias de GoAnywhere MFT sin parches con su consola administrativa expuesta al acceso a Internet. La pandilla se negó a proporcionar pruebas o compartir detalles adicionales sobre sus afirmaciones cuando BleepingComputer les preguntó cuándo comenzaron los ataques, si ya habían comenzado a extorsionar a sus víctimas y qué rescates estaban pidiendo.

Accellion FTA

- Los actores de amenazas asociados con grupos de hackers con motivación financiera combinaron múltiples vulnerabilidades de día cero y un nuevo shell web para violar hasta 100 empresas que utilizan el dispositivo de transferencia de archivos heredado de Accellion y robar archivos confidenciales. Los ataques ocurrieron a mediados de diciembre de 2020 e involucraron a la banda de ransomware Clop y al grupo de amenazas.

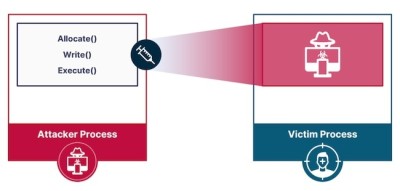

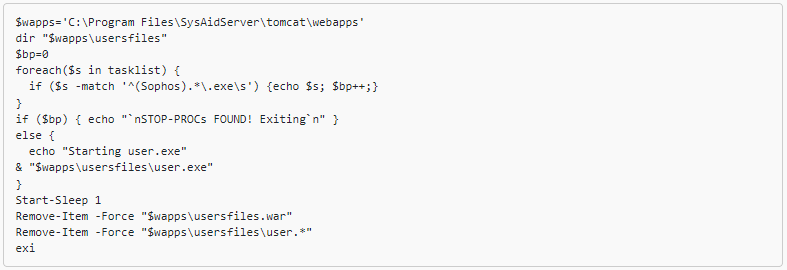

Se aprovechó la falla de día cero para cargar en la raíz web del servicio web SysAid Tomcat un archivo WAR (recurso de aplicación web) que contiene un webshell. Esto les permitió ejecutar scripts de PowerShell y cargar el malware GraceWire.

Despues de extraer los datos, se usaron scripts de PowerShell para intentar borrar sus huellas, los cuales eliminaba los registros de actividad. Microsoft también noto que Lace Tempest implementó scripts adicionales que buscaban un oyente Cobalt Strike en hosts comprometidos.

Recomendaciones

Si es cliente de SysAid y utiliza un servidor SysAid On-Prem, le recomendamos que realice las siguientes acciones:

- Asegúrese de que sus sistemas SysAid estén actualizados a la versión 23.3.36, que incluye los parches para la vulnerabilidad identificada.

- Realice una evaluación exhaustiva del compromiso de su servidor SysAid para buscar los indicadores mencionados.

- Revise las credenciales u otra información que hubiera estado disponible para alguien con acceso total a su servidor SysAid y verifique los registros de actividad relevantes para detectar comportamientos sospechosos.

Se aprovechó la falla de día cero para cargar en la raíz web del servicio web SysAid Tomcat un archivo WAR (recurso de aplicación web) que contiene un webshell. Esto les permitió ejecutar scripts de PowerShell y cargar el malware GraceWire.

Indicadores de compromiso

| IPv4 | 81.19.138.52 |

| IPv4 | 45.182.189.100 |

| IPv4 | 45.155.37.105 |

| IPv4 | 179.60.150.34 |

| FileHash-SHA256 | b5acf14cdac40be590318dee95425d0746e85b1b7b1cbd14da66f21f2522bf4d |

| CVE | CVE-2023-4966 |

| CVE | CVE-2023-47246 |

Rutas de archivos

| C:\Program Files\SysAidServer\tomcat\webapps\usersfiles\user.exe | GraceWire |

| C:\Program Files\SysAidServer\tomcat\webapps\usersfiles.war | Archive of WebShells and tools used by the attacker |

| C:\Program Files\SysAidServer\tomcat\webapps\leave | Used as a flag for the attacker scripts during execution |

Referencias

https://www.securityweek.com/sysaid-zero-day-vulnerability-exploited-by-ransomware-group/

https://www.bleepingcomputer.com/news/security/microsoft-sysaid-zero-day-flaw-exploited-in-clop-ransomware-attacks/

https://www.bleepingcomputer.com/news/security/clop-ransomware-claims-it-breached-130-orgs-using-goanywhere-zero-day/

https://www.bleepingcomputer.com/news/security/global-accellion-data-breaches-linked-to-clop-ransomware-gang/

https://www.sysaid.com/blog/service-desk/on-premise-software-security-vulnerability-notification