Grupo Lace Tempest apunta a vulnerabilidad de día cero SysAid

Microsoft ha revelado una nueva campaña de amenazas que explota una vulnerabilidad de día cero en el popular software de asistencia técnica de TI SysAid.

En una publicación ayer, la cuenta de Microsoft Threat Intelligence dijo que el grupo es el mismo responsable de la campaña de extorsión y robo de datos de MOVEit: un actor de amenazas conocido como Lace Tempest (también conocido como DEV-0950, FIN11 y TA505).

"Microsoft notificó a SysAid sobre el problema (CVE-2023-47246), que solucionaron de inmediato", continuó la publicación.

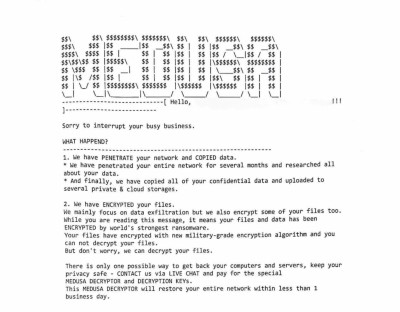

"Las organizaciones que utilizan SysAid deben aplicar el parche y buscar cualquier signo de explotación antes de aplicar el parche, ya que Lace Tempest probablemente utilizará su acceso para exfiltrar datos e implementar el ransomware Clop".

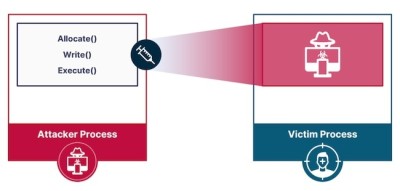

Microsoft explicó que después de explotar la vulnerabilidad, los actores de amenazas emitirán comandos a través de SysAid para entregar un cargador de malware Gracewire a los sistemas víctimas.

"Esto suele ir seguido de actividades realizadas por humanos, incluido el movimiento lateral, el robo de datos y la implementación de ransomware", añadió . La firma instó a los clientes a actualizar inmediatamente a la versión 23.3.36, realizar una evaluación exhaustiva para verificar los indicadores de compromiso (IoC), verificar los registros relevantes y revisar cualquier credencial u otra información que pueda haber estado expuesta a los actores de amenazas.

“Dado que esto afecta las implementaciones locales, llevará mucho tiempo remediarlo de manera efectiva. A diferencia de las implementaciones basadas en la nube, solucionar esto requerirá acciones individuales en una gran cantidad de organizaciones”, argumentó John Gallagher, vicepresidente de Viakoo Labs en Viakoo . “Si bien esto no será tan generalizado en la vulnerabilidad MOVEit, está claro que el actor de amenazas detrás de ella continúa desarrollando e implementando nuevas amenazas de ransomware. Las organizaciones deberían utilizar esto como una advertencia para contar con procesos efectivos de evaluación y remediación de amenazas, especialmente para activos que no son de TI, como dispositivos y aplicaciones de IoT”

Indicadores de compromiso.

- b5acf14cdac40be590318dee95425d0746e85b1b7b1cbd14da66f21f2522bf4d

- 179.60.150.34

- 45.155.37.105

- 45.182.189.100

- 81.19.138.52

Referencias.

https://www.infosecurity-magazine.com/news/moveit-gang-targets-sysaid-zeroday/