Ransomware PLAY as a service (RaaS)

La cepa de ransomware conocida como Play ahora se ofrece a otros actores de amenazas "como un servicio", según reveló nueva evidencia descubierta por Adlumin.

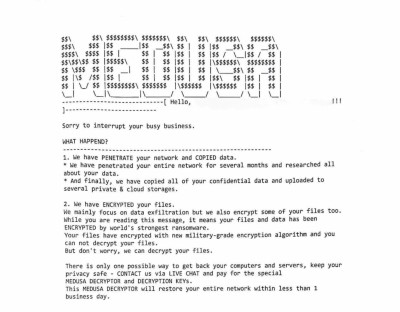

"La inusual falta de variaciones incluso pequeñas entre los ataques sugiere que están siendo llevados a cabo por afiliados que han comprado el ransomware como servicio (RaaS) y están siguiendo paso a paso las instrucciones de los manuales entregados con él"

Los hallazgos se basan en varios ataques de ransomware Play rastreados por Adlumin que abarcan diferentes sectores que incorporaron tácticas casi idénticas y en la misma secuencia.

Esto incluye el uso de la carpeta de música pública (C:\...\public\music) para ocultar el archivo malicioso, la misma contraseña para crear cuentas con altos privilegios y ambos ataques y los mismos comandos.

Play , también llamado Balloonfly y PlayCrypt, salió a la luz por primera vez en junio de 2022, aprovechando las fallas de seguridad en Microsoft Exchange Server (es decir, ProxyNotShell y OWASSRF ) para infiltrarse en redes, instalar herramientas de administración remota como AnyDesk y, en última instancia, ejecutar el ransomware.

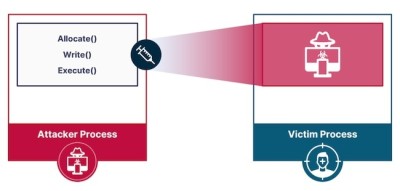

Además de utilizar herramientas personalizadas de recopilación de datos como Grixba para la doble extorsión, un aspecto notable que diferencia a Play de otros grupos de ransomware fue el hecho de que los operadores encargados de desarrollar el malware también llevaron a cabo los ataques.

Por lo tanto, el nuevo desarrollo marca un cambio y completa su transformación en una operación RaaS, convirtiéndola en una opción lucrativa para los ciberdelincuentes.

"Y dado que hoy en día probablemente haya más script kiddies que "hackers reales", las empresas y las autoridades deberían tomar nota y prepararse para una creciente ola de incidentes".