The Pyramid of Pain como herramienta para Threat Hunting

Con el aumento constante de las ciberamenazas, las organizaciones deben estar preparadas para detectar y responder rápidamente ante los ataques. El "Threat Hunting" es una práctica que implica la búsqueda proactiva de amenazas en las redes y sistemas de una organización. Para lograr una detección efectiva, los "Threat Hunters" necesitan utilizar herramientas y técnicas adecuadas. Una de estas herramientas es la "Pyramid of Pain" o Pirámide del Dolor.

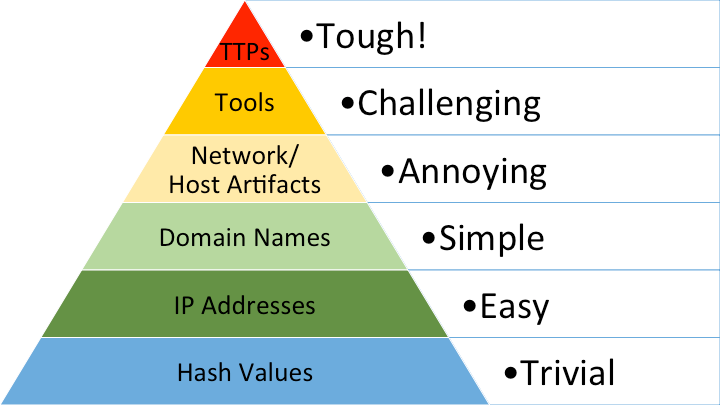

¿Qué es la "Pyramid of Pain"?

La "Pyramid of Pain" es una metodología que ayuda a los "Threat Hunters" a priorizar las tácticas, técnicas y procedimientos (TTP) utilizados por los atacantes. La pirámide se divide en cinco niveles, desde el nivel más bajo de información hasta el nivel más alto de acción.

Los niveles son los siguientes:

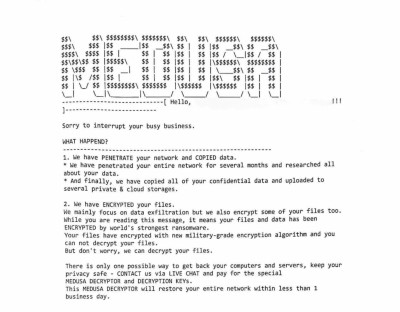

- Indicadores de compromiso (IOC): Los IOC son eventos específicos que pueden indicar que un sistema ha sido comprometido. Estos eventos incluyen direcciones IP, nombres de dominio y hashes de archivos maliciosos.

- Artefactos de la herramienta: Los artefactos son huellas dejadas por las herramientas de los atacantes en el sistema comprometido. Estos artefactos incluyen archivos de configuración, archivos de registro y archivos temporales.

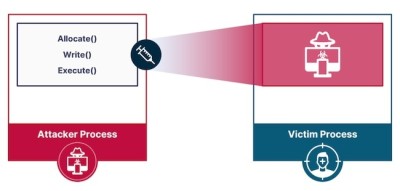

- Tácticas, técnicas y procedimientos (TTP): Los TTP son las técnicas utilizadas por los atacantes para lograr sus objetivos. Estos TTP incluyen el uso de exploits, malware y phishing.

- Infraestructura de comando y control (C2): La infraestructura de C2 es utilizada por los atacantes para controlar los sistemas comprometidos. Esta infraestructura incluye direcciones IP, nombres de dominio y servidores de comando y control.

- Objetivos finales: El objetivo final de los atacantes, que puede incluir la obtención de datos sensibles o la interrupción de los servicios.

¿Cómo se utiliza en el Threat Hunting?

Los "Threat Hunters" utilizan la "Pyramid of Pain" para identificar los TTP utilizados por los atacantes y, a partir de ahí, rastrear la actividad de los atacantes a través de los diferentes niveles de la pirámide. Al enfocarse en los TTP más efectivos, los "Threat Hunters" pueden priorizar su búsqueda de amenazas y mejorar su eficacia en la detección de intrusiones. Es una herramienta valiosa que busca mejorar su capacidad de detección y respuesta a amenazas cibernéticas. Al priorizar los TTP utilizados por los atacantes, los "Threat Hunters" pueden mejorar su eficacia en la identificación de amenazas y mitigación de riesgos en sus redes y sistemas.

The Pyramid of Pain (sans.org)