Un nuevo enfoque para Lockbit

Ransomware LockBit 3.0

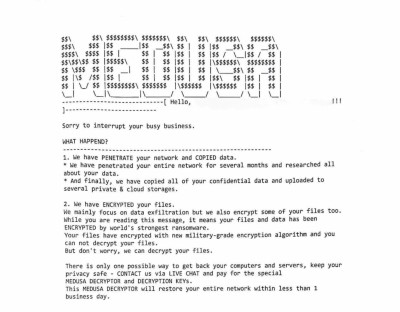

El ransomware LockBit es un tipo de software malicioso que tiene como objetivo bloquear el acceso de los usuarios a los sistemas informáticos y exigir el pago de un rescate para restablecerlo. Este malware busca automáticamente objetivos valiosos, se propaga y cifra todos los sistemas informáticos accesibles en una red. Se utiliza para lanzar ataques selectivos contra empresas y otras organizaciones. Este malware se centra más en las empresas gubernamentales que en los particulares. Los primeros ataques con LockBit comenzaron en septiembre de 2019 y se ha convertido en una amenaza única en el ámbito de estas herramientas de extorsión.

LockBit funciona como “Ransomware como Servicio (RaaS)". Las partes interesadas dejan un depósito para usar los ataques personalizados que se contratan y obtienen beneficios en un marco de afiliados. Los pagos del rescate se dividen entre el equipo de desarrolladores de LockBit y los atacantes afiliados, que reciben hasta el 75% de los fondos del rescate.

LockBit impacta en el Área Medica

Managed Care of North America (MCNA) Dental ha publicado una notificación de violación de datos en su sitio web, informando a casi 9 millones de pacientes que sus datos personales se vieron comprometidos. MCNA Dental es uno de los mayores proveedores de seguros de salud bucal y atención dental patrocinados por el gobierno (Medicaid y CHIP) en los EE. UU.

En un aviso, MCNA dice que se dio cuenta del acceso no autorizado a sus sistemas informáticos el 6 de marzo de 2023, con una investigación que reveló que los ciber atacantes obtuvieron acceso por primera vez a la red de MCNA el 26 de febrero de 2023.

¿Qué puedo hacer como organización para prevenir esta campaña de LockBit?

Mantener actualizados los sistemas operativos y el software de seguridad: Es importante que mantengan actualizados sus sistemas operativos y software de seguridad para protegerse contra vulnerabilidades conocidas que puedan ser explotadas por el ransomware.

Realizar copias de seguridad regulares de los datos importantes: Debe realizar copias de seguridad regulares de los datos importantes y almacenarlas en un lugar seguro y fuera de línea. Esto les permitirá recuperar los datos en caso de que sean encriptados por el ransomware.

Educar a los empleados sobre cómo detectar y evitar el phishing y otros ataques de malware: Los empleados deben ser educados sobre cómo detectar y evitar el phishing y otros ataques de malware. Esto incluye no abrir correos electrónicos.

Indicadores de compromiso (IOC)

IOC Hashes

c2bc344f6dde0573ea9acdfb6698bf4c

d6ae7dc2462c8c35c4a074b0a62f07cfef873c77

a736269f5f3a9f2e11dd776e352e1801bc28bb69

9e47876784b8ef761e0062db

71c3b2f765b04d0b7ea0328f6ce0c4e2

bf8ecb6519f16a4838ceb0a49097bcc3ef30f3c4

ea6d4dedd8c85e4a6bb60408a0dc1d56def1f4ad

4f069c730dc5431b1c23da37

4d388f95a81f810195f6a8dfe86be755

cb6fdb25a15b7797890fadc2b823984f93da5368

cc3d006c2b963b6b34a90886f758b7b1c3575f26

3977a72f7c0d1922b7feab92

87308ec0a44e79100db9dbec588260ec

939ff7e5eeaccb0c2f4ee080a8e403e532b6317a

03b8472df4beb797f7674c5bc30c5ab74e8e8897

29d644eb3e6841b0f488ea95

4655a7ac60ed48df9b57648db2f567ef

02ea524429ba2aefac63fed27e924ab3659f8c00

a0db5cff42d0ee0de4d31cff5656ed1acaa6b0afab

07d19f9f296d2f72595a56

23a30838502f5fadc97e81f5000c4190

9c1142122370c9b28b13aa147c6e126b3be50845

ae993930cb5d97caa5a95b714bb04ac817bcacbb

f8f7655ec43e8d54074e0bd7