Aumento de actividad de TrueBot

.png)

En el último mes se ha observado un aumento importante de la actividad de TrueBot, se ha revelado por una cantidad importante de fuentes de investigación.

TrueBot es un botnet troyano de descarga que utiliza servidores de C&C para recopilar información sobre sistemas comprometidos y utiliza ese sistema comprometido como punto de partida para nuevos ataques.

TrueBot está vinculado a un grupo conocido como Silence que se cree que comparte superposiciones con el notorio actor ruso de ciberdelincuencia conocido como Evil Corp. Las infecciones recientes de TrueBot han aprovechado una falla crítica en el auditor de Netwrix (CVE-2022-31199, puntaje CVSS: 9.8), así como también Raspberry Robin como vectores de entrega.

Cisco Talos señala que Truebot ha infectado más de 1000 hosts, muchos de ellos escritorios a los que no se puede acceder a través de la web pública, principalmente en México, Brasil y Pakistán.

Los ciber atacantes se dirigen a los servidores de Windows y expusieron los servicios SMB, RDP y WinRM en la Internet pública.

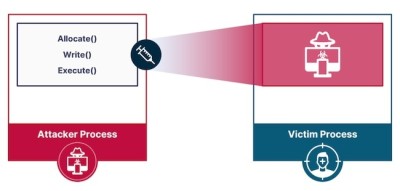

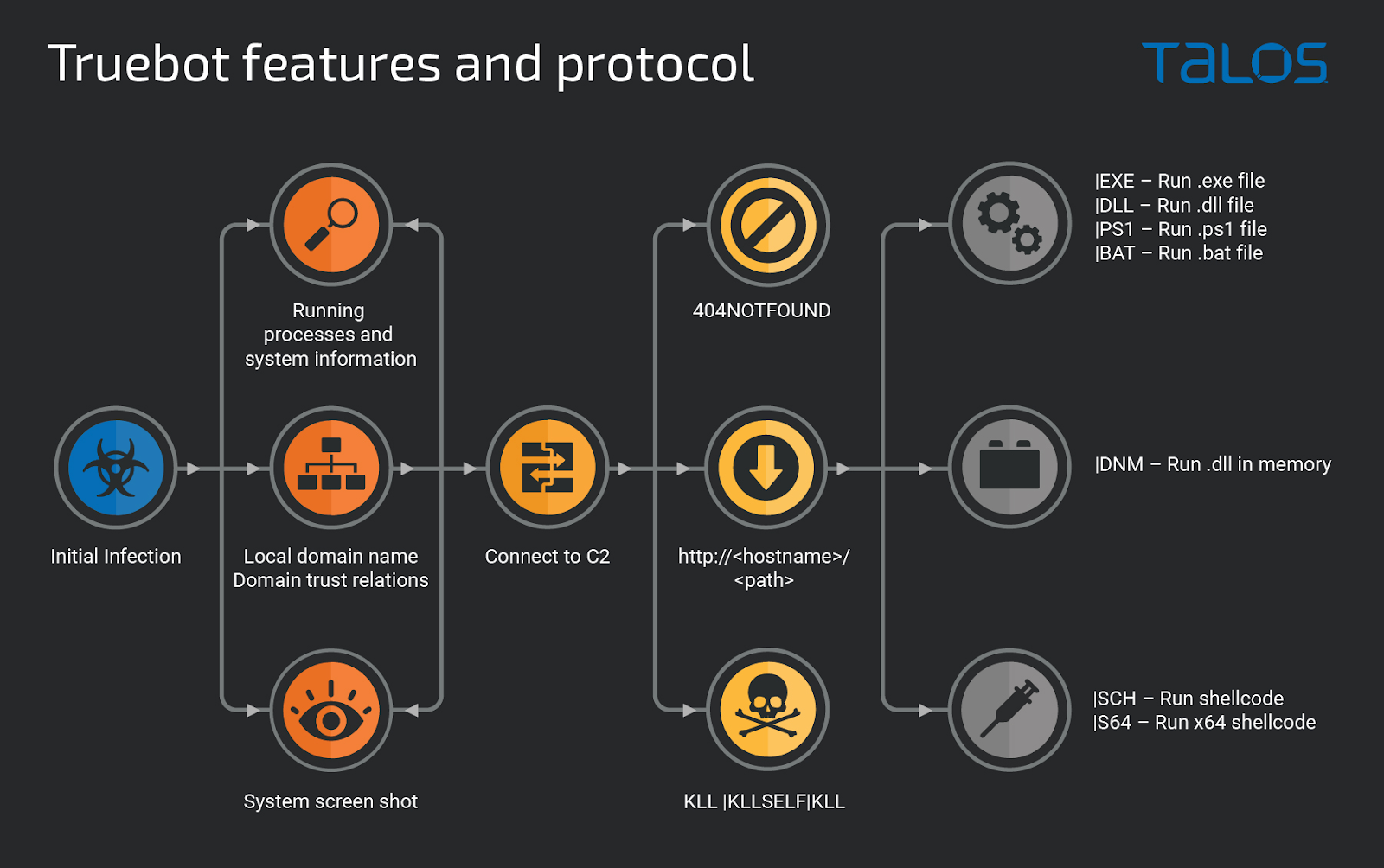

Truebot es un módulo de primera etapa que puede recopilar información básica y tomar capturas de pantalla. También extrae información de relaciones de confianza de Active Directory que ayuda al actor de amenazas a planificar la actividad posterior a la infección.

El servidor de comando y control (C2) puede indicar a Truebot que cargue shellcode o archivos DLL en la memoria, ejecute módulos adicionales, se desinstale o descargue archivos DLL, EXE, BAT y PS1.

La cadena de ataque documentada por VMware, por otro lado, comienza con una descarga automática de un ejecutable llamado "update.exe" de Google Chrome, lo que sugiere que los usuarios son atraídos a descargar el malware con el pretexto de una actualización de software.

El ejecutable, por su parte, se conecta a un dominio de comando y control (C2) y extrae información confidencial del host. También es capaz de enumerar procesos y sistemas.

IOC:

dremmfyttrred.com Jun 5, 2023, 7:54:02 AM

94.142.138.61 Jun 5, 2023, 7:54:02 AM

45.182.189.103 Jun 5, 2023, 7:54:02 AM

fe746402c74ac329231ae1b5dffa8229b509f4c15a0f5085617f14f0c 1579040 Jun 5, 2023, 7:54:02 AM

e8c342845a02608ecd1cca8ad409895bf530f6c2830b8af8b70a3d9 0e8b8d3da Jun 5, 2023, 7:54:02 AM

3c89b9fe4d7b67d51cec452b7d15cd1be724fa50 Jun 5, 2023, 7:54:02 AM

cdba7cffcd74d85e0266d4b391e11bdd4059c1e9 Jun 5, 2023, 7:54:02 AM

00082fbb-a419-43f4-bd80-e3631ebbf4c8 Jun 5, 2023, 7:54:02 AM

adsmarketart.com Jun 5, 2023, 7:54:02 AM

advancedanalysis.be Jun 5, 2023, 7:54:02 AM

amazingdonutco.com Jun 5, 2023, 7:54:02 AM

cofeedback.com Jun 5, 2023, 7:54:02 AM

consultane.com Jun 5, 2023, 7:54:02 AM

currentteach.com Jun 5, 2023, 7:54:02 AM

cutyoutube.com Jun 5, 2023, 7:54:02 AM

firsino.com Jun 5, 2023, 7:54:02 AM

mwebsoft.com Jun 5, 2023, 7:54:02 AM

newschools.info Jun 5, 2023, 7:54:02 AM

onlinemoula.com Jun 5, 2023, 7:54:02 AM

potasip.com Jun 5, 2023, 7:54:02 AM

rostraffic.com Jun 5, 2023, 7:54:02 AM

traffichi.com Jun 5, 2023, 7:54:02 AM

websitelistbuilder.com Jun 5, 2023, 7:54:02 AM

investimentosefinancas.com Jun 5, 2023, 7:54:02 AM

http://paiolets.com/install.exe Jun 5, 2023, 7:54:02 AM

https://szn.services/1.exe Jun 5, 2023, 7:54:02 AM

https://utenti.info/1.exe Jun 5, 2023, 7:54:02 AM

29c4fb6ecf53ad7cb94e444fd4a07e64 Jun 5, 2023, 7:54:02 AM

31a57376158d926ae4cfa0574143d7ee Jun 5, 2023, 7:54:02 AM

36a7b60a032135b01865f0d2a787de6ad9c7fe27 Jun 5, 2023, 7:54:02 AM

db908077689613c483bcdf037f211d0e3369ff12 Jun 5, 2023, 7:54:02 AM

83710bbb9d8d1cf68b425f52f2fb29d5ebbbd05952b60fb3f09e609df cf1976c Jun 5, 2023, 7:54:02 AM

cf744b04076cd5ee456c956d95235b68c2ec3e2f221329c45eac96f9 7974720a Jun 5, 2023, 7:54:02 AM

0ed2ca539a01cdb86c88a9a1604b2005 Jun 5, 2023, 7:54:02 AM

198b2443827f771f216cd8463c25c5d8 Jun 5, 2023, 7:54:02 AM

1f173d9ebde91749e1e4941d32d0d805 Jun 5, 2023, 7:54:02 AM

2143d279be8d1bb4110b7ebe8dc3afbc Jun 5, 2023, 7:54:02 AM

277b2d2d757ecc3b4f8fc71c04ecc3a9 Jun 5, 2023, 7:54:02 AM

2b3efa7882c674f4ae57dea991ff5014 Jun 5, 2023, 7:54:02 AM

38f7f5c3cea9ee30ed73baa32e4c9576 Jun 5, 2023, 7:54:02 AM

442405067736532ea813d97fb1e232fd Jun 5, 2023, 7:54:02 AM

523549ffdcb9b321a921707646508653 Jun 5, 2023, 7:54:02 AM

572fea5f025df78f2d316216fbeee52e Jun 5, 2023, 7:54:02 AM

651fc8ca5caef3d849cdb259f5e7268f Jun 5, 2023, 7:54:02 AM

66ff12150723ee822a884080a02a5346 Jun 5, 2023, 7:54:02 AM

691a613aaffbac9b1f01b65710782af2 Jun 5, 2023, 7:54:02 AM

6b20ef8fb494cc6e455220356de298d0 Jun 5, 2023, 7:54:02 AM

6d000056522c9f92b027e0c443667485 Jun 5, 2023, 7:54:02 AM

71e8eff0ac18fa2eabb6a878254bd447 Jun 5, 2023, 7:54:02 AM

7335bf676e4ce8cdd331e89352b8ef4a Jun 5, 2023, 7:54:02 AM

82fa11819027cf419635499fdaa4f613 Jun 5, 2023, 7:54:02 AM

9b0af1d42eb9d1e7033a958d5a0870c8 Jun 5, 2023, 7:54:02 AM

a445cda34b21a4926a5ace7acc610df2 Jun 5, 2023, 7:54:02 AM

b33753fae7bd1e68e0b1cc712b5fb867 Jun 5, 2023, 7:54:02 AM

c3636eeffb747759dc3a824d87a9fc73 Jun 5, 2023, 7:54:02 AM

ecb00e9a61f99a7d4c90723294986bbc Jun 5, 2023, 7:54:02 AM

edbf07eaca4fff5f2d3f045567a9dc6f Jun 5, 2023, 7:54:02 AM

f67ea8e471e827e4b7b65b65647d1d46 Jun 5, 2023, 7:54:02 AM

fb95561e8ed7289d015e945ad470e6db Jun 5, 2023, 7:54:02 AM

02f2049a2b9471736d6bf3bc8a5ff3ecfb173266 Jun 5, 2023, 7:54:02 AM

Referencias

https://www.bleepingcomputer.com/news/security/clop-ransomware-uses-truebot-malware-for-access-to-networks/

https://thehackernews.com/2023/06/alarming-surge-in-truebot-activity.html

https://otx.alienvault.com/pulse/62a61fe5acce601d9126eb78