Mallox Ransomware Group renueva variantes de malware y tácticas de evasión.

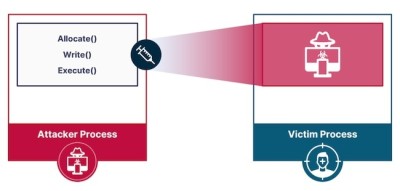

Mallox, también conocido como TargetCompany, Fargo y Tohnichi, está mejorando sus capacidades en ataques dirigidos contra organizaciones con servidores SQL vulnerables. Los investigadores de TrendMicro descubrieron que el actor de amenazas combinó su ransomware personalizado con Remcos RAT y el ofuscador BatCloak. Identificaron la actividad al investigar conexiones de red sospechosas relacionadas con PowerShell, lo que llevó al descubrimiento de una nueva variante de Mallox. Esta variante pertenece a la segunda versión de la familia de ransomware y se caracteriza por una conexión a un servidor de comando y control (C2) con una página de inicio '/ap.php'. Los intentos de acceso inicial fueron bloqueados por la seguridad existente, por lo que los atacantes utilizaron una versión envuelta en FUD (totalmente indetectable) de sus archivos binarios para continuar el ataque. Mallox explota regularmente dos vulnerabilidades de ejecución remota de código (RCE) en SQL, CVE-2020-0618 y CVE-2019-1068, y utilizó Metasploit para cargar el ransomware Mallox envuelto en el empaquetador FUD. Los investigadores advierten que Mallox es efectivo para eludir las soluciones de seguridad actuales y establecidas, especialmente en características clave que dejan a las tecnologías casi ciegas hasta que se documenta una víctima.

¿Cómo funciona el ransomware Mallox?

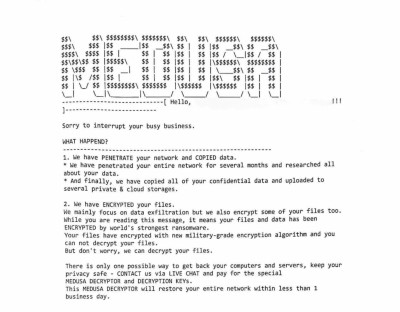

Las cargas útiles (payloads) de Mallox suelen ser archivos .NET, .EXE o .DLL que se pueden propagar a través de varios métodos, incluidos servidores MS-SQL expuestos y correos electrónicos de phishing o spam. Utiliza una combinación de AES-128 y ChaCha20 para el cifrado y finaliza una lista de procesos y servicios sin intentar ocultar su actividad maliciosa. El malware se puede propagar a través de múltiples métodos. Muchas campañas de Mallox, especialmente en las primeras, se dirigen a servidores MS-SQL expuestos a través de ataques de diccionario o de fuerza bruta.

Campañas adicionales han utilizado correos electrónicos de phishing o spam con enlaces a cargas maliciosas contenidas en su interior. La mayoría de las variaciones de Mallox utilizan una combinación de AES-128 y ChaCha20 para lograr el cifrado de archivos de manera eficiente.Cuando se inicia, Mallox intenta descubrir y finalizar una gran lista de procesos y servicios

codificados por nombre. Todo esto se hace sin intentar ocultar la actividad maliciosa, haciéndolo visible para el usuario de los dispositivos de la víctima. Las cargas útiles de Mallox contienen listas codificadas de procesos y rutas que se excluyen del proceso de encriptación.

¿Cómo detectarlo?

Para detectar a Mallox, es importante adoptar un enfoque de varias capas, que incluye los

siguientes pasos:

• Use software antimalware u otras herramientas de seguridad capaces de detectar y bloquear variantes conocidas de ransomware.

• Supervise el tráfico de red y busque indicadores de compromiso, como patrones de tráfico de red inusuales.

• Realice auditorías y evaluaciones de seguridad periódicas para identificar las vulnerabilidades de la red y del sistema y garantizar que todos los controles de seguridad estén implementados y funcionen correctamente.

• Educar y capacitar a los empleados sobre las mejores prácticas de seguridad cibernética, incluida la identificación y el informe de correos electrónicos sospechosos u otras amenazas.

• Implemente un plan sólido de respaldo y recuperación para garantizar que la organización tenga una copia de sus datos y pueda restaurarlos en caso de un ataque.

Cómo mitigar el ransomware Mallox

Hay varios pasos que las organizaciones pueden tomar para mitigar el riesgo de ataques de

ransomware Mallox:

• Educar a los empleados

• Implemente contraseñas seguras

• Habilite la autenticación multifactor

• Actualizar y aplicar parches a los sistemas

• Implementar copia de seguridad y recuperación ante desastre