Ransomware BlackCat

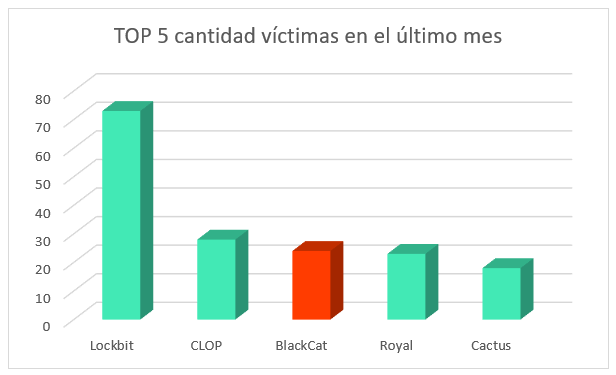

Investigadores de Microsoft han identificado una nueva variante del ransomware BlackCat, como puede

verse en el siguiente gráfico, así como en el sitio de la Dark Web de BlackCat es actualmente un grupo de

los mas activos, y es así como en el último mes se ha situado en el tercer lugar entre los grupos con más

ataques, precedido por CLOP y Lockbit en primer lugar.

El incremento se produce más de dos meses después de que IBM Security X-Force revelara los detalles de

la versión actualizada de BlackCat, llamada Sphynx, que apareció por primera vez en febrero de 2023 con

una velocidad de cifrado y sigilos mejorados, lo que apunta a los continuos esfuerzos realizados por los

actores de amenazas para refinar y reorganizar el Secuestro de datos.

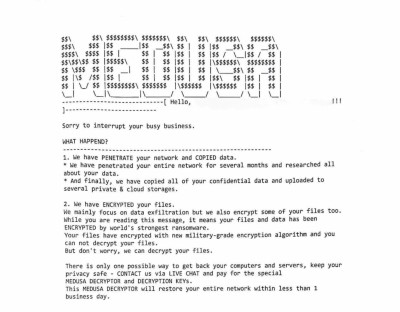

"La muestra de ransomware BlackCat contiene más que una simple funcionalidad de ransomware, pero

puede funcionar como un ‘toolkit'", señaló IBM Security X-Force a fines de mayo de 2023. "Una cadena

adicional sugiere que las herramientas se basan en herramientas de Impacket”.

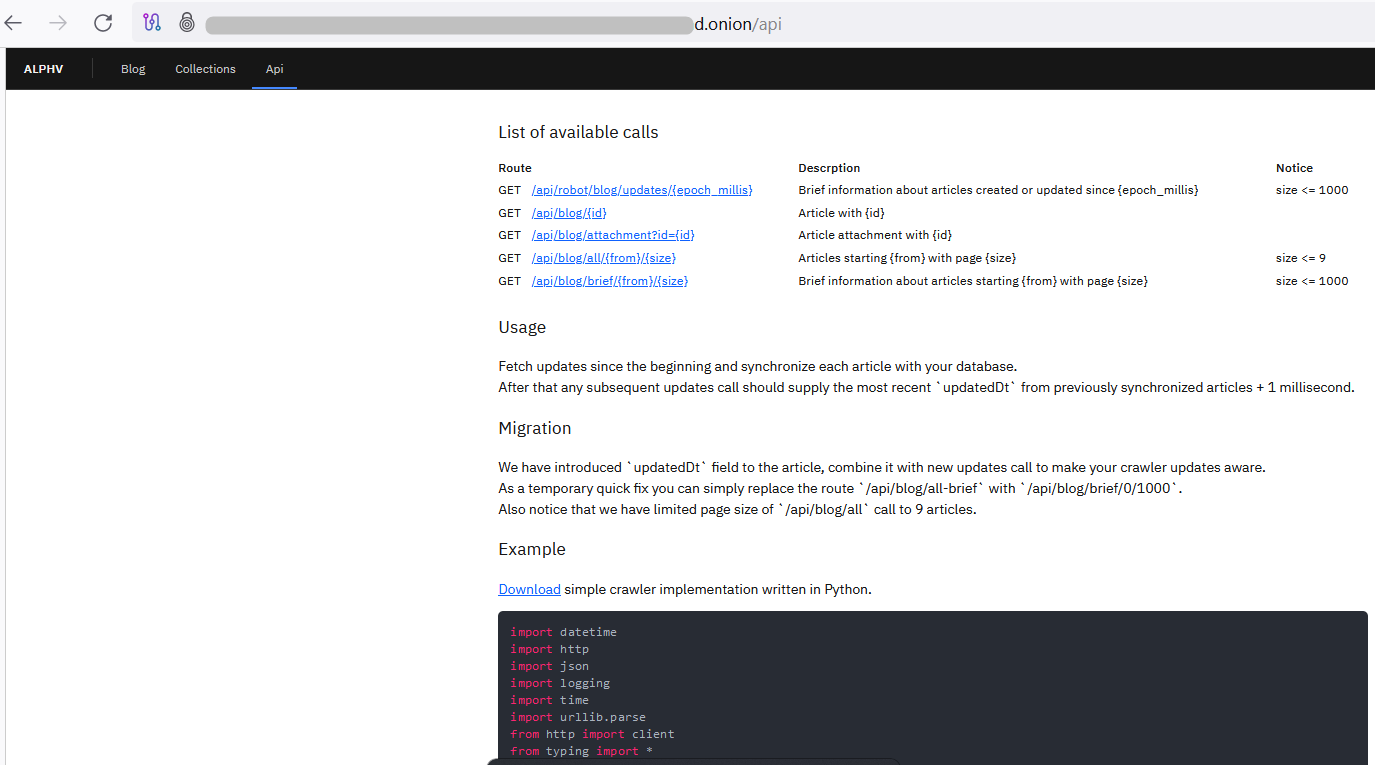

El grupo de ciberdelincuencia, que lanzó su operación en noviembre de 2021, está

marcado por una evolución constante, y recientemente lanzó una API de fuga de

datos para aumentar la visibilidad de sus ataques.

Según la Revisión de mitad del año de Rapid7 para 2023, BlackCat se ha atribuido a

212 de un total de 1500 ataques de ransomware.

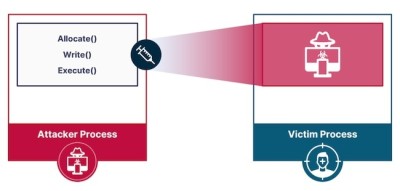

Microsoft reveló el jueves que encontró una nueva versión del ransomware

BlackCat (también conocido como ALPHV y Noberus) que incorpora herramientas

como Impacket y RemCom para facilitar el movimiento lateral y la ejecución remota de código.

Se dice que uno de los ataques montados por el grupo a principios de junio de 2023

utilizó como armas CVE-2020-1472 (Zerologon) y CVE-2023-27532, una falla

de alta gravedad en el software Veeam Backup & Replication que ha sido

explotada previamente por el Módulo FIN7, para acceso inicial.

La compañía canadiense de ciberseguridad BlackBerry dijo que marca el "primer uso observado del grupo de

un exploit para la vulnerabilidad de Veeam CVE-2023-27532”.

"Los operadores de ransomware Cuba continúan aprovechando la infraestructura de red y utilizan un

conjunto básico de TTP que han estado modificando sutilmente de una campaña a otra, a menudo

adoptando componentes fácilmente disponibles para actualizar su conjunto de herramientas cada vez que

surge la oportunidad", agregó.

El ransomware sigue siendo una importante fuente de ingresos para los actores de amenazas motivados

financieramente, y creció tanto ensofisticación como en cantidad en la primera mitad de 2023 que en todo

2022, a pesar de los esfuerzos intensificados de las fuerzas del orden para acabar con ellos.

Recomendaciones:

• Generar una regla personalizada para bloqueos de IOC’s en perfiles entrantes perimetrales.

• No abrir archivos de Microsoft Office que contengan MACROS hasta obtener confirmación del remitente y

verificar que el envío sea bajo estrictas políticas de seguridad como por ejemplo: archivo cifrado,

contraseña enviada por otro medio, contacto directo con el remitente.

• Un atacante podría utilizar diversas extensiones para enmascarar archivos maliciosos como un vídeo,

foto, o un documento como: (reporte-clientes.doc.scr).

• Las campañas de phishing se caracterizan por tener faltas de ortografía o errores en el diseño.

• Disponer de sistemas antispam para correos electrónicos, de esta manera se reducen las posibilidades

de infección a través de campañas masivas de malspam por correo electrónico.

• Escanear todos los archivos adjuntos, antes de abrirlos, con un antivirus que detecte comportamientos

para combatir los ransomwares.

Indicadores de compromiso:

- 84d33d77ea225839f0f2e473e20108e77f8a3e2a125eac844dc85116ef9792f5

- 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

- 243e1d202848ae99d8ee7a13f08316a8f0d37db93379df2fcbae7ff82754d89e

- 48e3add1881d60e0f6a036cfdb24426266f23f624a4cd57b8ea945e9ca98e6fd

- 72fd2f51f36ba6c842fdc801464a49dce28bd851589c7401f64bbc4f1a468b1a

https://thehackernews.com/2023/08/new-blackcat-ransomware-variant-adopts.html

https://portal.cci-entel.cl/Threat_Intelligence/Boletines/1690/