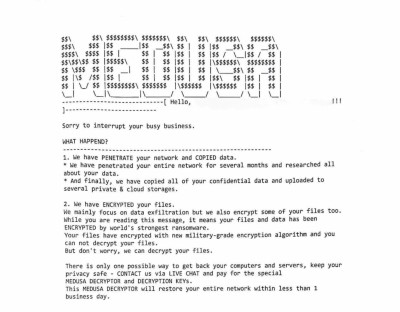

Sophisticated Phishing Campaign

Una sofisticada campaña de phishing está utilizando un señuelo de documentos de Microsoft Word para distribuir amenazas llamadas: Agent Tesla, OriginBotnet y OriginBotnet, para recopilar una amplia gama de información de las máquinas Windows comprometidas.

La investigadora Cara Lin, de Fortinet FortiGuard Labs, comenta sobre un correo electrónico de phishing que entrega el documento de Word como un archivo adjunto, presentando una imagen deliberadamente borrosa y un reCAPTCHA falso para atraer al destinatario a hacer clic en él.

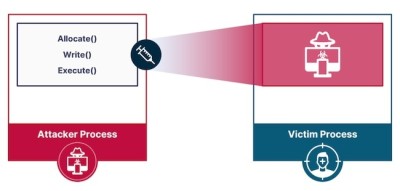

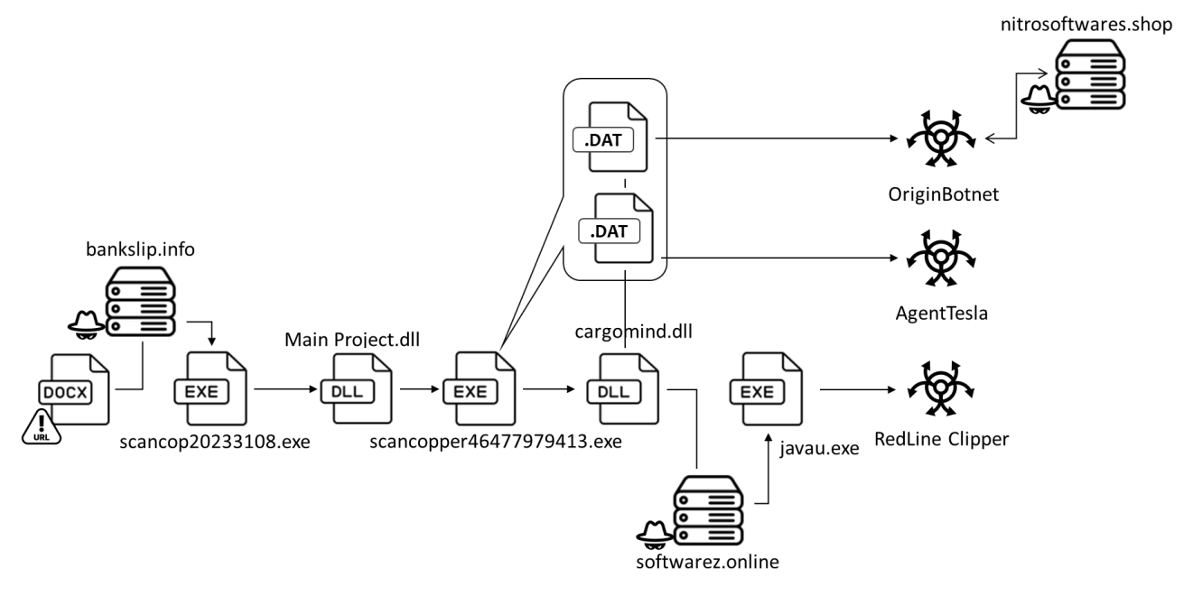

Al hacer clic en la imagen, se entrega un cargador desde un servidor remoto que, a su vez, está diseñado para distribuir OriginBotnet para el registro del teclado y recuperación de contraseñas, RedLine Clipper para el robo de criptomonedas y Agent Tesla para recopilar información confidencial.

El cargador inicial se adquirió de este archivo, escrito en .NET https://bankslip[.]info/ document/scancop20233108[.]exe , descifra los datos de recursos y utiliza una operación de XOR con la cadena "WdxDFWxcf09WXfVVjLwKKcccwnawf" y luego 'Activator.CreateInstance()' para ejecutar la información decodificada.

Análisis de los Malware utilizados:

· RedLine Clipper:

También conocido como ClipBanker, se especializa en robar criptomonedas manipulando las actividades del portapapeles del sistema del usuario para sustituir la dirección de la billetera de destino por una que pertenece al atacante.

El malware inicial se origina en la URL https://softwarez[.]online/javau[.]exe. Es un archivo ejecutable .NET que se ha empaquetado con SmartAssembly. Al descifrar los datos de recursos, se descubrió la carga útil definitiva.

Agent Tesla:

El segundo archivo se almacena como COPPER.exe, puede registrar pulsaciones de teclas, acceder al portapapeles del host y realizar análisis del disco para descubrir credenciales y otros datos valiosos. El malware se replica en la ubicación “%AppData%\EbJgI\EbJgI.exe” y se establece como una entrada de ejecución automática dentro del registro del sistema.

OriginBotnet:

El tercer archivo se almacena como David.exe, tiene una variedad de capacidades, incluida la recopilación de datos confidenciales, el establecimiento de comunicaciones con su servidor C2 y la descarga de archivos adicionales del servidor para ejecutar funciones de registro de teclas o recuperación de contraseñas en dispositivos comprometidos.

Conexión de C2 de OriginBotnet

El complemento PasswordRecovery, recupera y organiza las credenciales de varios

navegadores y cuentas de software. Registra estos resultados y los informa a través de

solicitudes HTTP POST.

El complemento está diseñado para apuntar a los siguientes navegadores y

aplicaciones de software:

·Navegadores Chromium: Opera, Yandex, Iridium, Chromium, 7Star, Torch, Cool

Novo, Kometa, Amigo, Brave, CentBrowser, Chedot, Orbitum, Sputnik, Comodo

Dragon, Vivaldi, Citrio, 360 Browser, Uran, Liebao, Elements, Epic Privacy ,

Coccoc, Sleipnir 6, QIP Surf, Coowon, Chrome y Edge Chromium.

·Otros navegadores: Firefox, SeaMonkey, Thunderbird, BlackHawk, CyberFox,

K-Meleon, IceCat, PaleMoon, IceDragon, Waterfox, Postbox, Flock, IE, UC,

Safari para Windows, QQ Browser y Falkon Browser.

·Clientes de correo electrónico y FTP: Outlook, aplicación Windows Mail, The

Bat!, Becky!, IncrediMail, Eudora, ClawsMail, FoxMail, Opera Mail, PocoMail,

eM Client, Mailbird, FileZilla, WinSCP, CoreFTP, Flash FXP, FTP Navigator,

SmartFTP, WS_FTP, FtpCommander, FTPGetter.

·Otros: DynDns, OpenVPN, NordVpn, Private Internet Access, Discord, Paltalk,

Pidgin, Trillian, Psi/Psi+, MySQL Workbench, Internet Downloader Manager,

JDownloader 2.0, \Microsoft\Credentials\, RealVNC, TightVNC

Recomendaciones:

Estar al pendiente de los correos y adjuntos que reciben, validar que sean de una

fuente confiable y analizar los documentos con algún antivirus que se tenga.

Indicadores de compromiso:

URLs:

· bankslip[.]info

· softwarez[.]online

· nitrosoftwares[.]shop

· https://softwarez.online/javau.exe.

· https://nitrosoftwares.shop/gate.

· https://bankslip.info/document/scancop20233108.exe.

Files:

· c9e72e2865517e8838dbad0ce41561b2bd75c399b7599c1711350f9408189b9b

· 56ced4e1abca685a871b77fab998766cbddfb3edf719311316082b6e05986d67

· c204f07873fafdfd48f37e7e659e3be1e4202c8f62db8c00866c8af40a9a82c5

· 21ad235118c371e2850c539040b6dcdd88196c021245440155fe80aacf6ccc7e

· 4617631b4497eddcbd97538f6712e06fabdb53af3181d6c1801247338bffaad3

· be915d601276635bf4e77ce6b84feeec254a900c0d0c229b0d00f2c0bca1bec7

· c241e3b5d389b227484a8baec303e6c3e262d7f7bf7909e36e312dea9fb82798

· dfd2b218387910b4aab6e5ee431acab864b255832eddd0fc7780db9d5844520a

· f36464557efef14b7ee4cebadcc0e45af46f5c06b67c5351da15391b03a19c4c

· b15055e75ae0eeb4585f9323ef041fa25ed9b6bf2896b6ea45d871d49a1c72b8

· 49c969a5461b2919fd9a7dc7f76dd84101b2acc429b341f8eeee248998e9da32

· 65e47578274d16be1be0f50767bad0af16930df43556dd23d7ad5e4adc2bcbe3

Referencias:

·https://www.fortinet.com/blog/threat-research/originbotnet-spreads-via-malicious-word-document

·https://thehackernews.com/2023/09/sophisticated-phishing-campaign.htm