Nueva campaña de robo de información dirigida a hoteles y agencias de viajes

A medida que los ciberataques continúan atacando y violando organizaciones de

diversos sectores, la industria hotelera se encuentra en el punto de mira de una nueva

amenaza. Sé a descubierto recientemente una sofisticada campaña de phishing dirigida

a hoteles y agencias de viajes. Esta campaña es particularmente preocupante debido a

su naturaleza altamente dirigida y al uso de técnicas avanzadas de ingeniería social.

Existen diferentes variantes de los ataques de robo de

información mencionados, todos centrados en hoteles y

negocios relacionados. ¿El punto de partida

común? Realizar una reserva de hotel. Esto sirve como

punto de entrada para que los adversarios inicien sus

actividades maliciosas. A continuación se mostrara el

método de phishing avanzado y fuera de lo común con el

que están trabajando.

Reservación de estancia.

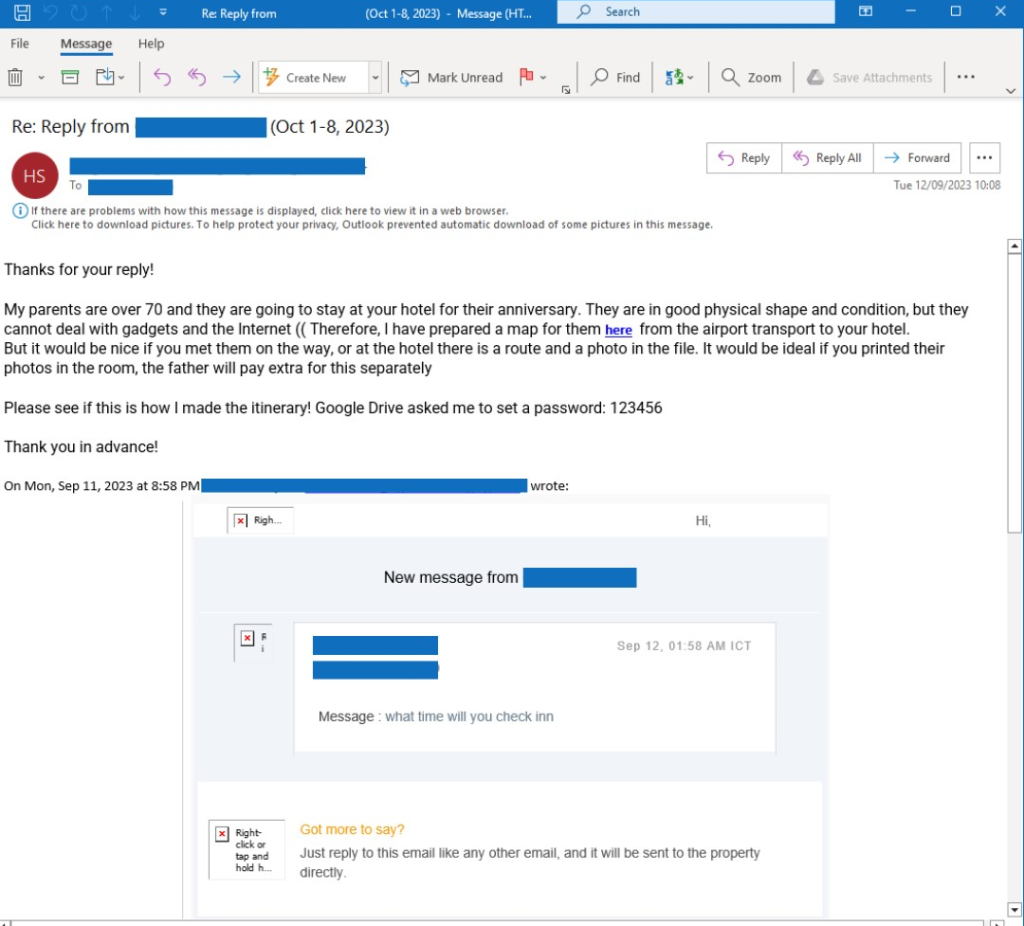

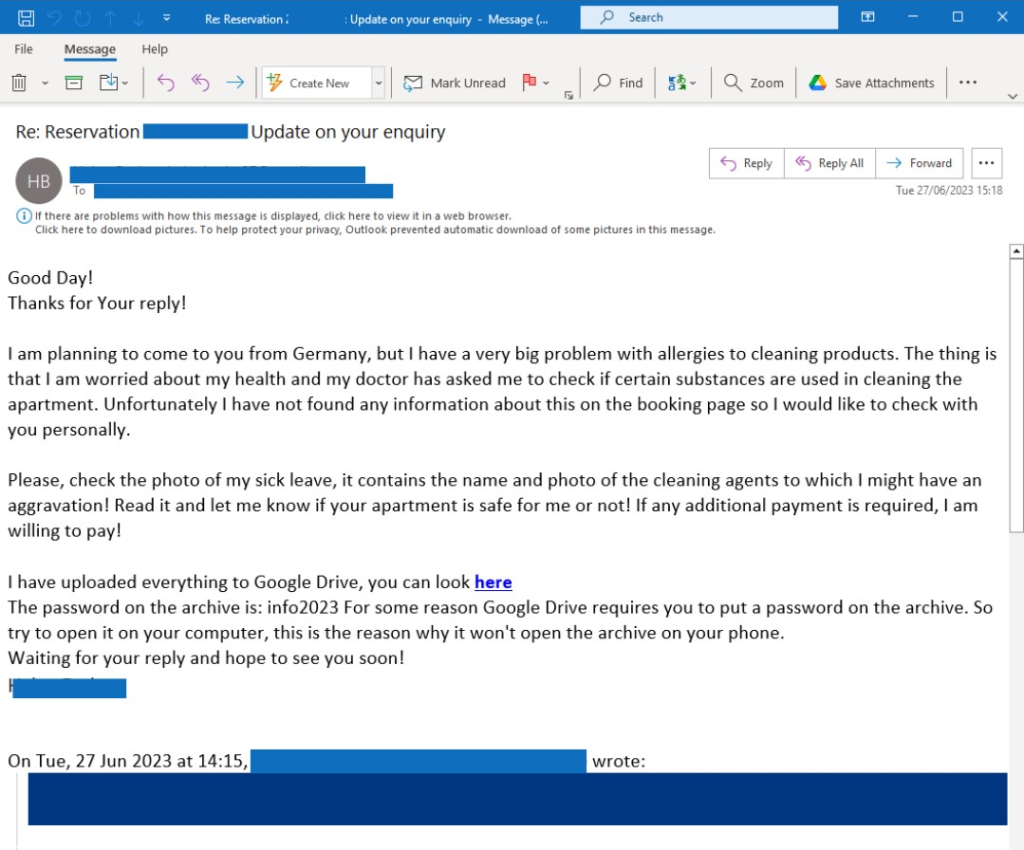

Al reservar la estancia, el segundo movimiento del atacante parece inocente: envía un

correo electrónico al mostrador de reservas del hotel en respuesta al mensaje de

confirmación automática que recibió. Este correo electrónico podría ser una consulta

sobre cómo realizar una nueva reserva o una referencia a una existente. En algunos

casos, el correo electrónico puede incluso incluir un toque personal, mencionando que

el hijo del remitente los acompañará.

Una vez que el empleado del hotel objetivo responde, el

atacante sube la apuesta. Su correo electrónico de

seguimiento está cuidadosamente elaborado para generar

empatía y un sentido de urgencia. Por ejemplo, podrían

afirmar que su hijo es propenso a sufrir un shock anafiláctico

debido a alergias específicas. En otros casos, el atacante

podría apelar al sentido de responsabilidad del hotel hacia los

huéspedes mayores, afirmando que tienen padres mayores

de 70 años y desean imprimirles fotografías durante su

estancia.

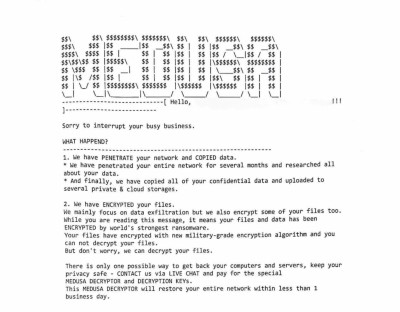

Cayendo en el engaño.

Habiendo establecido una buena relación y un sentido de urgencia con el objetivo, el atacante

pasa a la siguiente fase de su plan. Envían una URL que aparentemente contiene documentos

cruciales: registros médicos de su hijo o un mapa importante que les gustaría imprimir para

sus padres ancianos.

Para añadir un toque de legitimidad, incluso le proporcionan al representante del hotel una

contraseña para desbloquear los llamados "archivos importantes".

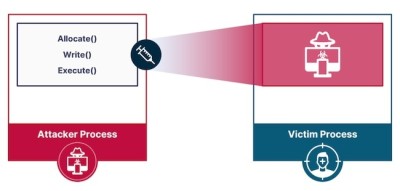

Pero aquí es donde la trama se complica: la URL no conduce a ningún documento

genuino. En cambio, dirige a la víctima a un archivo tipo archivo (lleno de archivos

ejecutables) alojado en una plataforma común para compartir archivos (Google Drive,

DropBox, etc.). Una vez descargado y abierto en los terminales de la víctima, libera malwares

de tipo Infostealer que se infiltran en el sistema de la víctima y extraen datos confidenciales.

Cuando el malware se ha ejecutado, suele ser demasiado tarde. El malware Infostealer está

diseñado para operar de manera sigilosa, capturando credenciales de inicio de sesión,

información financiera y otros datos confidenciales sin generar ninguna señal de alerta

inmediata. Esto hace que la detección y respuesta oportunas sean cruciales para mitigar el

impacto del ataque.

Flujo de ataque completo.

Para tener una idea más clara de cómo se desarrollan estos ataques, hemos delineado un

proceso de 10 pasos que resume el modus operandi del atacante. Este desglose paso a paso

sirve como hoja de ruta y detalla cada etapa del ataque desde el inicio hasta la ejecución.

Diferenciadores de la campaña.

Orientación de precisión : este no es un enfoque disperso. Los atacantes han hecho

sus deberes y se han centrado en hoteles y organizaciones del sector hotelero. Este

nivel de especificidad sugiere una campaña meticulosamente investigada y ejecutada.

Manipulación emocional : los atacantes no dependen sólo de la destreza

técnica; también están explotando las vulnerabilidades humanas. Al intercalar

escenarios que involucran a miembros de la familia con problemas de salud o

necesidades específicas, aprovechan la empatía de las víctimas, evitando

efectivamente el escrutinio racional.

Interacción de varios pasos : a diferencia de los típicos ataques de phishing que

involucran un solo correo electrónico, esta campaña involucra una serie de

interacciones, lo que la hace más convincente. El archivo protegido con contraseña

añade otra capa de legitimidad percibida, adormeciendo a las víctimas con una falsa

sensación de seguridad.

Evasión avanzada: estos no son los ejecutables promedio de InfoStealer. Vienen

equipados con técnicas avanzadas anti-sandboxing, evadiendo eficazmente la

detección incluso de los sandboxes más sofisticados. La detección se basa únicamente

en inteligencia de amenazas y firmas estáticas o reglas de Yara. Ingeniosamente, los

archivos pueden reconocer cuando están en un entorno sandbox y autodestruirse,

evitando así los mecanismos de detección.

Comportamiento.

Los correos electrónicos generalmente se envían desde dominios genéricos [“gmail”,

“outlook”, “yahoo”, “yandex”]

Los correos electrónicos incluyen palabras relacionadas con las reservas [“alergias”,

“alergia”, “hotel”, “reserva”, “reservación”, “huésped”, “médico”, “doctor”, “médico”,

“enfermedad”, “enfermo ”, “silla de ruedas”, “alérgico”, “compensación”, “insatisfactorio”,

“insatisfacción”]

Servicios de hosting utilizados [“ drive.google.com ”, “ docs.google.com ”,

“ filetransfer.io ”, “ gofile.io ”, “ cdn.discordapp.com ”, “ dropbox.com ”, “ mega.nz “,

“filedn.com”]

Archivos utilizados – [“7z”, “zip”, “rar”, “rev”, “bz2”]

Los nombres de los archivos contienen palabras como [“alergia”, “hotel”, “informe”,

“médico”, “recomendación”, “información”, “requisitos”, “reserva”, “pago”,

“confirmación”, “reserva”, "documento"]

Exicones utilizados en la campaña:

Recomendaciones.

Cultive una cultura de escepticismo: no se limite a confiar; verificar. Confirme

siempre la identidad de cualquier persona que solicite información confidencial o

acceso a sistemas internos. Una llamada telefónica rápida o un correo electrónico

secundario pueden ser de gran ayuda para establecer la legitimidad.

Capacite a su personal a través de la educación: el conocimiento es su primera

línea de defensa. Asegúrese de que su equipo esté bien versado en reconocer técnicas

de phishing y conozca los canales adecuados para informar amenazas potenciales.

Invierta en una sólida seguridad para el correo electrónico y el navegador: opte

por una solución de seguridad para el correo electrónico que venga equipada con

capacidades antievasión y de detección dinámica de próxima generación. Esto agrega

una capa adicional de defensa, lo que dificulta que los correos electrónicos de phishing

y el malware desconocido pasen desapercibidos. Una protección sólida del navegador

empresarial de la organización también puede ser perjudicial para evitar que las

descargas maliciosas afecten a los puntos finales.

Indicadores de compromiso.

SHA256 List

[“7083e4774a68e23dd2f9239e5108f6615ff945a0673e7e975ab2ca2d4cb297d3”,

“5365eb23e9dc4d3dc3c4eceae3266cbe586119c706c92c9a9902d7252ec73f83”,

“9d1357bd8dab703f05ccac6bb5d3795a8ba5e5448e9b1dc7a7babef322d0fb98”,

“5780ed8b0d40ad27404f10cd789f6b9e6bf58d78a046ad51a6bd9bb7c596989a”,

“1a2e3bcc76ecc493d27592455fb947b5087d5a7497c317c59bca8b2b1b3223b8”,

“762319e1763b8562091216c4d5ffa61f6045a982690d0e357b666d22ce439c82”,

“0345b46e9e6785955bd4c6c1942a0e03d2403c77625b5124e5b73791c6b89034”,

“b1cfc4b89b560fc11be26a216162162ceaace507b697954633d3229e34c4b178”,

“c8ad5b16a404af9d88ba5b0caf01c08272659a07c2b8281da5e012f7f9e33a49”,

“81dacd747676798317aab35e377aa0b368b708ba9369dcf26f971e6011b12610”,

“fbfd2477b5502947fe25d5e434782f5cbe31ed479954d7b72379260d83a4252d”,

“dc8cfd8478b22828a848f43b5d3c6582f94da8fe6ce0a2fa29dee575951fc945”,

“b63d41c60aa52cae9806a4fe233d9a55b0c2dfdc67f215ab66c660503cc1a5f3”,

“5196d0ce3bdb5504cfedd615c220d15cbd69315192348cae3b610ae15629c1bc”,

“D5eb3924a89990cb0e7583376c02d9e1edcc3919e0a46b1c44be7c91f28fef0c”]

C2

45.9.74[.]92

5.42.64[.]28

94.228.170[.]65

81.19.137[.]220

188.114.96[.]0

78.47.122[.]222

Referencias:

https://perception-point.io/blog/stealing-more-than-towels-the-new-infostealer-campaign-hitting-hotels-and-travel-agencies/