Bypass a los Firewall Coudflare y DDoS utilizando recursos de Cloudflare

Se ha identificado un conjunto de vulnerabilidades en la infraestructura de seguridad de Cloudflare, que potencialmente permiten a los atacantes eludir las medidas de prevención de DDoS y Firewall de la empresa.

Estas vulnerabilidades, basadas en fallas lógicas dentro de los controles de seguridad entre inquilinos, podrían debilitar las capacidades de protección de los servicios de Cloudflare.

Es preocupante el hecho de que esta elusión se puede ejecutar con requisitos previos mínimos: los atacantes simplemente necesitan crear una cuenta gratuita de Cloudflare, que se convierte en parte del proceso de ataque. Sin embargo, vale la pena señalar que los atacantes deben conocer la dirección IP del servidor web objetivo para explotar estas vulnerabilidades de manera efectiva.

El investigador de Certitude, Stefan Proksch, descubrió que el origen del problema radica en el enfoque de Cloudflare de utilizar una infraestructura compartida que acepta conexiones de todos los tenant, lo que ha llevado al descubrimiento de dos vulnerabilidades distintas que afectan las "Authenticated Origin Pulls" y las "Allowlist Cloudflare IP Addresses" de Cloudflare. características.

"Authenticated Origin Pulls" es una característica de seguridad proporcionada por Cloudflare para garantizar que todas las solicitudes HTTP dirigidas a un servidor de origen pasen a través de Cloudflare en lugar de provenir de posibles atacantes. Cuando se configura, los clientes pueden cargar sus certificados SSL/TLS a través de una API o generar uno a través de Cloudflare, siendo este último el método predeterminado y más simple.

En este proceso, Cloudflare utiliza el certificado SSL/TLS para autenticar solicitudes HTTP(S) entre sus servidores reverse proxy y el servidor de origen del cliente, protegiendo eficazmente el sitio web contra el acceso no autorizado.

Sin embargo, las vulnerabilidades entran en juego ya que Cloudflare emplea un certificado compartido para todos los clientes, en lugar de emplear certificados específicos de cada inquilino. En consecuencia, todas las conexiones que se originan en Cloudflare se tratan como legítimas, lo que permite a los atacantes eludir esta protección.

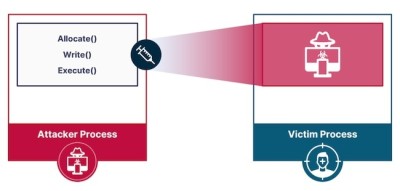

Los atacantes pueden aprovechar esta vulnerabilidad estableciendo un dominio personalizado con Cloudflare y dirigiendo el registro DNS A a la dirección IP de la víctima. Luego, pueden desactivar todas las funciones de protección para este dominio personalizado en su propio inquilino y enrutar sus ataques a través de la infraestructura de Cloudflare.

Este enfoque permite a los atacantes evadir las medidas de protección, ya que parecen provenir del propio Cloudflare.

Para mitigar esta vulnerabilidad es necesario el uso de certificados personalizados en lugar de depender de los certificados generados por Cloudflare.

La segunda vulnerabilidad afecta la función "Listar direcciones IP de Cloudflare permitidas" de Cloudflare, que permite que solo el tráfico que se origina en el rango de direcciones IP de Cloudflare acceda a los servidores de origen de los clientes.

Aquí, los atacantes pueden nuevamente explotar una falla lógica configurando un dominio con Cloudflare, apuntando el registro DNS A del dominio a la dirección IP del servidor de la víctima objetivo, deshabilitando todas las funciones de protección para el dominio personalizado y redirigiendo el tráfico malicioso a través de la infraestructura de Cloudflare.

Este tráfico se percibe como confiable desde la perspectiva de la víctima, eludiendo así los controles de seguridad.

Se han compartido demostraciones de prueba de concepto para ilustrar cómo se pueden aprovechar estas vulnerabilidades para eludir las protecciones de Cloudflare.

A la luz de estos hallazgos, Certitude recomienda las siguientes medidas de defensa:

• Utilice certificados personalizados al configurar la función "Authenticated Origin Pulls", en lugar de depender del certificado compartido de Cloudflare.

• Emplee Cloudflare Aegis (si está disponible) para definir un rango de direcciones IP de salida más específico dedicado a cada cliente.

Los investigadores que descubrieron estas fallas lógicas, Florian Schweitzer y Stefan Proksch, las reportaron a Cloudflare a través de HackerOne el 16 de marzo de 2023. Sin embargo, el problema fue categorizado como “informativo”, lo que generó preocupaciones sobre la necesidad de mecanismos de protección adicionales o notificaciones a los clientes. con configuraciones potencialmente vulnerables. Cloudflare aún no ha respondido a consultas sobre estos asuntos.

Referencias:

- Researcher Reveals New Techniques to Bypass Cloudflare's Firewall and DDoS Protection (thehackernews.com)

- Hackers Bypass Cloudflare Firewall & DDoS using Cloudflare (gbhackers.com)