BunnyLoader, Malware-as-a-Service (MaaS)

Malware-as-a-Service (MaaS).

A principios de septiembre, se descubrió una nueva amenaza de malware como servicio (MaaS) llamada "BunnyLoader" que se vendía en varios foros. BunnyLoader proporciona varias funcionalidades, como descargar y ejecutar una carga útil de segunda etapa, robar credenciales del navegador e información del sistema, y mucho más. BunnyLoader emplea un registrador de teclas (“KeyLogger”) para registrar las pulsaciones de teclas y un “Clipper” para monitorear el portapapeles de la víctima y reemplazar las direcciones de billetera de criptomonedas con direcciones de billetera de criptomonedas controladas por el actor. Una vez obtenida la información, BunnyLoader encapsula los datos en un archivo ZIP y procede a transmitir los datos robados a un servidor de comando y control (C2).

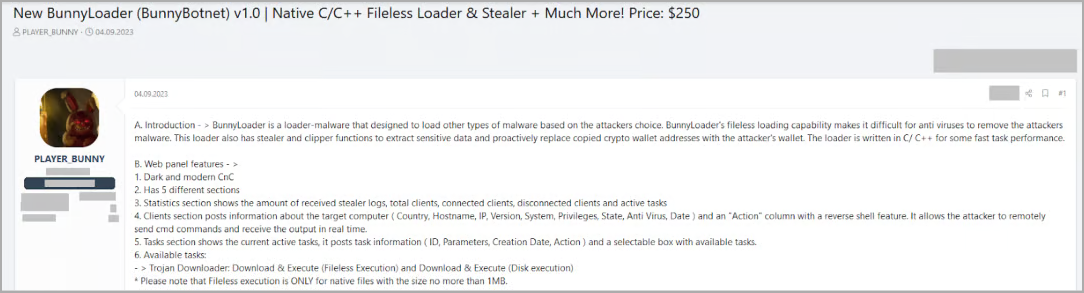

El malware se vendía en varios foros por usuario llamado “PLAYER_BUNNY”/”PLAYER_BL”, que parece ser uno de los desarrolladores, como se muestra en la siguiente figura.

Según el anuncio, BunnyLoader tiene las siguientes características:

• Escrito en C/C++

• Cargador sin archivos: descargue y ejecute más etapas de malware en la memoria.

• Consta de capacidades de ladrón y cortadora.

• Ejecución remota de comandos.

• Incorpora técnicas evasión de análisis.

• Proporciona un panel web que muestra registros de ladrones, clientes totales, tareas activas y mucho más.

• Precio - $250 (de por vida).

Panel de administración C2:

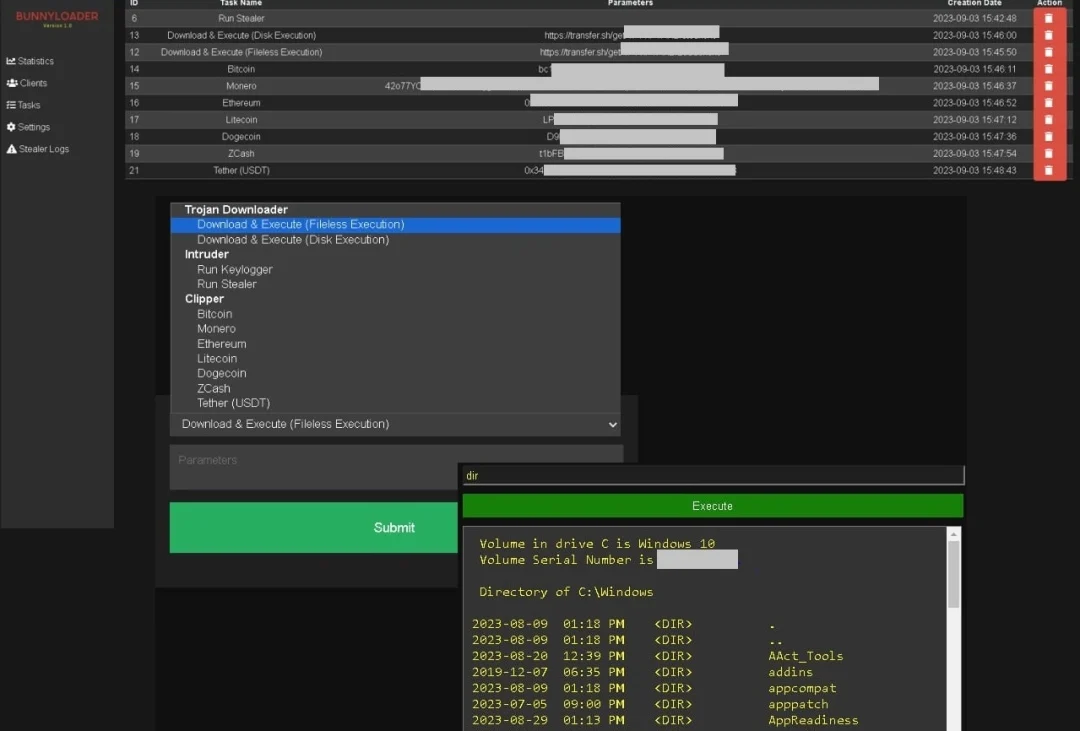

El panel BunnyLoader C2 muestra una lista de varias tareas que incluyen:

• Descarga y ejecución de malware adicional.

• Registro de teclas.

• Robo de credenciales.

• Manipulación del portapapeles de la víctima para robar criptomonedas.

• Ejecución de comandos remotos en la máquina infectada.

El panel BunnyLoader también proporciona:

• Estadísticas de infecciones.

• Total de clientes conectados/desconectados.

• Tareas activas.

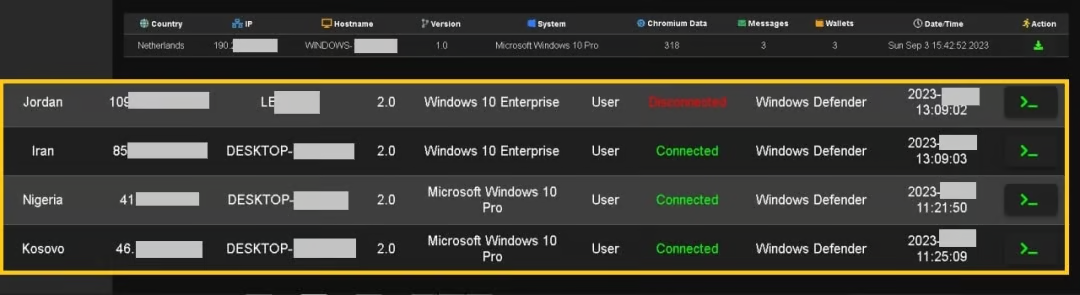

Además, las máquinas infectadas se pueden controlar de forma remota a través del panel C2, como se muestra en la siguiente captura de pantalla.

Análisis técnico de comportamiento:

En la siguiente sección, analizaremos una muestra de malware de BunnyLoader. Tras la ejecución de BunnyLoader, el cargador realiza las siguientes acciones:

1. Crea un nuevo valor de registro llamado "Spyware_Blocker" en la clave de registro Ejecutar (HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run) donde el valor es la ruta al binario BunnyLoader. Este valor de registro permite a BunnyLoader mantener la persistencia en la máquina.

2. Oculta la ventana usando ShowWindow() con nCmdShow como SW_HIDE

3. Crea un nombre mutex “BunnyLoader_MUTEXCONTROL” mediante CreateMutexW()

4. Realiza las siguientes técnicas anti-VM:

- Comprueba los siguientes módulos:

• SxIn.dll - Seguridad total 360

• cmdvrt32.dll / cmdvrt64.dll - Comodo Antivirus

• wine_get_unix_file_name - Detecta vino

• SbieDll.dll - Sandboxie

- Checks for a VM using “ROOT\CIMV2” queries:

• SELECT * FROM Win32_VideoController

• Win32_Processor

• Win32_NetworkAdapter

• Win32_BIOS

• SELECT * FROM Win32_ComputerSystem

- Comprueba si hay un contenedor Docker a través de “/proc/1/cgroup”; si el contenedor existe, BunnyLoader no realiza más acciones maliciosas.

- Comprueba los siguientes nombres de usuario de sandbox incluidos en la lista negra:

• ANYRUN

• Sandbox

• Test

• John Doe

• Abby

• Timmy

• Maltest

• malware

• Emily

• Timmy

• Paul Jones

• CurrentUser

• IT-ADMIN

• Walker

• Lisa

• WDAGUtilityAccount

• Virus

• fred

Si se identifica una zona de pruebas, BunnyLoader genera el siguiente mensaje de error:

“La versión de este archivo no es compatible con la versión actual de Windows que está ejecutando. Verifique la información del sistema de su computadora para ver si necesita una versión x86 (32 bits) o x64 (64 bits) del programa y luego comuníquese con el editor del software”.

De lo contrario, BunnyLoader realiza una solicitud de registro HTTP a un servidor C2.

Acciones maliciosas desde el tenant:

Una vez que el equipo se registra satisfactoriamente al tenant de administración, el atacante puede realizar múltiples acciones desde su panel de administración.

“BunnyLoader” consta de las siguientes tareas:

- Troyan Downloader:

• Descarga y ejecución (ejecución sin archivos)

• Descarga y ejecución (ejecución en disco)

- Intruso:

• Ejecución de “KeyLogger”

• Ejecución de software para robo de información

- Clíper

• bitcoin

• Monero

• Etereum

• Litecoin

• Dogecoin

• ZCash

• Atar

- Ejecución de código remoto

Indicadores de compromiso:

C2 Server - 37[.]139[.]129[.]145/Bunny/

BunnyLoader:

dbf727e1effc3631ae634d95a0d88bf3

bbf53c2f20ac95a3bc18ea7575f2344b

59ac3eacd67228850d5478fd3f18df78